今年6月下旬地理位置資訊伺服器GeoServer修補重大層級漏洞CVE-2024-36401(CVSS風險評分為9.8),時隔不到一個月,美國網路安全暨基礎設施安全局(CISA)證實已出現攻擊行動。先前通報漏洞的資安業者Fortinet,透露相關資安事故,並指出從事活動的攻擊者,同時運用中國駭客慣用的惡意程式SideWalk,本週有其他資安公司公布新的攻擊行動。

根據趨勢科技昨天揭露的調查報告指出,名為Earth Baxia的駭客組織今年7月針對臺灣某個政府機關發動攻擊,駭客利用釣魚郵件及CVE-2024-36401取得初始入侵管道,而能在受害主機植入Cobalt Strike相關元件,當中使用後門程式EagleDoor。研究人員根據駭客使用的伺服器進行調查,發現大部分架設在阿里雲,或是位於香港,而且,駭客使用的部分惡意程式樣本先前曾從中國上傳至VirusTotal,再加上Cobalt Strike伺服器多數位於中國,因此他們推測這些APT駭客來自中國。

究竟這些駭客的攻擊目標為何?研究人員根據他們取得的釣魚郵件、誘餌檔案等資料,認為主要目標似乎是臺灣、菲律賓、韓國、越南、泰國的政府機關、電信業者、能源產業。但後來他們發現,中國也是這些駭客下手的範圍,不過,研究人員無法確認當地有那些產業受害。

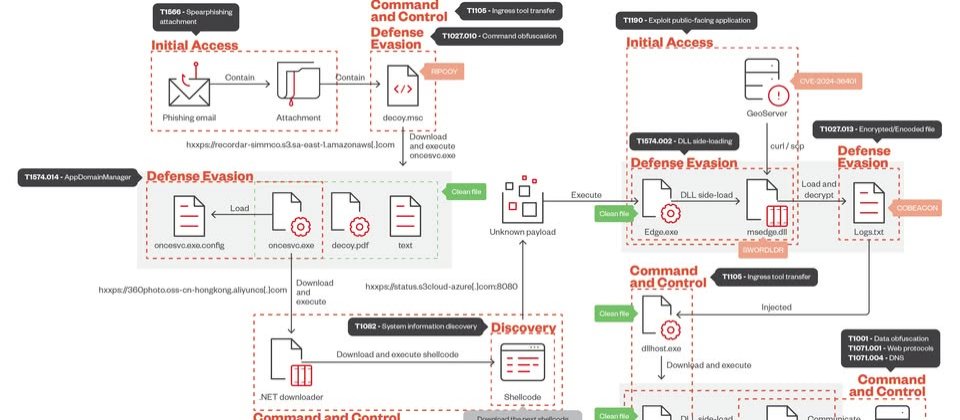

研究人員特別提及駭客利用GeoServer漏洞的情況,駭客先是下達curl和scp於受害主機下載、部署Cobalt Strike相關元件,然後藉由CVE-2024-36401執行。他們將Cobalt Strike偽裝成Edge,並透過DLL側載手法解密、載入Shell Code,最終於記憶體內執行EagleDoor。

特別的是,這個後門程式能運用4種管道向C2伺服器進行通訊,這些包含DNS、HTTP、TCP通訊協定,最後一種則是透過加密通訊軟體Telegram進行,而這些方法當中,前3種利用指定通訊協定的方式,目的是傳送受害電腦的系統狀態資訊,至於主要的後門功能,像是檔案的下載、更新、送出,以及傳訊,實際上是利用Telegram的機器人API來進行,從受害電腦收集、竊取機密資料,再利用curl外流。

值得留意的是,這些駭客於8月初調整攻擊手法,開始使用釣魚郵件做為接觸受害組織的手段,這些郵件會挾帶名為Ripcoy的誘餌檔案,此為微軟管理主控臺的單元控制檔案類型(.MSC),一旦使用者開啟檔案,內嵌的VBScript便會利用GrimResource手法從公有雲下載誘餌PDF文件、.NET應用程式及組態檔案,從而載入Cobalt Strike元件進行後續攻擊。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02