AI應用當紅,這類應用系統的漏洞也隨之引起關注。最近有研究人員針對新興AI系統AutoGPT揭露漏洞CVE-2024-6091,這項漏洞源自於過濾可用的Shell命令機制,一旦被利用,攻擊者就有機會執行任意命令。

值得留意的是,AutoGPT受到許多開發者關注,迄今已有超過44萬個分叉AutoGPT的軟體程式碼專案,這些專案很有可能也曝露於相關的資安風險。

【攻擊與威脅】

殭屍網路Quad7鎖定兆勤VPN設備、Ruckus無線路由器而來

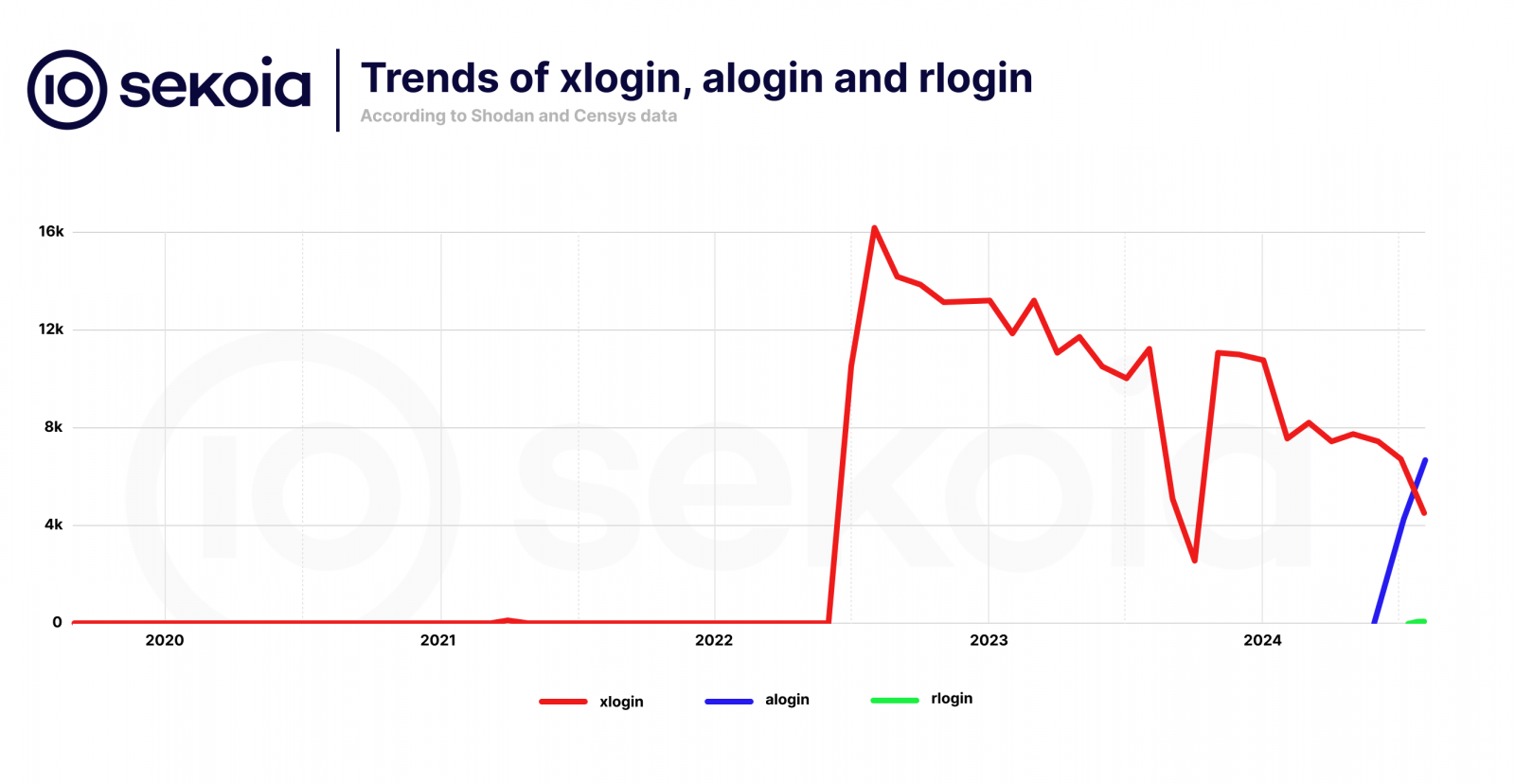

鎖定中小企業、SOHO族、家用網路設備的殭屍網路,最近2到3年有越來越氾濫的情況。例如,資安業者Sekoia揭露殭屍網路Quad7最新一波的攻擊行動,就是典型的例子。研究人員在2個月前看到駭客鎖定TP-Link路由器而來,如今對方擴大攻擊範圍,開始針對兆勤(Zyxel)、華碩、Ruckus等廠牌的網路設備下手。

這個殭屍網路也被稱做7777、xlogin,這個威脅命名的由來,是因為受害的路由器都會開放Telnet連線及7777埠,而這個連接埠正是TP-Link設備的管理連接埠。此外,駭客也利用11288埠設置SOCKS代理伺服器,目的是對M365帳號進行暴力破解攻擊。

不久之後,研究人員找到另一個專門綁架華碩路由器的殭屍網路alogin(也稱為63256),背後的攻擊者身分,他們推測很可能是經營Quad7的駭客。在循線進一步調查後,發現駭客也鎖定Ruckus路由器、Axentra網路儲存設備、兆勤VPN設備,架設殭屍網路rlogin、axlogin、zylogin。

北韓駭客透過LinkedIn尋找目標,企圖散布惡意軟體RustDoor

北韓駭客鎖定加密貨幣產業的求職者從事攻擊行動的情況,近期有不少事故傳出,引起美國政府多次發出警告,呼籲民眾線上求職要提高警覺。本月初美國聯邦調查局(FBI)再度針對此種攻擊發布資安公告,有資安業者公布細節。

資安業者Jamf指出,這些駭客會檢視LinkedIn等社群網站的活動狀態,尋找下手的目標:加密貨幣產業的從業人員,駭客通常聲稱他們是專精去中心化金融科技公司的人力資源團隊,引誘求職者上當。

關於FBI在公告提及數種向受害者散布惡意程式的手法,研究人員提出更具體的說明,其中又以假借測試求職者能力為由,要求進行就業前測驗的情況相當值得注意,其中涉及不標準或是未知的NPM套件、PyPI套件、GitHub儲存庫。

其他攻擊與威脅

◆美國CISA已知漏洞利用清單新增4個Adobe Flash Player老舊漏洞

【漏洞與修補】

新興AI系統AutoGPT存在重大漏洞,逾44萬個軟體程式碼專案恐曝險

專門針對機器學習與人工智慧系統的漏洞懸賞專案Huntr指出,號稱能根據使用者需求自主執行任務的新興AI應用系統AutoGPT,存在重大層級的作業系統命令注入漏洞CVE-2024-6091,該弱點出現在AutoGPT處理禁用Shell命令的方式,攻擊者有機會藉由更改過的路徑,就能繞過相關防護.CVSS風險評分達到9.8,近日開發團隊已發布更新予以修補。

通報此事的研究人員PinkDraconian指出,他們發現只要強制AI使用完整路徑執行指令,攻擊者就有機會繞過AutoGPT停用特定Shell命令的限制。

為了驗證漏洞的概念與可行性,研究人員也公布示範此種威脅的程式碼。他們透過.env檔案,將whoami、/bin/whoami列入停用名單,然後將原本的whoami命令更換為/bin/./whoami,就能繞過AutoGPT的黑名單。

本週D-Link發布資安公告,指出旗下的DIR-X5460、DIR-X4860、COVR-X1870等無線路由器設備存在5項漏洞:CVE-2024-45694、CVE-2024-45695、CVE-2024-45696、CVE-2024-45697、CVE-2024-45698,CVSS風險評分介於8.8至9.8,他們發布新版韌體予以修補。

值得留意的是,上述的弱點都是經由台灣電腦網路危機處理暨協調中心(TWCERT/CC)通報,D-Link強調他們在接獲通報的90天內完成修補,但未透露這段期間是否已出現漏洞遭到利用的情況。

其他漏洞與修補

◆重大層級macOS行事曆應用程式漏洞恐影響數百萬用戶,攻擊者有機會零點擊觸發

◆GCP存在漏洞CloudImposer,攻擊者有機會透過供應鏈攻擊利用

◆VMware vCenter伺服器存在重大漏洞,有可能讓攻擊者遠端執行任意程式碼

近期資安日報

【9月16日】數發部公布親俄駭客發動大規模DDoS攻擊的影響範圍

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02