今年1月微軟察覺遭到別名為Midnight Blizzard、Nobelium的俄羅斯駭客組織APT29入侵,對方自去年11月進行密碼噴濺(password spray)攻擊,存取部分高階主管電子郵件帳號。當時該公司僅透露他們並非駭客的唯一目標,但並未透露受害範圍及其他細節。

但自今年6月下旬開始,有人表示收到微軟的通知信,如今也傳出有美國政府單位曝險的情況,這起事故的影響範圍,有待後續觀察。

【攻擊與威脅】

針對微軟今年1月遭遇俄羅斯駭客APT29攻擊的資安事故,多個美國政府機關組織傳出獲報要進行弱點修補、密碼更新

微軟遭遇俄羅斯駭客組織APT29(該公司稱Midnight Blizzard)入侵事件受害者持續浮現。根據彭博社報導,美國數個政府機構也疑似遭到俄國國家駭客存取系統或是取得重要資訊。

美國維吉尼亞州傳出在3月間接獲類似的微軟通報,指出駭客取得了該州系統的部分帳密資料。該州向媒體證實,他們發現APT29利用其中一組帳密資料存取Microsoft Cloud測試環境帳號,目的在測試憑證有效性。該州表示,他們已經更新密碼。

美國國際媒體署(US Agency for Global Media)及美政府資助的和平部隊(Peace Corps)也都接獲微軟通知可能的資訊外洩。國際媒體署被告知有部分資料可能遭竊,但是該署的安全與敏感資料、個資則應未受影響。和平部隊則向媒體證實接獲微軟通知,但和平部隊並未說明是否有系統或資訊遭駭,只表示該單位「已經解決了弱點」。

存在已知漏洞的HFS檔案伺服器遭到鎖定,攻擊者試圖植入惡意程式或將其用於挖礦

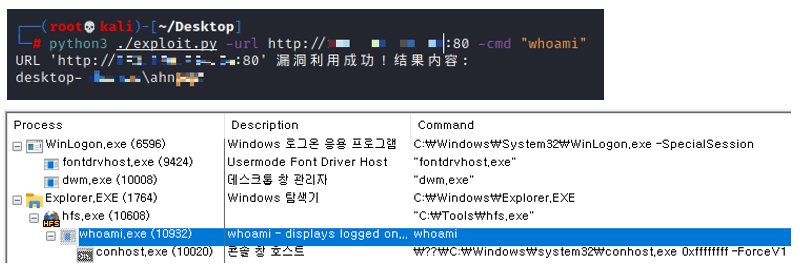

資安業者Positive Technologies滲透測試員Arseniy Sharoglazov於5月底,公布Rejetto檔案伺服器系統HTTP File Server(HFS)的資安漏洞CVE-2024-23692,此為未經身分驗證的RCE漏洞,CVSS風險評為9.8分,在相關細節公布後一個多月,傳出已被用於攻擊行動的情況。

資安業者Positive Technologies滲透測試員Arseniy Sharoglazov於5月底,公布Rejetto檔案伺服器系統HTTP File Server(HFS)的資安漏洞CVE-2024-23692,此為未經身分驗證的RCE漏洞,CVSS風險評為9.8分,在相關細節公布後一個多月,傳出已被用於攻擊行動的情況。

7月4日資安業者AhnLab指出,在滲透測試框架Metasploit上個月加入漏洞攻擊模組後,他們發現有人開始實際用於攻擊行動。對方在攻擊過程中,會先執行whoami、arp等命令,收集系統資訊。然後,他們會新增後門帳號,用來執行遠端桌面連線,但在此同時,對方也會將帳號隱藏起來,以免使用者察覺有異。

這些駭客最終於受害電腦部署挖礦軟體XMRig、木馬程式XenoRAT,以及用於掃描系統弱點的指令碼。但除了XenoRAT,對方也使用中國駭客常用的惡意程式,例如:Gh0stRAT、PlugX,此外研究人員也看到植入滲透測試工具Cobalt Strike、網路掃描工具Netcat的情況。

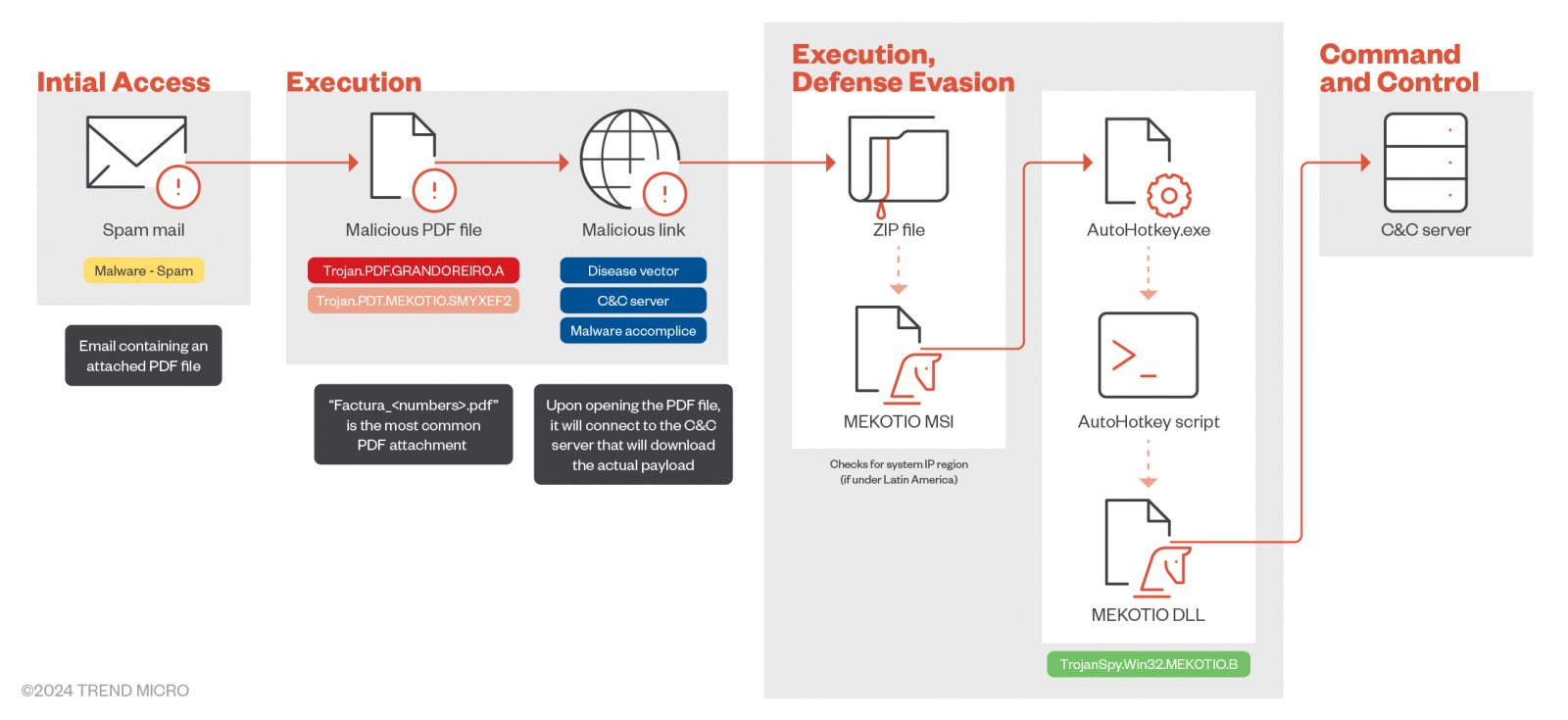

研究人員針對鎖定拉丁美洲的金融木馬Mekotio提出警告,相關攻擊行動大幅增加

資安業者趨勢科技針對金融木馬Mekotio的攻擊行動提出警告,這個木馬程式主要鎖定拉丁美洲用戶,在巴西、智利、墨西哥、秘魯造成廣泛的災情。該公司指出,近期遭遇相關攻擊事故的用戶數量大幅增加,呼籲當地民眾要提高警覺。

資安業者趨勢科技針對金融木馬Mekotio的攻擊行動提出警告,這個木馬程式主要鎖定拉丁美洲用戶,在巴西、智利、墨西哥、秘魯造成廣泛的災情。該公司指出,近期遭遇相關攻擊事故的用戶數量大幅增加,呼籲當地民眾要提高警覺。

攻擊流程如何進行?對方通常假冒稅務機關寄送電子郵件,佯稱收信人有稅款尚未繳納,這些信件內含ZIP檔附件,或是連往惡意網站的連結。假若使用者依照指示執行,電腦就會被植入Mekotio。這個木馬程式主要的功能是竊取網路銀行帳密,攻擊者藉由顯示冒牌的登入網站來達成目的,但也能擷取電腦螢幕畫面、側錄鍵盤輸入內容、竊取剪貼簿的資料。

資安業者Sekoia指出,今年第一季最常利用偷渡式下載手法散布的惡意程式載入工具,FakeBat是最常見的惡意程式,攻擊者通常會製作冒牌的應用程式登入網頁,然後藉由惡意廣告,或是在合法網站植入假的瀏覽器更新網頁,或是透過社群網站藉由社交工程攻擊,引誘使用者中招。

這款惡意程式載入工具最早約從2022年12月出現,開發該軟體的駭客以租賃的型式提供買家運用,號稱具備多種反偵測功能,能迴避Google或Microsoft Defender的警報,而且VirusTotal也不會偵測出異狀。買家可藉由管理介面,透過範本產生特定的FakeBat程式,同時能夠管理與監控惡意軟體散播與感染情形。

而到了今年,研究人員發現多起攻擊行動,並大致歸類為3種手法:冒牌軟體下載網站、偽造的瀏覽器更新彈出式視窗,以及社交工程手法。

資安業者SentinelOne發布3年追蹤APT駭客組織的調查,證實勒索軟體具備分散注意力的效果

資安業者SentinelOne、Recorded Future聯手,追蹤從2021年至2023年對全球政府機關及關鍵基礎設施下手的駭客組織,並發現對方在大部分的攻擊行動裡,都會透過勒索軟體把檔案加密。而這些駭客使用勒索軟體的動機,不光只是對受害組織進行勒索,從而達到經濟利益,還有為了破壞、分散防守方注意力,誤導事故調查方向,以及清除跡證的目的。

研究人員發現中國駭客組織ChamelGang使用勒索軟體CatB的攻擊行動,並看到有人濫用合法資料保護工具進行寄生攻擊(LOLBins),加密檔案進行勒索的手段。這些工具包含了資料保護暨清除業者Jetico推出的BestCrypt,以及微軟於視窗作業系統內建的BitLocker。

其他攻擊與威脅

◆以色列企業組織成駭客利用滲透測試框架Donut、Sliver下手的目標

◆保德信金融集團證實今年2月的資料外洩事故波及逾250萬人,傳出是勒索軟體駭客組織BlackCat所為

◆澳洲逮捕對航班旅客進行名為Evil Twin的Wi-Fi無線網路攻擊的嫌犯

◆加拿大路由器製造商客戶窗口傳出遭駭,填寫表單的用戶被要求強制更新Metamask加密貨幣錢包帳號

◆研究人員解析竊資軟體偷到的資料,找到3千名涉及兒童性虐待人士的資料

【資安防禦措施】

行政院宣布通過資安法修正草案,納管機關若遭遇重大資安事故須配合調查,若不配合最高可罰百萬

7月4日行政院宣布,他們正式通過數位發展部去年底提出的資通安全管理法(資安法)修正草案,接下來將送交立法院審議。

行政院長卓榮泰表示,本次修正草案的主要目的,將進一步強化國家整體資通安全法律規範,明確化法律位階,促進政府跨機關的合作及區域聯防,有效落實納管機關及關鍵基礎設施的資安管理及防護,並推動資安人員培力機制,解決實務執行落差。

值得留意的是,我們看到許多媒體針對行政院通過的修正條文,皆特別提及根據新增的25條及31條內容,若是發生重大資安事件,資安署得稽核所有納管的公務機關或特定非公務機關,若是規避、妨礙或拒絕調查者,最高可開罰一百萬元罰鍰。

【資安產業動態】

Proton發表全程加密的文件編輯服務Docs in Proton Drive

本週專門提供基於隱私之線上服務的瑞士業者Proton發表了Docs in Proton Drive,於其雲端全加密儲存服務Proton Drive中提供Docs文件編輯服務,除了支援即時協作、評論、新增照片及儲存功能外,同樣也提供全程加密(E2EE)。

該公司也提及推出這項服務的動機。他們指出提供相關服務的大型科技業務往往收集使用者相關資訊牟利,再加上並未預設採用全程加密,很有可能導致資料外洩的風險,此外,文件內容還有可能遭未經授權的監控,或是供他人運用。

近期資安日報

【7月4日】歐洲最大雲端服務供應商揭露DDoS攻擊規模與日俱增的現象,並指出大多惡意流量來自MikroTik路由器

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09