上週最為駭人的新聞,莫過於有超過10萬網站採用的瀏覽器相容性程式庫polyfill傳出供應鏈攻擊,但上週也有另一起資安事故相當值得留意,那就是知名的遠端桌面連線解決方案業者TeamViewer遇害的消息。

他們在週末公布了初步調查的結果,指出攻擊者是俄羅斯駭客APT29,並強調他們旗下的產品與公司內部環境互相隔離,目前尚未發現遭到入侵的跡象。

【攻擊與威脅】

知名遠端桌面程式供應商TeamViewer公告疑似遭到俄羅斯駭客駭入公司網路,但強調客戶資料和產品未被駭客存取。TeamViewer安全部門於6月26日偵測到內部IT環境有不正常活動,一名員工帳號遭到未經授權人士存取,立即回應阻止並和外部專家啟動調查,並實施補正措施。周五TeamViewer公布初步調查結果。證據顯示,這起事件可能和名為APT 29(或稱為Midnight Blizzard)的俄羅斯駭客有關。

但TeamViewer表示,公司內部IT環境、產品環境和TeamViewer的連線平臺是相互隔離的,旨在防範未授權存取和不同環境間的橫向移動,且該公司採取多層次的縱深防護策略。TeamViewer指出,沒有證據顯示其產品環境或客戶資料受到影響。但該公司強調會持續調查。

韓國電信商KT被控在用戶電腦植入惡意程式,該公司宣稱是為了限制檔案分享流量

根據韓國媒體JTBC報導,當地電信業者KT(KT Corp)被控在60萬用戶電腦中植入惡意程式,以限制用戶利用其網路進行P2P網路檔案分享行為。該公司在4年前被指控在用戶電腦植入惡意程式,當地警方上月針對此事進行最新一波調查行動,並由媒體近日報導而曝光。

這起事故爆發的原因,在於2020年韓國BitTorrent檔案分享服務業者WebHard的用戶,在論壇反映無法使用服務及檔案消失等異狀。這些用戶使用其他網際網路服務都沒有問題,但無法和別人點對點(P2P)分享檔案。經過資安業者調查發現,這些電腦都被駭客攻擊並安裝惡意程式,該程式在用戶電腦上建立陌生資料夾或隱藏文件、檔案,導致用戶無從分享檔案,有人電腦甚至因此當機,他們的共通點皆為KT用戶。

根據當地媒體報導,這起「攻擊」持續了5個月,Web Hard公司估計,每天有2萬台PC遭到感染,一個月下來約有60萬用戶受害。對此KT聲稱,WebHard本身就是非法行為,他們不得已才祭出限制流量的手法。但為何透過駭客行為於客戶電腦植入惡意軟體,KT並未做出說明。

國家級駭客近3個月發動大規模網釣攻擊行動,對方鎖定超過十種類型產業的高階主管為主要目標,超過4萬人受害

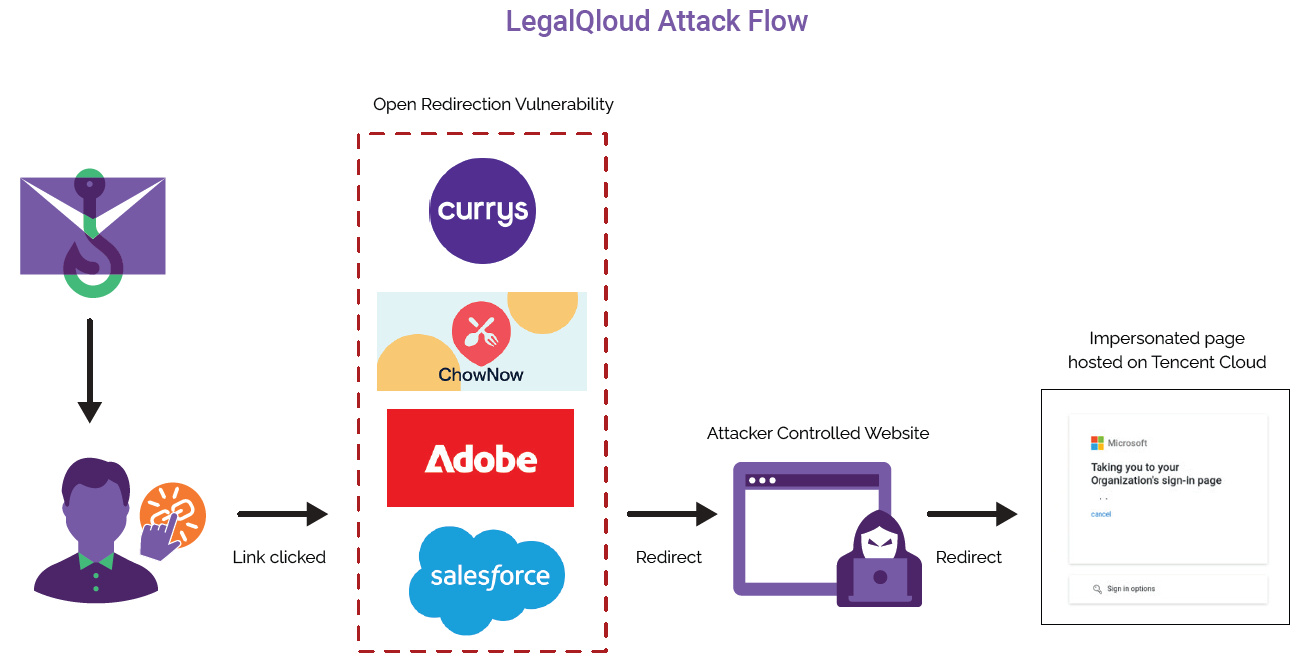

專精於上網安全的資安業者Menlo Security揭露3起由國家級駭客發起的網路釣魚攻擊行動LegalQloud、Eqooqp、Boomer,這些事故在近3個月裡,造成超過4萬名使用者受害,當中包含了重要銀行機構、保險業界龍頭、法律公司、政府機關、醫療照護機構的高階主管。

專精於上網安全的資安業者Menlo Security揭露3起由國家級駭客發起的網路釣魚攻擊行動LegalQloud、Eqooqp、Boomer,這些事故在近3個月裡,造成超過4萬名使用者受害,當中包含了重要銀行機構、保險業界龍頭、法律公司、政府機關、醫療照護機構的高階主管。

針對這樣的現象,研究人員指出,他們看到這種國家級駭客的網路攻擊行動與日遽增,如今已影響至少超過三分之一美國民眾,而且,這些攻擊的規模及複雜程度都不斷增加,其共通點在於,駭客鎖定瀏覽器而來,並不斷調整戰術,使得現有的上網安全管制機制,例如:上網安全閘道(SWG)、安全服務邊界(SSE),難以遏止相關攻擊行動。

針對這3起攻擊行動,該資安業者也點出了其規模及態勢。他們發現駭客利用超過3千個網域,並針對政府機關及10個以上的產業而來其中,駭客發送的大量惡意連結當中,使用者被引誘而點選連入的比例高達60%,但他們也提及,其中有四分之一的網址,無法透過URL過濾機制察覺有害。

查看軟體開發人員職缺資訊要小心!研究人員揭露間諜軟體MerkSpy攻擊行動,駭客散播可濫用已知MSHTML漏洞Word檔作為網路釣魚誘餌

2021年9月被揭露、駭客曾大肆利用的MSHTML零時差漏洞CVE-2021-40444,如今傳出有人再度利用這項漏洞,將其用來散布惡意程式。

資安業者Fortinet揭露近期利用這項漏洞的攻擊行動,主要針對北美和印度而來。對方先是透過內含軟體開發人員職缺的工作說明Word檔案,一旦使用者開啟,就有可能觸發CVE-2021-40444,從而向遠端伺服器取得有效酬載olerender.html。但究竟駭客如何散布上述惡意Word檔案,研究人員並未說明。

一旦啟動,這個HTML檔案便會檢查受害電腦的作業系統組態,並解開嵌入的Shell Code,然後擷取Windows作業系統的API「VirtualProtect」和「CreateThread」,從而在受害電腦植入間諜軟體MerkSpy,並能在系統內秘密運作。

其他攻擊與威脅

◆駭客組織8220鎖定Oracle WebLogic伺服器已知漏洞而來,透過PowerShell指令碼散布挖礦軟體

◆CISA針對地理位置資訊伺服器GeoServer、Linux核心、郵件伺服器Roundcube遭到利用的漏洞提出警告

◆今年初公布的D-Link無線路由器DIR-859重大層級資訊洩漏漏洞傳出遭到利用,駭客用來收集裝置的帳密資訊

◆冒牌IT技術支援網站假借提供PowerShell指令碼「修補」Windows臭蟲,並透過YouTube頻道散布

【漏洞與修補】

GitLab存在重大漏洞,攻擊者可冒用任意用戶身分執行Pipeline工作流程

6月26日GitLab針對社群版(CE)及企業版(EE)發布重大修補更新17.1.1、17.0.3、16.11.5版,總共修補14個漏洞,其中最值得留意的部分,是列為重大層級的CVE-2024-5655,CVSS風險評為9.6分。

這項漏洞影響15.8至16.11.4、17.0.0 至17.0.2,以及17.1.0至17.1.0版,無論CE或EE版都會受到影響。開發團隊指出,一旦攻擊者觸發漏洞,就可能在特定情況下,以其他使用者的身分存取Pipeline工作流程。

雖然目前此漏洞尚未出現遭到利用的跡象,但有鑑於資安問題極為嚴重,開發團隊呼籲使用者應儘速套用新版程式。

其他漏洞與修補

◆Juniper Networks緊急修補重大層級身分驗證繞過漏洞CVE-2024-2973

【資安產業動態】

「至少在我任期內,臺北市政府正轉型朝向實踐零信任的政府機關」,臺北市政府資訊局長趙式隆一語道出,臺北市正推動資安轉型。趙式隆以零信任作為分水嶺,他將零信任之前視為舊資安,而在零信任之後則是新資安,過去北市在舊資安已打下良好基礎,然而面對層出不窮的風險,臺北市為強化資安,近幾年積極推動資安轉型至新資安。

臺北市一方面規畫配合中央政府的政策推動零信任架構,另方面也與時俱進,與外部業者合作,汲取國外的新觀念及作法,例如臺北市與Cisco在資安方面簽署合作備忘錄,將國外的觀念作法引進國內,針對國內的環境、法規架構,先進行POC測試,評估是否適合引進國內,作為後續擴大投資參考。

近期資安日報

【6月28日】前幾天Polyfill.io供應鏈攻擊事件曝光震撼整個IT界,後續傳出中國CDN業者另起爐灶,再度對10萬網站下手

熱門新聞

2026-03-06

2026-03-06

2026-03-09