知名的網站功能相容性程式庫polyfill.io本週傳出供應鏈攻擊,研究人員提出警告,他們發現程式碼在中國CDN業者今年初接手後,就開始植入惡意程式,由於採用這款程式庫的網站眾多,且不乏許多知名企業組織與政府單位,所以,這起供應鏈攻擊引發軟體開發與資安領域的密集關注,如今出現新的進展。

有研究人員發現,在Namecheap註銷polyfill.io之後,經營者透過新的polyfill[.]com提供服務,並聲稱相關服務透過Cloudflare快取未含供應鏈風險。

【攻擊與威脅】

發動供應鏈攻擊的Polyfill.io經營者傳出另起爐灶,再度向超過10萬網站傳送惡意程式碼

本週二(6月25日)專精電子商務網站安全的資安業者Sansec提出警告,知名的網站功能相容性程式庫polyfill.io,自今年2月賣給中國內容傳遞網路(CDN)業者方能(Funnuul)後,傳出被植入惡意程式碼的情況,導致使用該程式庫的網站遭到感染,用戶被導向賭博網站及其他惡意網站。針對這起事故,如今出現新的發展。

根據資安新聞網站Bleeping Computer的報導,他們發現Polyfill.io相關網域疑似遭到網域名稱服務供應商Namecheap註銷,但經營者透過新的網域polyfill[.]com,開始提供名為Polyfill JS CDN的服務,並認為有人在誹謗他們,強調他們所有的內容都是透過靜態快取提供,並透過雲端服務業者Cloudflare進行快取,而不存在供應鏈風險。

針對polyfill.io聲稱所有內容經過Cloudflare快取,Cloudflare表示,他們並未授權該經營者使用該公司的名稱,也未曾推薦polyfill.io的服務,他們要求對方刪除相關內容,但polyfill.io置之不理。對此,Cloudflare認為,這是該服務經營者不可信任的警訊。

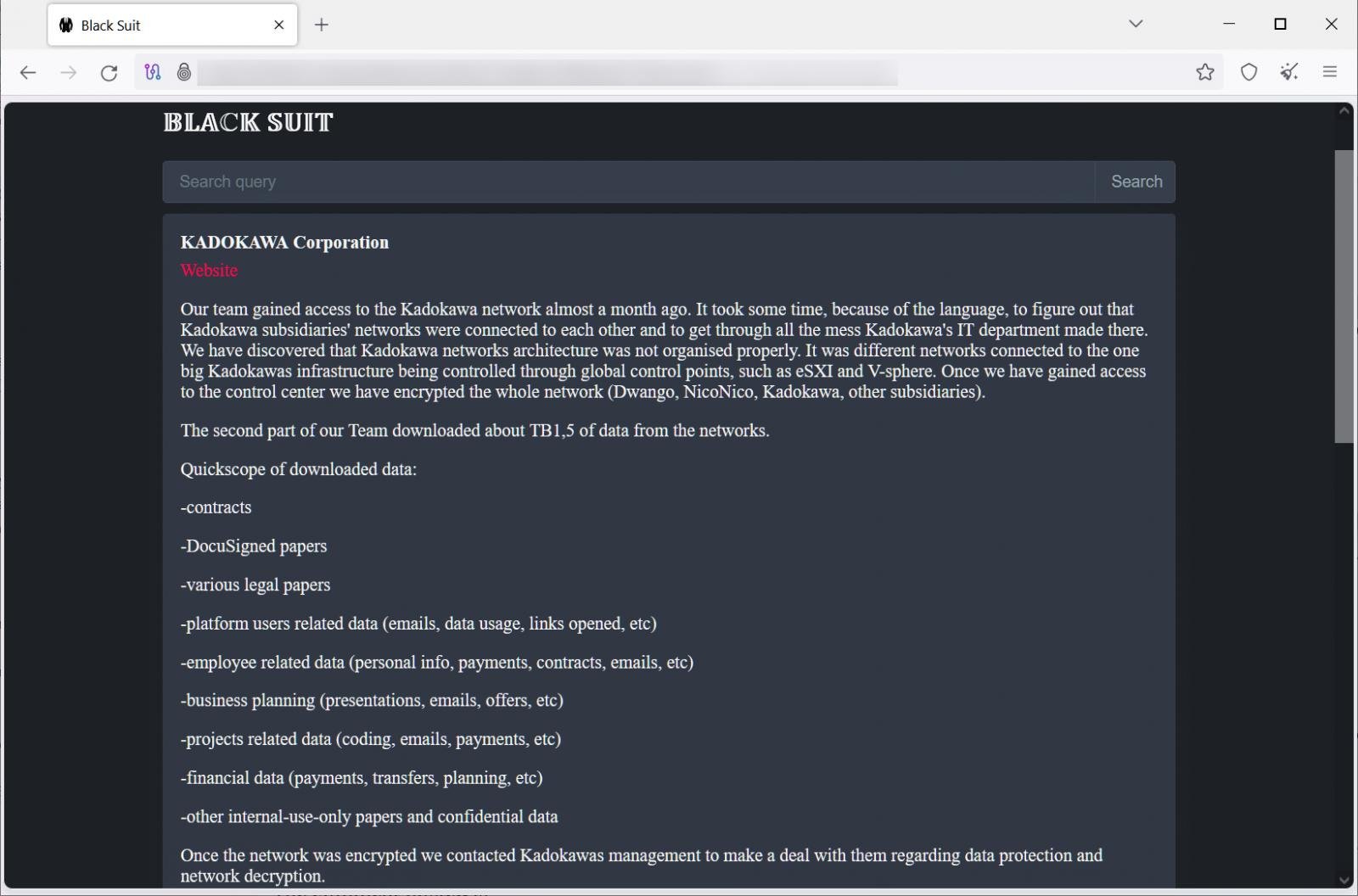

角川集團遭勒索軟體攻擊事故,駭客組織BlackSuit聲稱是他們做的

6月上旬日本知名的影片共享平臺Niconico傳出服務異常,隨後事態擴大,母公司角川集團發出聲明證實,不光是Niconico,角川網站及電商平臺Ebten都受到影響。該集團後來在14日證實遭遇勒索軟體攻擊,並透露資安事故發生的過程,事隔兩週,這起事故出現新的發展。

6月上旬日本知名的影片共享平臺Niconico傳出服務異常,隨後事態擴大,母公司角川集團發出聲明證實,不光是Niconico,角川網站及電商平臺Ebten都受到影響。該集團後來在14日證實遭遇勒索軟體攻擊,並透露資安事故發生的過程,事隔兩週,這起事故出現新的發展。

6月22日角川發出聲明,表示已有媒體報導透露攻擊者的身分,並認為這麼做將助長網路犯罪,甚至有可能會使犯罪者受益。究竟攻擊者的身分為何?根據本週資安新聞網站Bleeping Computer報導,勒索軟體駭客Black Suit聲稱是他們所為,這些駭客宣稱約在一個月前開始存取該集團的網路環境,成功存取控制中心之後,他們就加密了整個網路環境,包含多玩國(Dwango)、Niconico、角川書店,以及其他子公司,並從中竊得1.5 TB內部資料。

駭客組織Boolka對於全球網站發動SQL注入攻擊,意圖對使用者電腦植入木馬程式Bmanger

資安業者Group-IB揭露名為Boolka的駭客組織,該組織從2022年開始,對於全球各地的網站隨機發動SQL注入攻擊,目的是針對瀏覽這些網站的使用者,散布名為Bmanager的模組化木馬程式。

研究人員指出,過去3年這些駭客鎖定存在弱點的網站,藉由惡意的JavaScript指令碼進行感染,從而能在受害網站上截取使用者輸入的任何資料。但除了竊取使用者輸入的個人資料,他們也看到駭客使用名為BeEF的惡意軟體傳送框架,對存取受害網站的使用者散布Bmanager。駭客將使用者重新導向假的網頁,聲稱必須安裝指定的瀏覽器延伸套件才能正常檢視內容,然而一旦照做,電腦就有可能被植入木馬程式。

新創業者Rabbit與消費者裝置製造商Teenage Engineering合作開發的AI裝置Rabbit r1,本周遭爆外洩許多API金鑰,將允許任何人讀取Rabbit r1所生成的內容,或是讓所有的Rabbit r1變磚,還能竄改Rabbit r1的回應或是置換Rabbit r1的聲音,更令人訝異的是,研究人員指出Rabbit早就知道其裝置的API金鑰外洩,卻一直未採取行動。

發現相關漏洞的是專門針對Rabbit r1專案進行逆向工程的Rabbitude社群,研究人員表示,他們在今年5月存取Rabbit r1的程式碼庫,並發現其中含有許多寫死的API金鑰,包括將文字轉譯成語音的ElevenLabs、語音轉文字的Azure系統、評論服務Yelp,以及Google Maps。

其他攻擊與威脅

◆遠端桌面連線解決方案供應商TeamViewer傳出內部網路遭APT駭客入侵

◆惡意NPM套件鎖定AWS用戶而來,先休眠4個月減少他人關注

◆韓國網路服務供應商KT傳出針對使用網路硬碟的用戶植入惡意程式碼,60萬用戶受害

其他漏洞與修補

◆GitLab存在重大漏洞,攻擊者可冒用任意用戶身分執行Pipeline工作流程

【資安產業動態】

AWS在re:Inforce 2024雲端安全會議發表多項資安服務,其中最受矚目的當屬物件儲存服務Amazon S3首度整合GuardDuty惡意程式掃描過濾功能,並且自發表後一年內提供限量免費使用。

AWS的惡意程式防護服務GuardDuty保護的範圍,繼Amazon EC2、EKS、ECS、AWS Lambda、Fargate之後,也擴及物件儲存服務Amazon S3。過去S3儲存物件的防毒掃描,必須整合第三方資安公司的防護服務,而新推出的GuardDuty Malware Protection for S3服務,則會在用戶上傳物件檔案至S3時自動啟動掃描,檢測潛在的惡意程式、病毒或可疑內容,再放行至對應的儲存貯體;如果掃描後發現潛在威脅,可疑的上傳物件就會被移至隔離區。

GuardDuty Malware Protection for S3可視為S3預設防毒防駭功能,因為過往AWS的服務要使用GuardDuty防護服務的話,都必須先啟用GuardDuty服務,不過GuardDuty Malware Protection for S3卻首度提供不需啟用GuardDuty服務,而可直接使用掃毒與惡意程式過濾功能。

近年來發展快速的高雄市,因應愈來愈高的威脅,在中央的補助之下,高雄市增加對資安的投資,高雄市政府資訊中心主任劉俊傑表示,目前高雄市政府在強化資安正推動3項做法,第一項做法是建立主動防禦,過去的資安策略較為被動防禦,例如採購防火牆、防毒軟體等,現在轉向採用比較主動式的防禦,例如蒐集Log資料,包括端點資料,以主動分析發現異常事件。

他以紅軍演練為例,傳統委託業者扮演紅隊,利用駭客入侵找出哪裡有弱點,但市府進一步希望掌握入侵可能留下哪些Log資料,透過工具設定檢視規則,主動掃描新的Log,當發現可疑的異常情形,再由專業人員進一步分析。

其他資安產業動態

◆Google推出人工智慧技術驅動的漏洞研究專案Naptime

近期資安日報

【6月27日】舊版瀏覽器網站相容套件Polyfill.io被中國公司買下,驚傳被植入惡意程式碼,恐影響逾10萬網站

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09