本週一資安業者Check Point針對啟用VPN功能的防火牆用戶提出警告,指出他們上週察覺部分客戶的系統出現疑似未經授權嘗試登入的情況,而且,這些存取利用電腦本機的舊帳號進行VPN連線,而這些帳號只有透過密碼進行保護。事隔數日這起事故出現新的進展。

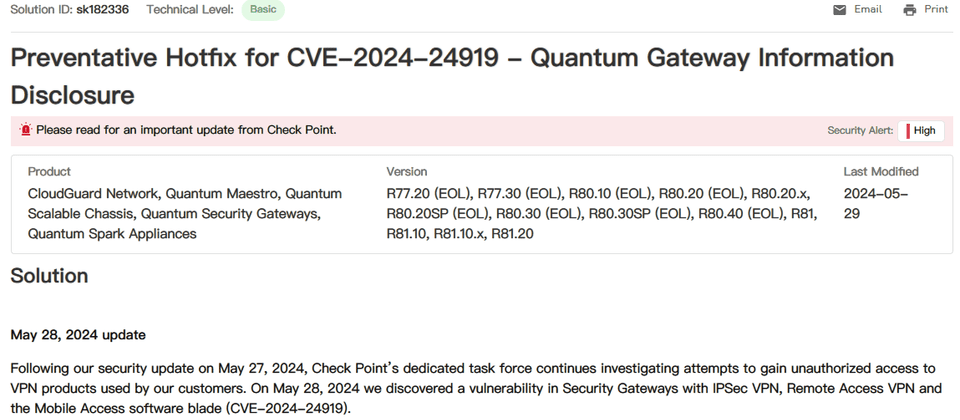

該公司發布相關公告後,便針對此事著手持續調查,結果隔日便再度揭露高風險層級的資訊洩露漏洞CVE-2024-24919,並指出該漏洞存在於啟用IPSec VPN、遠端存取VPN、行動存取軟體刀鋒功能的安全閘道,CVSS風險評為7.5分。

這項漏洞的影響範圍,涵蓋該廠牌的網路安全閘道系統CloudGuard Network,以及網路安全解決方案Quantum Maestro、Quantum Scalable Chassis、Quantum Security Gateways、Quantum Spark設備。Check Point也針對不同版本的網路安全設備作業系統發布修補程式,呼籲IT人應儘速套用。

值得一提的是,該公司也對於生命週期已經結束(EOL)的版本,破例提供修補,由此可見這項漏洞相當嚴重。

除此之外,他們也認為若是企業組織若是將安全閘道設置使用LDAP帳號,IT人員最好也要更換使用的AD帳號密碼,並防堵僅通過密碼驗證的本機帳號存取VPN系統。

値得留意的是,雖然Check Point在5月下旬發現這起資安事故,但有其他資安業者指出,駭客很可能早在一個月前就開始嘗試利用上述漏洞。

資安業者Mnemonic指出,他們自4月30日發現客戶環境出現漏洞利用嘗試的跡象,由於這項漏洞能讓攻擊者列出並搜括所有本機帳號的密碼雜湊值,尤其是包含連接AD的帳號,而有可能導致弱密碼洩露,從而允許攻擊者進一步濫用。

雖然他們並不清楚這項漏洞的影響範圍,但根據對於相關攻擊行動的觀察,Mnemonic指出這項漏洞相當嚴重,因為利用過程完全不需使用者互動,也無須取得權限,而且很容易遠端觸發。

研究人員看到駭客成功利用本機帳號登入後,2至3個小時內就從受害電腦取得ntds.dit,而這是儲存AD關於使用者帳號、群組、密碼雜湊值的資料庫檔案。得手上述檔案後,對方又濫用Visual Studio Code建立惡意流量隧道,藉此隱匿攻擊行動。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10