iThome

我們這次選出的2023第2大漏洞,與去年11月一起引起全球關注的勒索軟體攻擊有關,因為此事故導致利用這項漏洞的情況浮上檯面。

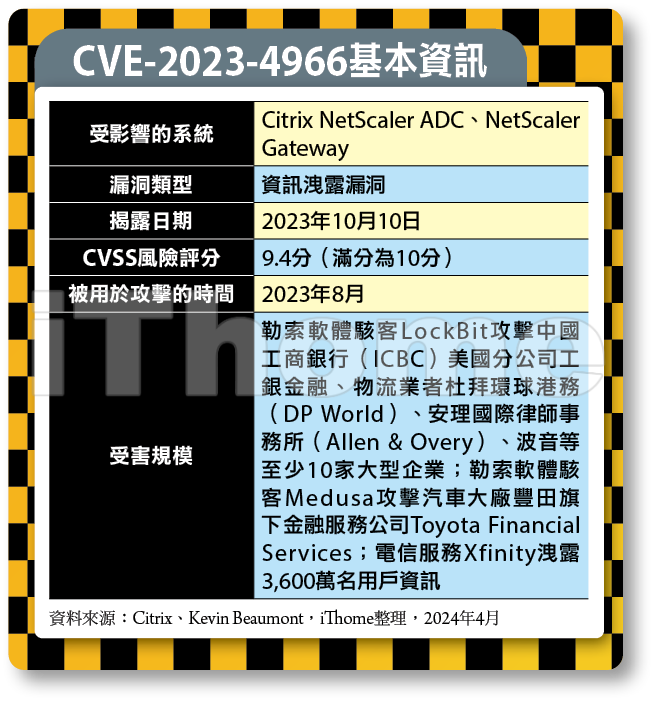

它是存在Citrix NetScaler設備的資訊洩露漏洞,編號為CVE-2023-4966,CVSS風險評分達到9.4。Citrix於10月10日發布了修補程式,之後,資安業者Mandiant提出警告,他們發現駭客自8月下旬開始,就利用這項零時差漏洞,當時,已有政府機關與科技業者受害,到了10月23日,Citrix也證實出現漏洞攻擊行動的情況──他們接獲連線階段(Session)挾持的事故通報,並確認攻擊者在過程中利用這項漏洞。

關於弱點的稱呼,發布概念性驗證(PoC)攻擊程式碼的資安業者Assetnote,將這個漏洞命名為「Citrix Bleed」,但Shadowserver基金會提出警告,在漏洞細節及PoC程式碼公布之後,他們隨即看到嘗試利用該漏洞的情況瞬間增加。

雖然在Citrix首度發布資安公告之後,已有數家資安業者、資安研究團隊關注該漏洞的後續態勢,但真正開始有企業組織證實受害,並引起另一波關注,與中國工商銀行的美國子公司工銀金融(ICBCFS)有關,因為他們在1個月後遭遇勒索軟體攻擊的事故。

根據iThome所整理的資安新聞,總共有10篇與Citrix Bleed相關,但當中有超過三分之二的報導,是在工銀金融遇害之後出現。

因金融業者服務中斷而引起關注

針對工銀金融發生的資安事故,當時先是由證券業暨金融市場協會(SIFMA)傳出該公司遭到勒索軟體攻擊,導致工銀金融無法結算投資人的美國國債交易,部分股票交易也受影響。

這樣的情況引起全球關注,隨後工銀金融也證實確有此事,他們遭遇勒索軟體攻擊,導致部分服務面臨中斷,但對於受到攻擊的系統,以及攻擊者如何入侵,該公司並未透露進一步的訊息。

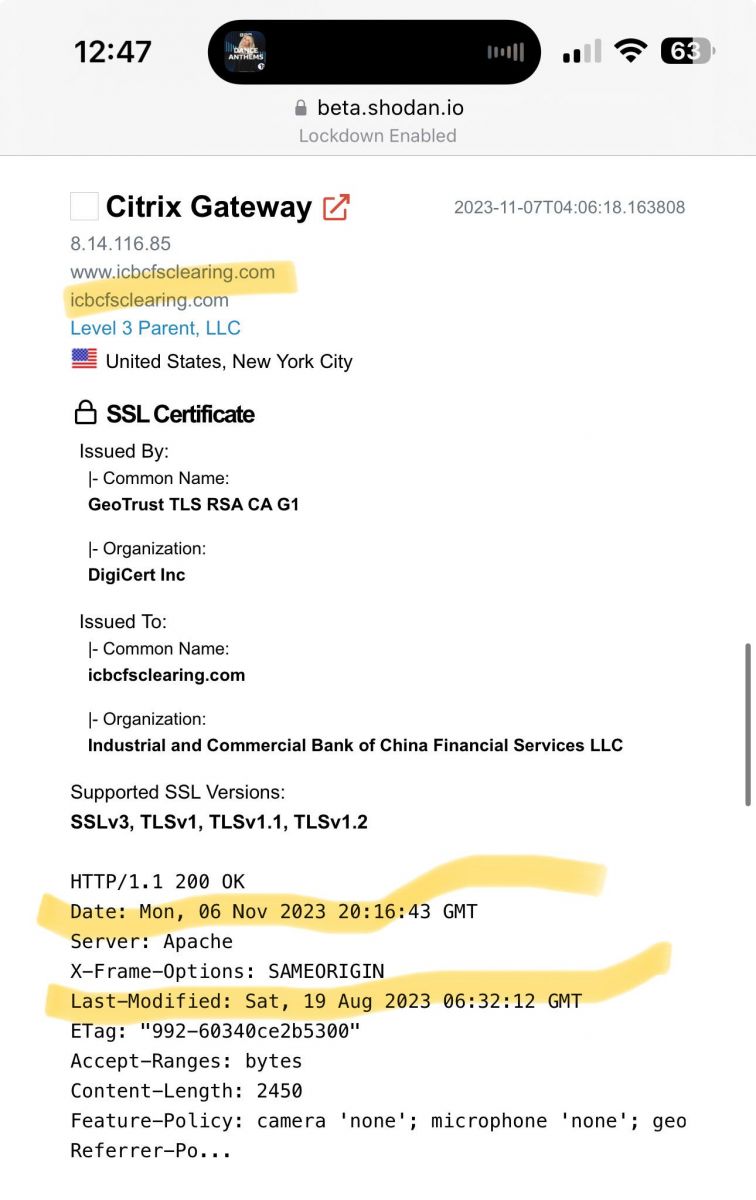

值得留意的是,根據彭博社、路透社等美國當地的媒體報導,攻擊者的身分就是勒索軟體集團LockBit。而對於這起事故發生的原因,資安專家Kevin Beaumont透露,駭客很可能是針對該公司的Citrix Netscaler系統下手,利用Citrix Bleed漏洞入侵網路環境,此伺服器在數日前就處於離線狀態。

資安專家Kevin Beaumont指出,勒索軟體組織LockBit能夠入侵工銀金融(ICBCFS),並且癱瘓部分系統運作,箇中關鍵,就是利用尚未修補CVE-2023-4966的Citrix NetScaler Gateway,而能夠得逞。(圖片來源/Kevin Beaumont)

勒索軟體駭客早已利用相同漏洞,入侵其他大型組織

然而,工銀金融並非唯一因為沒有修補Citrix Bleed而被LockBit入侵的組織。根據這位研究人員的調查,物流業者杜拜環球港務(DP World)、安理國際律師事務所(Allen & Overy)、波音等至少10家大型企業,都是受害者。

這些攻擊行動如何進行?研究人員指出駭客組織有分工,前期的人員利用Citrix Bleed入侵目標企業,並部署遠端管理工具,以便後續接手的攻擊者能持續存取網路環境,而這一組人員會再利用各種手法提升權限,擺脫EDR系統控制、竊取資料,最終部署勒索軟體將檔案加密。

值得留意的是,LockBit並非唯一利用Citrix Bleed的駭客組織。在2023年11月16日,勒索軟體駭客組織Medusa聲稱,他們入侵汽車大廠豐田(Toyota)旗下的金融服務公司Toyota Financial Services(TFS),若想要下載取回駭客竊得的資料,或是要求駭客刪除檔案,他們開出800萬美元的價碼。

而對於駭客入侵的管道,資安專家Kevin Beaumont指出,該公司德國辦事處的NetScaler Gateway,自8月底之後就再也沒有更新,曝露Citrix Bleed而釀禍。這樣的情況,也與Mandiant發現至少有4組人馬從事漏洞利用攻擊的觀察,可說是不謀而合。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06