透過傳送大量訊號癱瘓設備運作的攻擊手法,可說是相當常見,但最近有研究人員揭露一種造成通訊無限循環而產生大流量的方法,一旦觸發,就算是攻擊者也無法將其停止。

值得留意的是,這種新方法估計有30萬臺伺服器曝險,雖然尚未有人將其用於實際攻擊行動,但研究人員呼籲,IT人員還是應儘速採取因應措施。

【攻擊與威脅】

雲端服務帳號遭到俄羅斯駭客組織APT29鎖定,成為對方重要的入侵管道

美國、英國、澳洲、紐西蘭聯合針對匿稱為Midnight Blizzard、The Dukes、Cozy Bear的俄羅斯駭客組織APT29攻擊行動提出警告,有別於過往會利用軟體漏洞或是網路環境的弱點,來入侵目標組織的IT基礎架構,隨著企業組織採用雲端服務越來越普遍,這些駭客也調整入侵的手段,鎖定雲端服務來取得初期的存取管道。

為了達成目的,APT29最常見的手段就是採取暴力破解或是密碼潑灑攻擊,來取得雲端服務帳號的存取權限,由於這種帳號多半是用於管理應用程式及服務的自動化,難以藉由雙因素驗證(MFA)進行保護,而成為這些駭客偏好的目標。

CISA傳出遭到Ivanti漏洞攻擊,並指出有2個系統受到影響

Ivanti自1月上旬至2月初,揭露Connect Secure、Policy Secure多個漏洞,包括:CVE-2023-46805、CVE-2024-21887、CVE-2024-21888、CVE-2024-21893、CVE-2024-22024,並出現多起漏洞利用攻擊事故,現在傳出美國政府機關受害的情況。

根據資安新聞網站Recorded Future News的報導,美國網路安全暨基礎設施安全局(CISA)表示,他們在一個月前發現使用的Ivanti產品,遭到漏洞利用的活動,並指出僅有2個系統受到影響,CISA隨即將其下線,並表示暫時不會對營運造成影響。但對於攻擊者的身分,以及是否有資料遭竊,CISA並未進一步說明。

知情人士透露,遭到攻擊的系統分別是:基礎設施防護閘道(Infrastructure Protection Gateway),以及化學品安全評估工具(Chemical Security Assessment Tool,CSAT)。CISA不願對此說法進行證實,亦並未說明上述兩個系統的運作狀態。

趨勢科技揭露2023年資安威脅態勢,警告臺灣要留意駭客組織Earth Estries動態

資安業者趨勢科技針對2023年的威脅態勢提出看法,特別呼籲臺灣留意去年1月發動攻擊的駭客組織Earth Estries,因為對方專門針對政府機關與科技業而來,擅長利用Github、Gmail、AnonFiles、File.io等雲端服務,來交換、傳輸命令、竊取資料,並使用多個後門和駭客工具,以及PowerShell降級攻擊來迴避偵測。

【漏洞與修補】

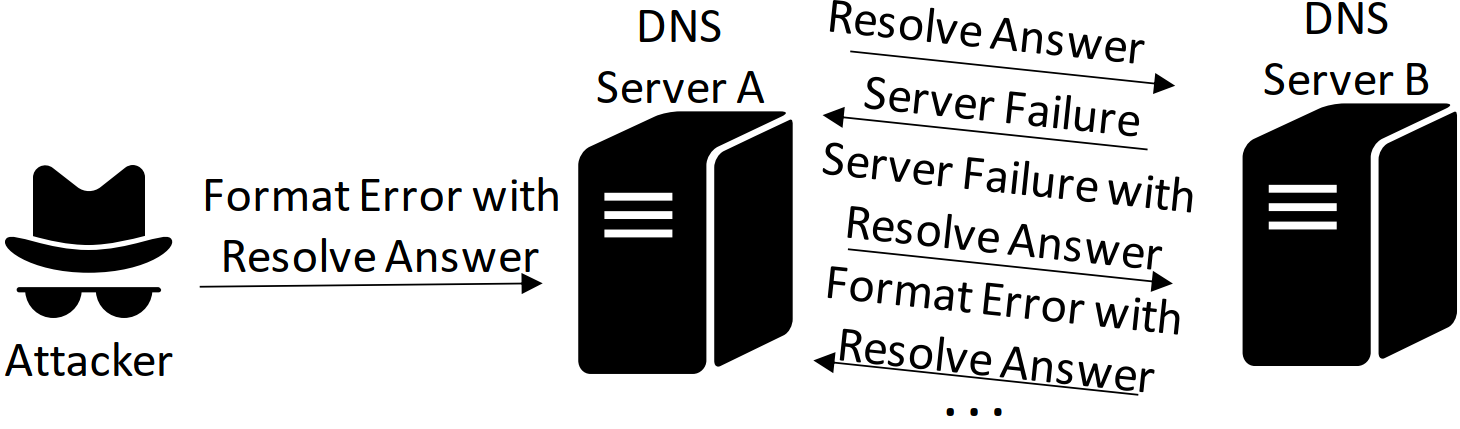

德國CISPA亥姆霍茲資訊安全中心公布新型態的阻斷服務(DoS)攻擊手法Loop DoS,研究人員利用UDP通訊協定的弱點CVE-2024-2169,透過應用程式層的通訊,將兩個網路服務進行配對,導致無限循環回應彼此訊息的情況,從而產生大量流量,使得相關系統或是網路服務癱瘓。

德國CISPA亥姆霍茲資訊安全中心公布新型態的阻斷服務(DoS)攻擊手法Loop DoS,研究人員利用UDP通訊協定的弱點CVE-2024-2169,透過應用程式層的通訊,將兩個網路服務進行配對,導致無限循環回應彼此訊息的情況,從而產生大量流量,使得相關系統或是網路服務癱瘓。

這種弱點潛在影響的範圍相當廣泛,不只老舊通訊協定,如:QOTD、Chargen、Echo會受到影響,DNS、NTP、TFTP等較新的通訊協定也無法倖免。值得留意的是,一旦觸發上述漏洞啟動循環回應,攻擊者也無法終止相關攻擊,研究人員估計,可能有30萬臺可透過網際網路存取的主機曝險。

雖然這種攻擊尚未實際出現,但研究人員警告,IT人員應儘速採取行動降低相關風險,因為,攻擊者利用上述漏洞的難度並不高。他們與卡內基美隆大學電腦緊急應變小組協調中心(CERT/CC)進行協調、披露,目前有5家廠商確認受到影響。

資料來源

1. https://cispa.de/en/loop-dos

2. https://kb.cert.org/vuls/id/417980

Fortra公布去年修補的檔案傳輸工具FileCatalyst重大漏洞

3月13日資安業者Fortra發布公告,指出旗下的檔案傳輸系統FileCatalyst存在重大漏洞CVE-2024-25153,此弱點與資料夾穿越有關,出現在該系統的工作流程(Workflow)入口網站,一旦攻擊者發出特製的POST請求,就有機會從外部上傳檔案到特定資料夾,CVSS風險評分為9.8。

這項漏洞在去年8月發現,影響FileCatalyst 5.x版,當時該公司已推出5.1.6 Build 114版予以修補。但為何現在才發布公告?該公司表示,他們在去年12月取得CVE編號管理者(CVE Numbering Authority,CNA)資格,並因應通報該漏洞的威脅情報業者LRQA Nettitude的請求,將這個漏洞進行列管。LRQA Nettitude也於3月13日,公布該漏洞的細節及概念性驗證(PoC)程式碼。

資料來源

1. https://www.fortra.com/security/advisory/fi-2024-002

2. https://labs.nettitude.com/blog/cve-2024-25153-remote-code-execution-in-fortra-filecatalyst/

3. https://github.com/nettitude/CVE-2024-25153

已終止維護的WordPress資安外掛程式存在漏洞,恐導致網站遭到挾持

資安業者Wordfence指出,他們在舉辦第2屆漏洞懸賞活動的過程中,收到miniOrange開發的WordPress外掛程式Malware Scanner權限提升漏洞通報,一旦攻擊者加以利用,就有機會在未經身分驗證的情況下,透過更新密碼的管道取得管理員權限,由於超過1萬個網站採用此外掛程式,影響範圍相當廣泛。

然而,該公司的威脅情資團隊對漏洞進行確認的過程中,發現這名開發者另一個外掛程式Web Application Firewall也有相同的漏洞。此漏洞被登記為CVE-2024-2172,影響上述兩款由miniOrange開發的外掛程式,CVSS風險評分達到9.8,3月5日Wordfence向開發者通報相關細節,對方決定停止提供這些外掛程式因應,對此,Wordfence呼籲網站管理者儘速移除,並尋找替代方案。

【資安產業動態】

Pwn2Own Vancouver 2024登場,參賽團隊首日抱走電動車與高額獎金

.jpeg) 漏洞挖掘競賽Pwn2Own Vancouver 2024於3月20日、21日舉行,在第1天的賽程當中,參賽者總共找到19個零時差漏洞,贏得73萬美元的獎金。

漏洞挖掘競賽Pwn2Own Vancouver 2024於3月20日、21日舉行,在第1天的賽程當中,參賽者總共找到19個零時差漏洞,贏得73萬美元的獎金。

其中最受到矚目的部分,是Synacktiv團隊針對特斯拉電子控制單元(ECU)進行的單一整數溢位漏洞攻擊,這項漏洞讓他們不僅進帳20萬美元獎金、20個大師積分,還有1輛特斯拉Model 3,而這是該團隊參與Pwn2Own競賽獲得的第2輛汽車。

程式碼儲存庫GitHub推出新工具,自動修補用戶部分程式碼的弱點

3月20日GitHub宣布向Advanced Security用戶提供程式碼自動掃描修復功能(Code Scanning Autofix),借助人工智慧工具GitHub Copilot、程式碼靜態掃描工具CodeQL的力量運作,該功能自動修復的範圍,可以涵蓋約90%的JavaScript、TypeScript、Java、Python程式碼的警告或問題。

此外,該修復工具可提供程式碼建議,讓開發者在幾乎不需要編輯程式碼的情況下,修復超過三分之二的漏洞。

【其他新聞】

歐洲非政府組織遭到俄羅斯駭客組織攻擊,被植入後門程式TinyTurla-NG

竊資軟體AndroxGh0st鎖定網頁應用程式框架Laravel,盜取雲端服務帳密

研究人員揭露FlowFixation漏洞,攻擊者有可能用來一鍵接管AWS服務帳號

FortiClient EMS存在危急漏洞,且已被用於攻擊行動

微軟預告資安AI模型Copilot for Security將於4月1日正式上市

近期資安日報

【3月21日】多組人馬鎖定TeamCity伺服器加密檔案、用於挖礦、部署後門程式

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09