伺服器配置不當的情況,過往最常出現的是在公有雲系統,但應用程式開發系統出現配置不當的問題,也相當值得留意。

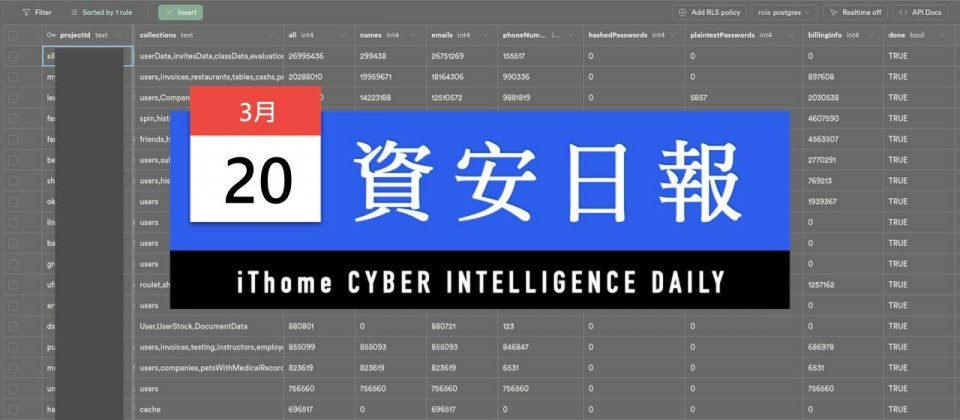

最近有研究人員針對Google旗下的行動與網頁應用程式開發平臺Firebase進行調查,一口氣找到超過1億筆機敏資料(Secrets),值得留意的是,當中包含不少明文密碼。

【攻擊與威脅】

研究人員MrBruh、Logykk、Xyzeva指出,行動與網頁應用程式開發平臺Firebase的資安控管不足,放任用戶進行可能危及資安的組態設定。因為當中竟然允許IT人員配置具有潛在資安風險的規則,且不會發出任何警示訊息,而因為存在這樣的狀況,使得不少Firebase伺服器呈現「裸奔」狀態,因為許多機敏資料都因此而曝露在外。

研究人員MrBruh、Logykk、Xyzeva指出,行動與網頁應用程式開發平臺Firebase的資安控管不足,放任用戶進行可能危及資安的組態設定。因為當中竟然允許IT人員配置具有潛在資安風險的規則,且不會發出任何警示訊息,而因為存在這樣的狀況,使得不少Firebase伺服器呈現「裸奔」狀態,因為許多機敏資料都因此而曝露在外。

這些研究人員針對全球的Firebase伺服器進行掃描,結果發現超過1.25億筆機敏資料,內含電子郵件信箱、姓名、密碼、電話號碼,甚至部分具備詳細金融資訊的帳單明細。這批資料一共有84,221,169個姓名、106,266,766個電子郵件帳號、33,559,863筆電話號碼、20,185,831個密碼,以及27,487,924組帳單資料,其中值得留意的是,上述的密碼有19,867,627個都是以純文字型式存放,換言之,幾乎(98%)並未採取保護措施。

對此,研究人員在兩週內發送842封電子郵件,通知受影響的Firebase用戶,約有四分之一的管理者修復了配置錯誤的情況,1%管理者回信,此外,研究人員也得到2個企業組織的抓漏獎勵。

研究人員揭露Deep#Gosu攻擊行動,北韓駭客打造PowerShell及VBS惡意軟體對Windows電腦下手

資安業者Securonix揭露北韓駭客組織Kimsuky的攻擊行動Deep#Gosu,指出對方調整手法,採用以指令碼為基礎的攻擊流程,利用多個以PowerShell及VBScript製作的工具來感染目標電腦,並進一步使用RAT木馬程式來進行控制。

值得一提的是,所有C2的通訊都是透過Dropbox與Google Docs等雲端服務來處理,使得攻擊流量融入合法流量,而能讓惡意軟體的行蹤難以察覺;此外,這起攻擊行動的惡意酬載,都是存放Dropbox等雲端服務,因此駭客能夠動態更新惡意程式的功能,或是部署其他的模組。

而對於攻擊流程的進行,這些駭客透過ZIP壓縮檔向目標人士散布Windows捷徑檔(LNK),但此檔案容量過大,竟高達2.2 MB(LNK檔通常只有幾KB),研究人員拆解其內容,發現當中包含PowerShell指令碼,從而解出嵌入的檔案,並從網路下載其他惡意VBScript程式碼,並向受害者顯示PDF檔案,以降低戒心,接下來,攻擊者會執行來自Dropbox的RAT木馬TruRat。

美國對水利系統業者提出警告,駭客鎖定全國各地有關的關鍵基礎設施發動攻擊

美國環境保護局(Environmental Protection Agency,EPA)、國家安全顧問Jake Sullivan對各州政府提出警告,駭客正在襲擊多州的水利關鍵基礎設施,因此他們想要請求州長協助,確保轄內的水利系統能夠因應相關威脅,並在遭到破壞時能迅速恢復。

對此,他們將於美國東部時間21日下午1時舉行線上會議,邀請各州環保局、公共衛生機關、國土安全部的首長參與,討論如何保護水利系統的關鍵基礎設施,重點將說明當局與各州要如何強化這類設施的資訊安全。

EPA將與國土安全部(DHS)、網路安全暨基礎設施安全局(CISA)合作,提供相關的指引、工具、教育訓練、技術協助等資源;美國水務協會(American Water Works Association,AWWA)、國家農村水利協會(National Rural Water Association,NRWA)、水利資訊共享暨分析中心(Water Information Sharing and Analysis Center,WaterISAC)也將提供相關技術支援。

資料來源

1. https://www.epa.gov/system/files/documents/2024-03/epa-apnsa-letter-to-governors_03182024.pdf

2. https://www.epa.gov/newsreleases/biden-harris-administration-engages-states-safeguarding-water-sector-infrastructure

HTTP非同步傳輸框架Aiohttp漏洞遭到勒索軟體駭客組織鎖定

1月28日HTTP非同步傳輸框架Aiohttp發布3.9.2版,修補當中Python程式庫的路徑穿越漏洞CVE-2024-23334,嚴重程度為高風險等級,CVSS風險評為7.5,而這項漏洞傳出被用於攻擊行動。

資安業者Cyble指出,他們在2月27日看到有人公布該漏洞的概念性驗證程式碼(PoC),2天後駭客透過5個IP位址嘗試利用這項漏洞,研究人員根據另一家資安業者Group-IB去年的調查,認為攻擊者的身分可能是勒索軟體駭客組織ShadowSyndicate。

研究人員根據他們的網路掃描工具進行調查,全球約有4.4萬臺可透過網際網路存取的Aiohttp實體,位於美國的最多,占15.8%,其次是德國、西班牙,各有8%、5.7%,但由於難以判斷這些伺服器使用的版本,他們無法確認有多少主機曝險。

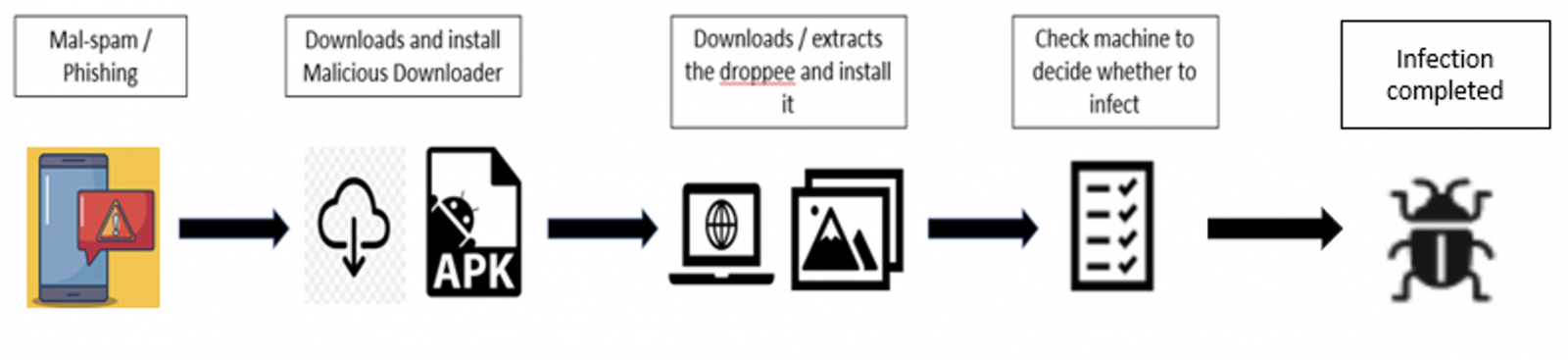

去年2月資安業者Cleafy揭露專門鎖定巴西的安卓木馬程式PixPirate,並指出該木馬能對多家當地銀行的用戶進行自動轉帳系統(ATS)攻擊、攔截簡訊,還能投放惡意廣告,如今這個惡意程式以更隱密的方式於受害手機運作。

IBM威脅情報團隊指出,他們近期看到PixPirate的變種版本,但有別於過往的版本,首先,這次駭客採取新的隱藏應用程式圖示策略(不具備啟動器的圖示,而能在最新版的安卓作業系統維持隱藏的狀態);再者,攻擊者將該惡意程式拆成兩個APK檔案進行散布,這樣的做法也相當罕見。

對方先透過WhatsApp或是釣魚簡訊散布第1個「下載器」的APK檔案,一旦使用者執行安裝,該APK檔案就會要求使用者,開放輔助功能在內的多種權限,啟動後便會下載PixPirate的主程式,此軟體安裝後,不會在手機前端介面呈現App圖示,但會產生可被其他應用程式連接的服務,而能被前述的下載器執行。研究人員指出,就算受害者移除下載器的App,PixPirate仍舊能夠獨立運作。

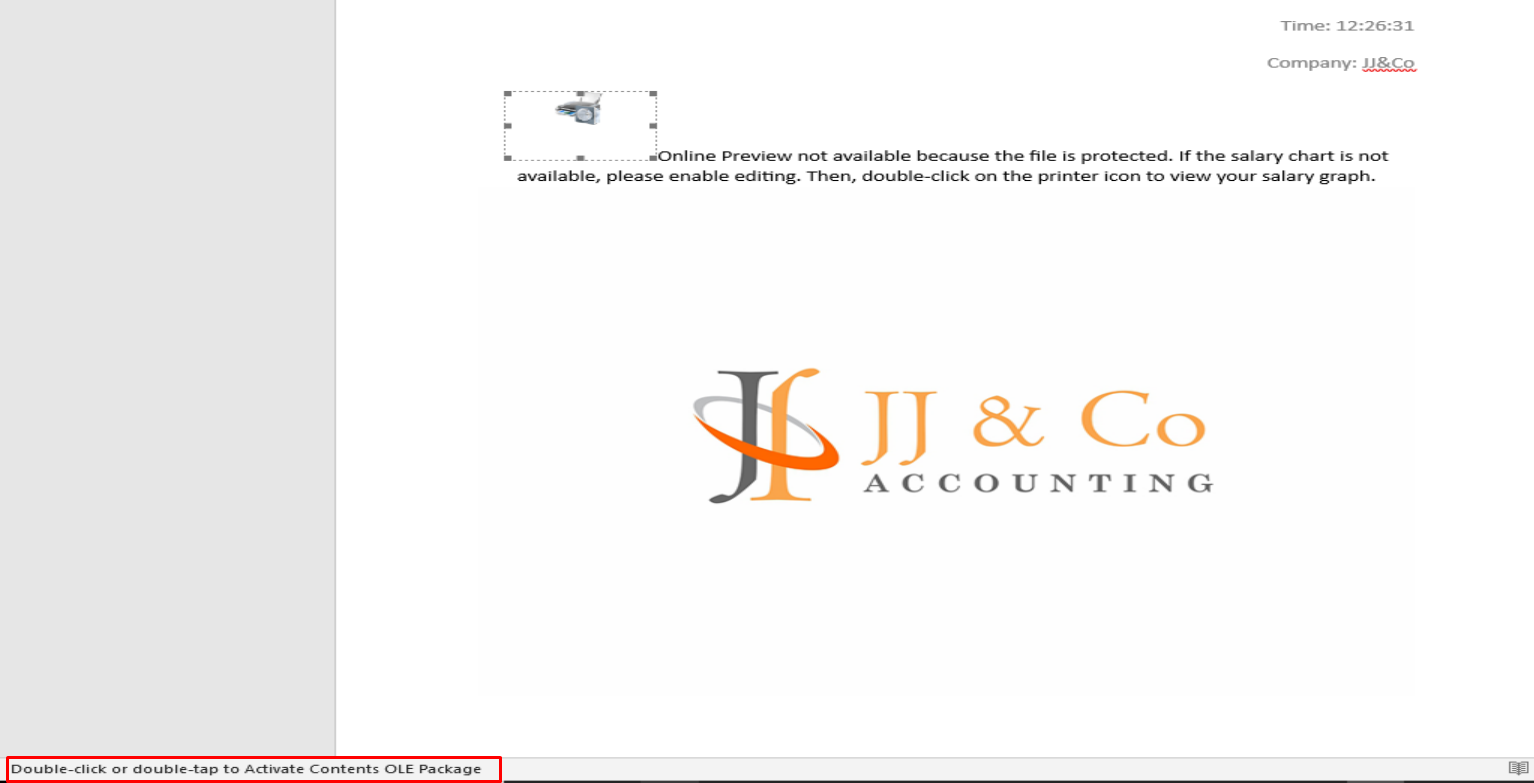

駭客組織PhantomBlu透過OLE物件在Microsoft 365用戶電腦植入後門

有人針對美國組織的Microsoft 365用戶發起名為PhantomBlu的攻擊行動,對方假借提供每個月的薪資報告,透過SendInBlue、Brevo等行銷管理平臺寄送釣魚郵件,引誘收信人下載特定Word檔案。

有人針對美國組織的Microsoft 365用戶發起名為PhantomBlu的攻擊行動,對方假借提供每個月的薪資報告,透過SendInBlue、Brevo等行銷管理平臺寄送釣魚郵件,引誘收信人下載特定Word檔案。

一旦照做,收信人便會看到受到密碼保護的檔案及對應的「說明文件」,從而於受害電腦植入木馬程式NetSupport RAT,使得攻擊者能夠進行監控、側錄鍵盤輸入內容、傳輸檔案,濫用系統資源,甚至能在受害網路進行橫向移動。

資安業者Perceptive Point指出,有別於大部分散布NetSupport RAT的攻擊行動,這次駭客濫用了物件連結與嵌入(OLE)的範本檔案,並藉由Office文件範本執行惡意程式碼,從而迴避偵測。

【其他新聞】

駭客嘗試透過大型語言模型修改惡意程式,降低被防毒軟體特徵碼察覺的機會

北韓駭客Lazarus疑似透過加密貨幣混幣系統Tornado Cash洗錢

中國用戶遭到惡意廣告鎖定,駭客假借提供Notepad++、VNote等應用程式散布滲透測試工具Geacon

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05