又是大型組織的電子郵件帳號遭到入侵的情況!上週國際貨幣基金組織(IMF)發布公告,透露他們一個月前遭到網路攻擊,並指出駭客入侵了11個電子郵件帳號。

值得留意的是,IMF並未透露更多細節,但他們證實電子郵件系統採用Microsoft 365雲端服務,讓人不禁聯想此事的發生,是否與1月微軟、HPE揭露的電子郵件帳號遭駭事故有關。

【攻擊與威脅】

國際貨幣基金組織證實遭遇網路攻擊,11個電子郵件帳號被駭

3月15日國際貨幣基金組織(IMF)坦承,他們在2月16日察覺遭遇網路攻擊,導致11個電子郵件帳號被入侵,這些帳號後續已恢復安全狀態,目前未發現其他遭攻擊的跡象,IMF將持續追查。

資安新聞網站Bleeping Computer指出,IMF採用Microsoft 365電子郵件系統,但他們在報導最後,特別提到1月微軟、HPE證實遭遇俄羅斯駭客Midnight Blizzard攻擊的事故,似乎認為這些事件可能存在關聯性。

資料來源

1. https://www.imf.org/en/News/Articles/2024/03/15/pr2488-imf-investigates-cyber-security-incident

2. https://www.bleepingcomputer.com/news/security/international-monetary-fund-email-accounts-hacked-in-cyberattack/

勒索軟體StopCrypt出現新變種,藉由多階段執行迴避偵測

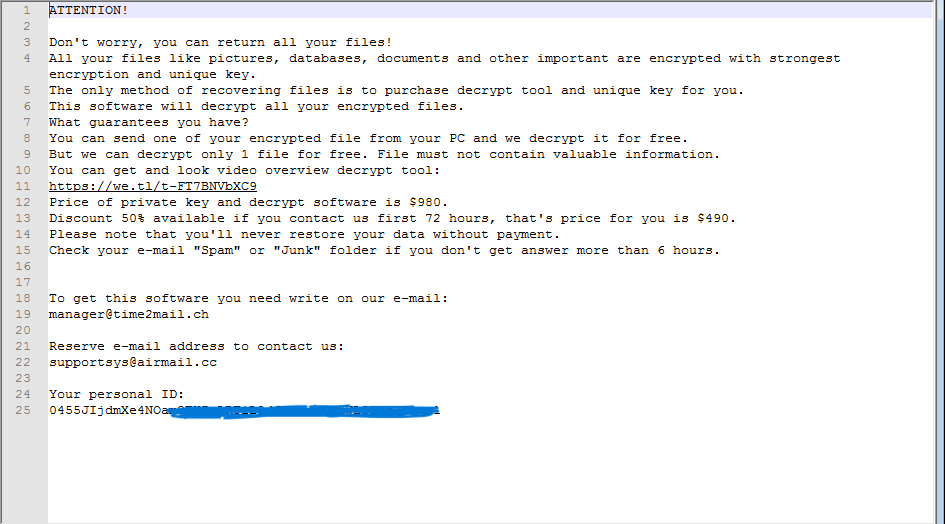

資安業者SonicWall針對勒索軟體StopCrypt(又稱Stop、Stop Djvu)的攻擊行動提出警告,指出駭客透過惡意廣告及可疑網站,假借提供免費軟體、遊戲破解程式、盜版軟體破解工具的名義,散布StopCrypt及其他惡意程式。

資安業者SonicWall針對勒索軟體StopCrypt(又稱Stop、Stop Djvu)的攻擊行動提出警告,指出駭客透過惡意廣告及可疑網站,假借提供免費軟體、遊戲破解程式、盜版軟體破解工具的名義,散布StopCrypt及其他惡意程式。

此勒索軟體會先載入看似無關的DLL程式庫msim32.dll,疑似企圖轉移注意。接著,攻擊者透過動態架構的API堆疊來呼叫所需的記憶體空間,並取得讀取、寫入、執行的權限,並探測執行的環境。在這些程序之後,對方會再利用處理程序挖空(Process Hollowing)手法,將勒索軟體的酬載注入合法處理程序,並在記憶體內執行。

為了讓勒索軟體持續在受害電腦運作,駭客竄改存取控制名單(ACL),以免使用者刪除惡意軟體,而等到他們完成檔案加密的作業之後,就會留下勒索訊息,要求受害者支付400至1,000美元的贖金。

資安業者GitGuardian指出,開發人員透過GitHub不慎曝露的機敏資訊(Secrets)逐年增加,2023年有3百萬個公開儲存庫曝露逾1,280萬筆這類資訊,包含帳號與密碼、API金鑰、TLS或SSL憑證、解密金鑰、雲端服務帳密、OAuth憑證等,相較於2022年外洩1,000萬筆,2023年增加的幅度超過四分之一。

從國家地區來看,外洩這類資訊最嚴重的是印度、美國、巴西、中國、法國;而根據產業類型而言,資訊科技最多,近三分之二(65.9%),其次是教育產業,有20.1%,而根據外洩的機密資訊類型,又以Google的API金鑰最多,占24.6%,其次是MongoDB資料庫的帳密、OpenWeatherMap與Telegram機器人的Token等,分別有22.2%、11.4%、10%。

此外,隨著生成式AI的流行,研究人員也看到OpenAI的API金鑰外洩數量較2022年增加1,212倍,但指出AI模型共享平臺HuggingFace的Token也有越來越多的現象而值得留意。

【漏洞與修補】

資安業者HiddenLayer指出,他們在Google大型語言模型Gemini發現弱點,有可能導致系統提示洩漏、產生有害內容,或是導致間接注入攻擊。這些漏洞影響的範圍,包括透過Google Workspace使用Gemini的用戶,以及透過API使用此大型語言模型的組織。

研究人員總共公布3個漏洞,其中一個是涉及繞過安全防護機制,從而洩漏系統提示或是系統訊息,藉由要求提供基本指令的方式來達到目的;關於第2個漏洞的發現,研究人員則是運用名為「狡滑的越獄(crafty jailbreaking)」手法,藉由要求Gemini進入虛擬狀態,導致產生與美國選舉有關的誤導訊息,繞過Google原本防範該大型語言模組產生這類錯誤訊息的措施;最後1個是模擬重新設定的漏洞,研究人員嘗試輸入不常見的Token變形,進而得到重新設定的效果,系統提示或是系統訊息。

Kubernetes高風險漏洞恐導致Windows節點遭到接管

資安業者Akamai揭露Kubernetes高風險漏洞CVE-2023-5528,攻擊者若是在叢集植入惡意YAML檔案,就有機會遠端在Windows端點以SYSTEM權限執行程式,CVSS風險評分為7.2。

研究人員指出,這項弱點發生的原因,在於使用不安全的函數功能呼叫功能,以及對於使用者輸入的內容進行清理所致。

雖然這個漏洞影響範圍僅有Windows節點,但由於問題出現在源始碼,相關威脅仍會持續遭到鎖定,而使得有越來越多攻擊者試圖利用,因此他們認為,就算Kubernetes環境並未包含Windows節點,IT人員還是應該設法修補這項漏洞。

【其他新聞】

電信業者AT&T傳出資料外洩,影響7千萬人,但該公司強調他們的系統並未遭駭

研究人員揭露新型態推測執行攻擊GhostRace,影響多種架構的處理器

惡意程式BunnyLoader 3.0被用於竊取受害電腦資料,並散布其他惡意軟體

資料備份軟體Arcserve UDP存在漏洞,有可能對主機散布惡意程式、造成阻斷服務

近期資安日報

【3月15日】Windows安全機制SmartScreen弱點在公布前也被用於散布惡意程式DarkGate

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09