本週二有許多軟體業者與工控系統廠商推出每月例行更新,包含微軟、Adobe、SAP、西門子、施耐德電機,這些公司揭露與修補的漏洞,目前尚未出現遭到利用的跡象。

話雖如此,還是有些漏洞引起研究人員的關注。以微軟本次公布的漏洞為例,許多研究人員特別提及要注意Hyper-V漏洞CVE-2024-21407。資安業者Rapid7警告,雖然微軟表示攻擊者必須收集特定的環境資訊才能利用這項漏洞,但也提醒在Hyper-V主機上,完全不需取得特殊權限。

【攻擊與威脅】

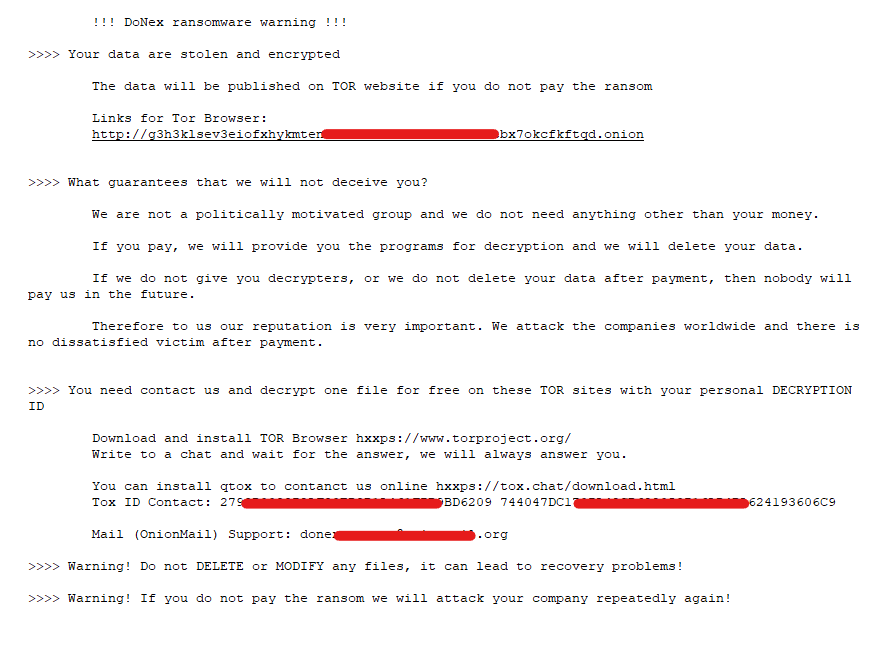

勒索軟體DoNex在1週內對5家歐美企業出手,要脅若不付錢,將持續對受害組織發動攻擊

威脅情報業者HackManac針對近期出現的勒索軟體DoNex提出警告,指出他們從2月23日至27日,看到駭客在網站上聲稱對5家企業出手,這些公司位於比利時、義大利、美國、荷蘭、捷克,對方從受害企業竊得19 GB至49 GB不等的內部資料。

威脅情報業者HackManac針對近期出現的勒索軟體DoNex提出警告,指出他們從2月23日至27日,看到駭客在網站上聲稱對5家企業出手,這些公司位於比利時、義大利、美國、荷蘭、捷克,對方從受害企業竊得19 GB至49 GB不等的內部資料。

研究人員指出,這些駭客在加密電腦檔案後透過純文字檔案或彈出式視窗留下勒索訊息,強調他們只要錢、沒有政治動機,受害組織必須使用即時通訊軟體TOX Messenger聯繫,討論支付贖金事項,換取對方提供解密金鑰,並且刪除手上竊得的檔案。

駭客要脅若是受害組織不願付錢,他們將反覆對其發動攻擊。值得留意的是,研究人員並未交代這些駭客如何入侵受害組織,我們仍須關切對方是透過何種管道滲透。

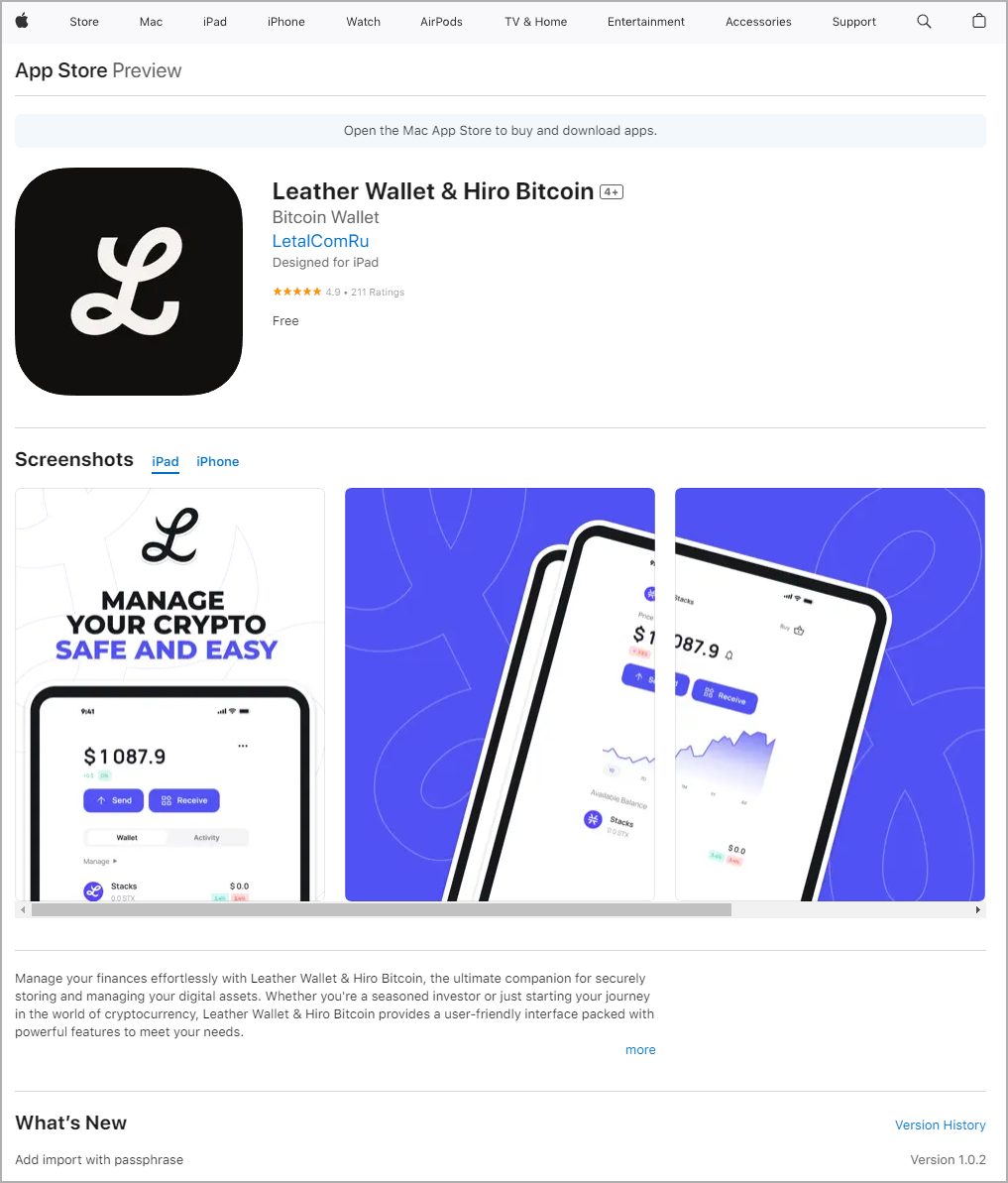

蘋果應用程式市集App Store出現冒牌的Leather加密貨幣錢包

3月5日比特幣錢包服務供應商Leather提出警告,近期蘋果App Store應用程式市集出現冒牌應用程式,由於該廠商並未提供行動裝置版應用程式,若是用戶不慎依照指示操作,就有可能導致錢包裡的比特幣被洗劫一空。

3月5日比特幣錢包服務供應商Leather提出警告,近期蘋果App Store應用程式市集出現冒牌應用程式,由於該廠商並未提供行動裝置版應用程式,若是用戶不慎依照指示操作,就有可能導致錢包裡的比特幣被洗劫一空。

值得留意的是,雖然Leather已向蘋果通報此事,也有用戶表示因下載App而導致資產損失,但資安新聞網站Bleeping Computer發現,這個冒牌App目前仍存在蘋果App Store,並未遭到下架,他們指出用戶評價高達4.9分,不過相關內容似乎是捏造的,因為他們比對這些用戶評論,文字、用戶名稱組成的方式幾乎相同。

資料來源

1. https://twitter.com/LeatherBTC/status/1764711738208063556

2. https://www.bleepingcomputer.com/news/security/fake-leather-wallet-app-on-apple-app-store-is-a-crypto-drainer/

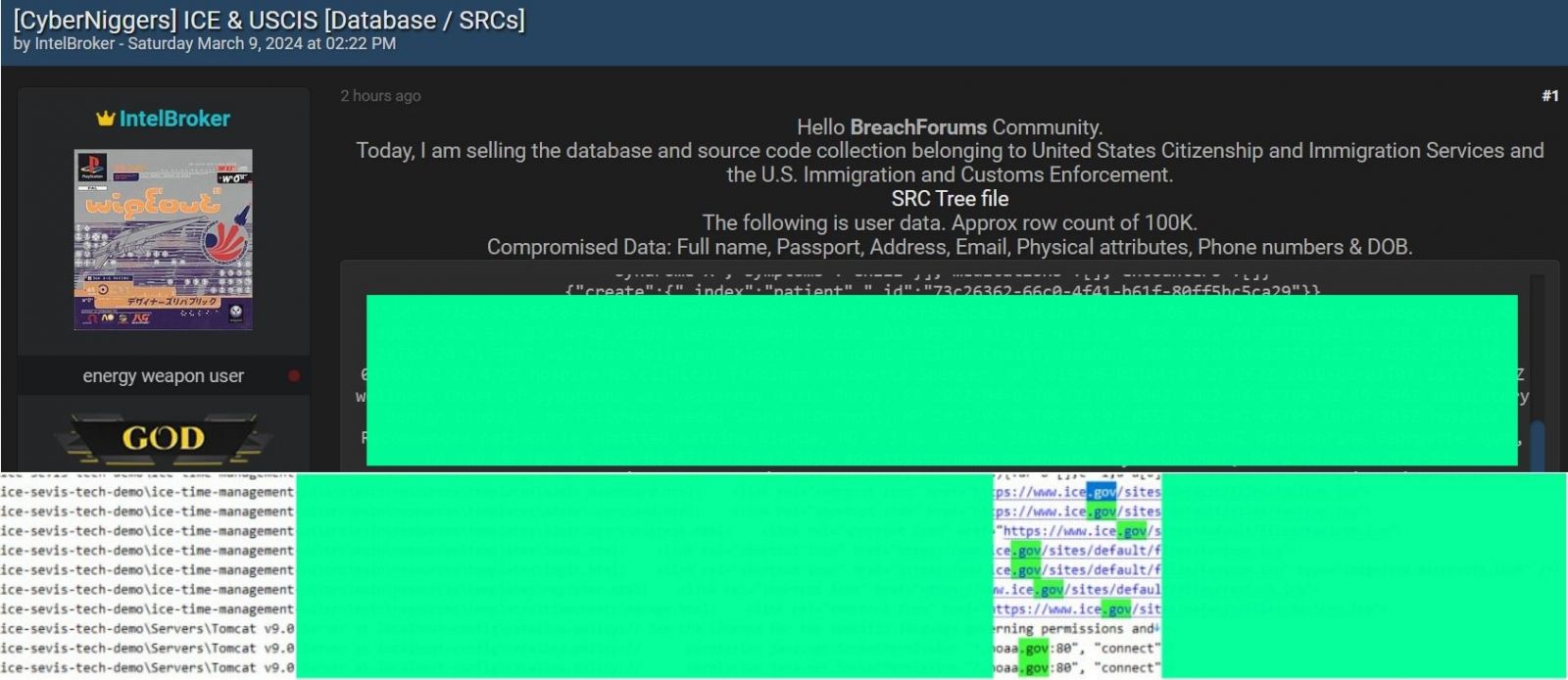

3月9日資料掮客IntelBroker於駭客論壇BreachForums,聲稱入侵美國移民主管機關的IT承包商Acuity,從而取得美國移民和海關執法局(ICE)、美國公民和移民服務局(USCIS)兩個聯邦機構的內部資料。

3月9日資料掮客IntelBroker於駭客論壇BreachForums,聲稱入侵美國移民主管機關的IT承包商Acuity,從而取得美國移民和海關執法局(ICE)、美國公民和移民服務局(USCIS)兩個聯邦機構的內部資料。

賣家開價3千美元的門羅幣,並宣稱內容包含超過10萬名人士的個人識別資訊(PII),其中有姓名、護照號碼、生日、電話號碼、電子郵件信箱、地址。資安新聞網站HackRead對此進行了解,發現這批資料含有更多敏感資料,像是程式的原始碼、使用者手冊、內部機密對話,其中甚至論及五眼聯盟使用的調查技術、烏克蘭戰爭、全球恐怖主義會議資訊等內容。

駭客向HackRead表示,這些資料區分為極機密、已分類、未分類、僅供官方使用(For Official Use Only,FOUO)等4種類型,他們號稱透過GitHub重大層級的零時差漏洞取得Token,從而入侵該承包商,但沒有透露漏洞的相關細節。

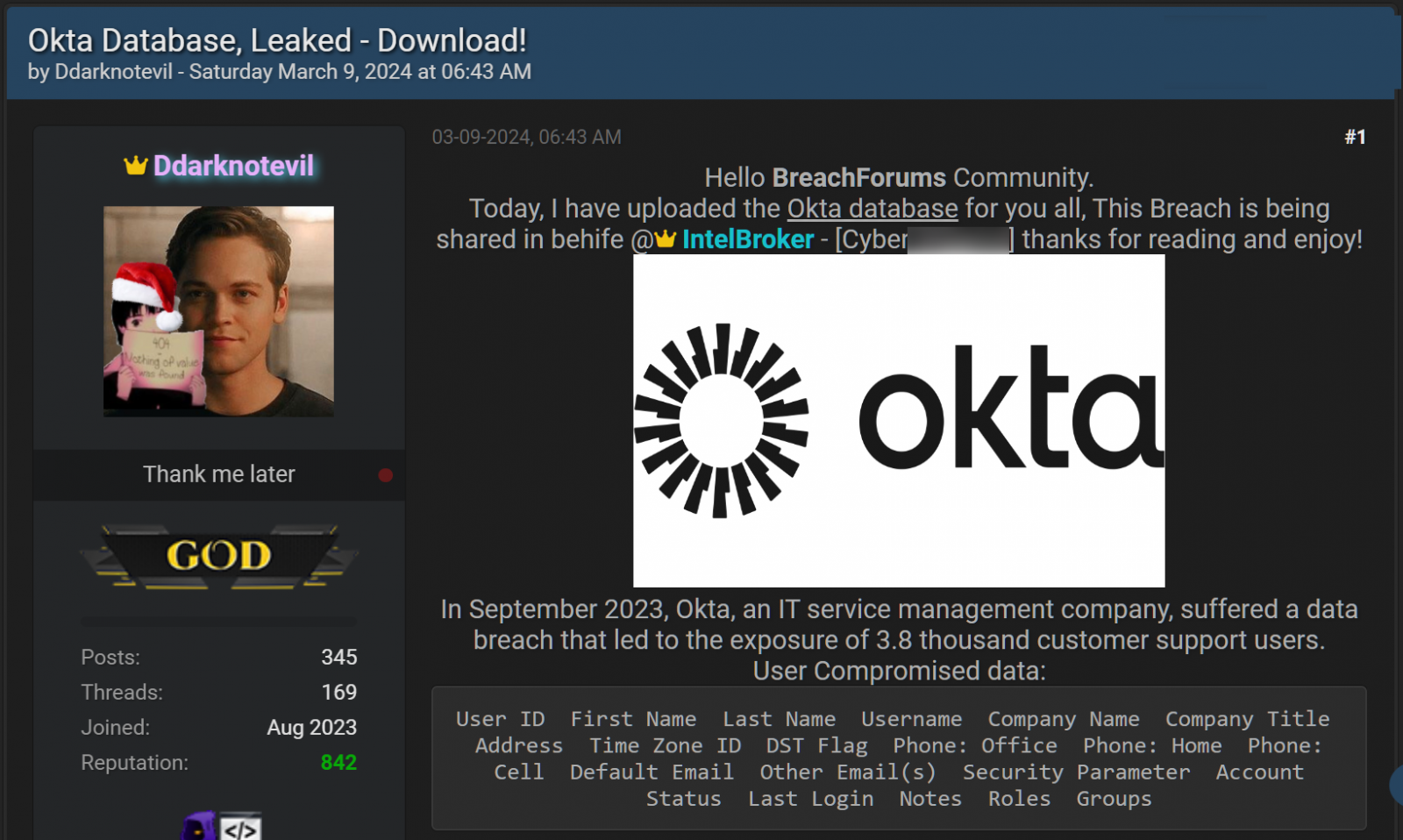

駭客聲稱握有Okta去年資安事故外流客戶資料,遭到該公司否認

2023年10月Okta證實客戶支援系統遭駭,攻擊者從中竊得部分客戶的cookie及帳密資料,近期有人聲稱公布相關內容。一名使用ID「Ddarknotevil」的人士在駭客論壇公布Okta資料庫,並指出其內容與上述的資料外洩事故有關,總共有約3,800名曾使用該支援系統的客戶個資,包含使用者ID、姓名、公司名稱、辦公室地址、電話號碼、電子郵件信箱、職稱等詳細資料。

2023年10月Okta證實客戶支援系統遭駭,攻擊者從中竊得部分客戶的cookie及帳密資料,近期有人聲稱公布相關內容。一名使用ID「Ddarknotevil」的人士在駭客論壇公布Okta資料庫,並指出其內容與上述的資料外洩事故有關,總共有約3,800名曾使用該支援系統的客戶個資,包含使用者ID、姓名、公司名稱、辦公室地址、電話號碼、電子郵件信箱、職稱等詳細資料。

對此,資安新聞網站Bleeping Computer向Okta進行確認,Okta發言人表示,這些資料與Okta無關,疑似有人從網際網路公開資訊彙整而成,其中部分資料的日期能追溯到十幾年前。該公司IT團隊也對所有系統進行清查,也並未發現遭到入侵的跡象。威脅情報業者Kela也證實Okta的說法,認為這些資料來自另一家公司,駭客去年7月對其出手。

資料來源

1. https://www.bleepingcomputer.com/news/security/okta-says-data-leaked-on-hacking-forum-not-from-its-systems/

2. http://www.linkedin.com/posts/kela-cyber_kela-cyber-flash-no-oktas-database-activity-7172568624270852097-fX9z/

【漏洞與修補】

3月12日微軟發布本月分例行更新(Patch Tuesday),總共修補61個漏洞。

其中最受到研究人員關注的漏洞,包含了危急(Critical)層級的Hyper-V遠端程式碼執行(RCE)漏洞CVE-2024-21407、重要(Important)層級的Exchange伺服器RCE漏洞CVE-2024-26198,以及同樣列為重要層級的Azure Kubernetes服務機密容器權限提升漏洞CVE-2024-21400,這些漏洞的CVSS風險評分為8.1、8.8、9.0。

漏洞懸賞專案Zero Day Initiative(ZDI)指出,本次CVSS風險評分最危險的漏洞CVE-2024-21334也相當值得留意,該漏洞出現在開放管理基礎架構(OMI)元件,未經身分驗證的攻擊者可透過網際網路遠端在OMI實體上執行程式碼,CVSS風險評分為9.8。

資料來源

1. https://www.zerodayinitiative.com/blog/2024/3/12/the-march-2024-security-update-review

2. https://www.rapid7.com/blog/post/2024/03/12/patch-tuesday-march-2024/

3. https://www.bleepingcomputer.com/news/microsoft/microsoft-march-2024-patch-tuesday-fixes-60-flaws-18-rce-bugs/

SAP更新用戶端程式Chromium元件、修補重大層級的命令注入漏洞

本週二SAP發布本月例行更新,總共公布10則新的資安公告,並更新2則公告的內容。其中有3則被列為焦點資訊(Hot News),根據CVSS風險評分的高低,最嚴重的是Business Client當中Chromium元件的安全更新,危險程度達到10分。

危險程度次高的漏洞是CVE-2019-10744,此為原型汙染(Prototype Pollution)漏洞,發生在名為lodash的元件,恐導致Build Apps產生的應用程式出現程式碼注入的弱點,CVSS風險評分為9.4。

第三個須密切注意的資安漏洞則與NetWeaver AS Java有關,該公司為其修補了程式碼注入漏洞CVE-2024-22127,此漏洞與管理員事件記錄檢視器外掛有關,取得高權限的攻擊者可藉由上傳有潛在危害的檔案觸發漏洞,CVSS風險評分為9.1。

西門子公布行動裝置SIMATIC RF160B、應用程式管理平臺Ruggedcom漏洞

3月12日西門子發布11則資安公告,當中總共公布214個漏洞,約有四分之三(157個)與名為SIMATIC RF160B的行動裝置有關,這些為2017年至2022年公布的第三方元件漏洞,有可能讓攻擊者在具有特殊權限的處理程序之中,任意執行程式碼,整體的CVSS風險評分為9.8,該公司發布2.2版韌體予以修補。

特別的是,其餘漏洞多與工業應用程式管理平臺Ruggedcom APE1808有關。該公司在2則公告裡共提及45個漏洞,皆與該系統整合的次世代防火牆FortiGate有關,這些都是Fortinet公布的已知漏洞,整體的CVSS風險評分也達到9.8分。

資料來源

1. https://cert-portal.siemens.com/productcert/txt/ssa-770721.txt

2. https://cert-portal.siemens.com/productcert/txt/ssa-832273.txt

3. https://cert-portal.siemens.com/productcert/txt/ssa-366067.txt

2月底IT業者Progress針對應用程式開發平臺OpenEdge發布資安公告,指出該系統存在身分驗證繞過漏洞CVE-2024-1403,影響其身分驗證閘道 OpenEdge Authentication Gateway(OEAG)、管理伺服器(AdminServer)元件,一旦OEAG的網域設置在與OpenEdge系統相同的網域,使用者可透過作業系統本機身分驗證提供者產生的帳號進行登入,在OpenEdge進行身分驗證的例行流程存在弱點,而有可能導致未經授權的存取。

此外,使用者若透過OpenEdge Explorer(OEE)或OpenEdge Management(OEM)元件連接管理伺服器,也有可能觸發這項漏洞。此漏洞的CVSS風險評分達到10分,該公司推出11.7.19版、12.2.14版、12.8.1版修補上述漏洞。

3月6日資安業者Horizon3.ai公布漏洞的細節,以及概念性驗證(PoC)程式碼,並表示該漏洞有可能存在其他的攻擊面,使得攻擊者能用來遠端執行程式碼。

資料來源

1. https://community.progress.com/s/article/Important-Critical-Alert-for-OpenEdge-Authentication-Gateway-and-AdminServer

2. https://www.horizon3.ai/attack-research/cve-2024-1403-progress-openedge-authentication-bypass-deep-dive/

【其他新聞】

Adobe發布3月例行更新,修補Experience Manager、ColdFusion漏洞

公開5年的大樓門禁系統Nice Linear漏洞即將得到修補

近期資安日報

【3月12日】勒索軟體駭客組織「變臉」藉由TeamCity伺服器入侵受害組織

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09