中國資安業者奇安信揭露於2022年底發生的Operation HideBear攻擊行動,駭客打造常用應用程式的下載網站,並購買Google搜尋引擎廣告,散布重新透過Inno Setup封裝、帶有惡意程式的安裝檔,引誘使用者上當,但當時沒有取得惡意酬載的相關檔案,而無法確認攻擊者身分。

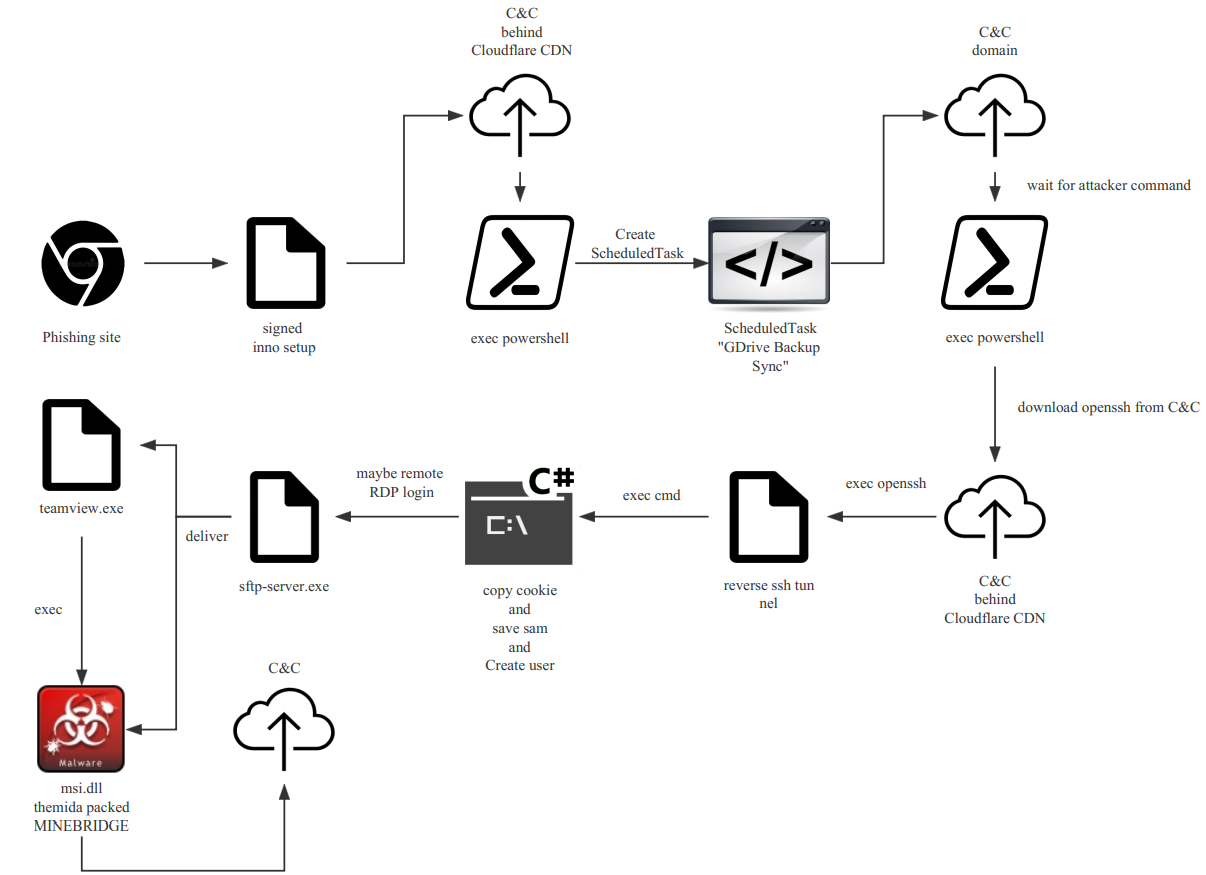

後來在2023年中旬,研究人員再度觀察到這些惡意安裝程式的攻擊行動,有東亞及北美的使用者受害,攻擊者最終透過SFTP通訊協定,於受害電腦投放名為Minebridge的RAT木馬程式,並透過遠端桌面連線程式TeamViewer以DLL側載(DLL Side-loading)的方式執行。攻擊者存取受害電腦的方式,可能是透過AnyDesk,然後利用PsExec進行橫向移動。值得留意的是,駭客為了隱匿攻擊流量,受害電腦與C2連線的管道,是透過OpenSSH建立的反向隧道,而能夠繞過EDR系統的偵測。

而對於攻擊者的身分,研究人員提到,Minebridge最早是資安業者FireEye於2020年揭露,當時該公司推測攻擊者的身分,有可能駭客組織TA505旗下的團體,也有可能是另一個新的駭客組織。不過,後來其他資安業者揭露的Minebridge攻擊行動裡,研究人員普遍認為攻擊者來自TA505。但根據掌握的證據,奇安信認為這起攻擊行動應該是由全新的駭客組織所為,而這個團體就是微軟揭露的俄羅斯駭客組織RomCom(亦稱Storm-0978)。

究竟駭客的動機為何?研究人員認為,很可能是為了竊取IT及醫療的技術而來。此外,他們從安裝檔案存取的網域名稱來推測,駭客從2021年就開始進行相關攻擊行動,而根據Minebridge當中被埋入的幾個網域名稱(其中一個是中國網域),攻擊者曾於2021年至2022年,濫用Cloudflare的CDN節點來隱藏真實的IP位址。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10