今年5月資安業者Sophos看到勒索軟體Akira採用了過往較為少見的攻擊手法,駭客疑似針對尚未採用雙因素驗證的SSL VPN系統下手,從而入侵受害組織,這樣的手法引起不少研究人員對於該駭客組織的高度關注。

後來到了8月,惡意軟體分析員Aura、資安業者SentinelOne確認被針對的SSL VPN系統廠牌是思科,而且,駭客應該是針對該系統的漏洞下手,繞過雙因素驗證流程。當時,SentinelOne確認有8起勒索軟體攻擊是透過該廠牌的SSL VPN系統入侵。資安業者Rapid7發現,也有人利用類似手法散布勒索軟體LockBit。

這樣的發現,在9月上旬得到思科的證實,勒索軟體Akira就是利用CVE-2023-20269入侵組織的內部網路環境,而這樣的漏洞存在於該廠牌的網路資安設備ASA、FTD系列,攻擊者可在未經授權的情況下,藉由暴力破解攻擊找出有效的帳號及密碼,甚至有可能透過未經授權的使用者,建立無用戶端的SSL VPN連線。

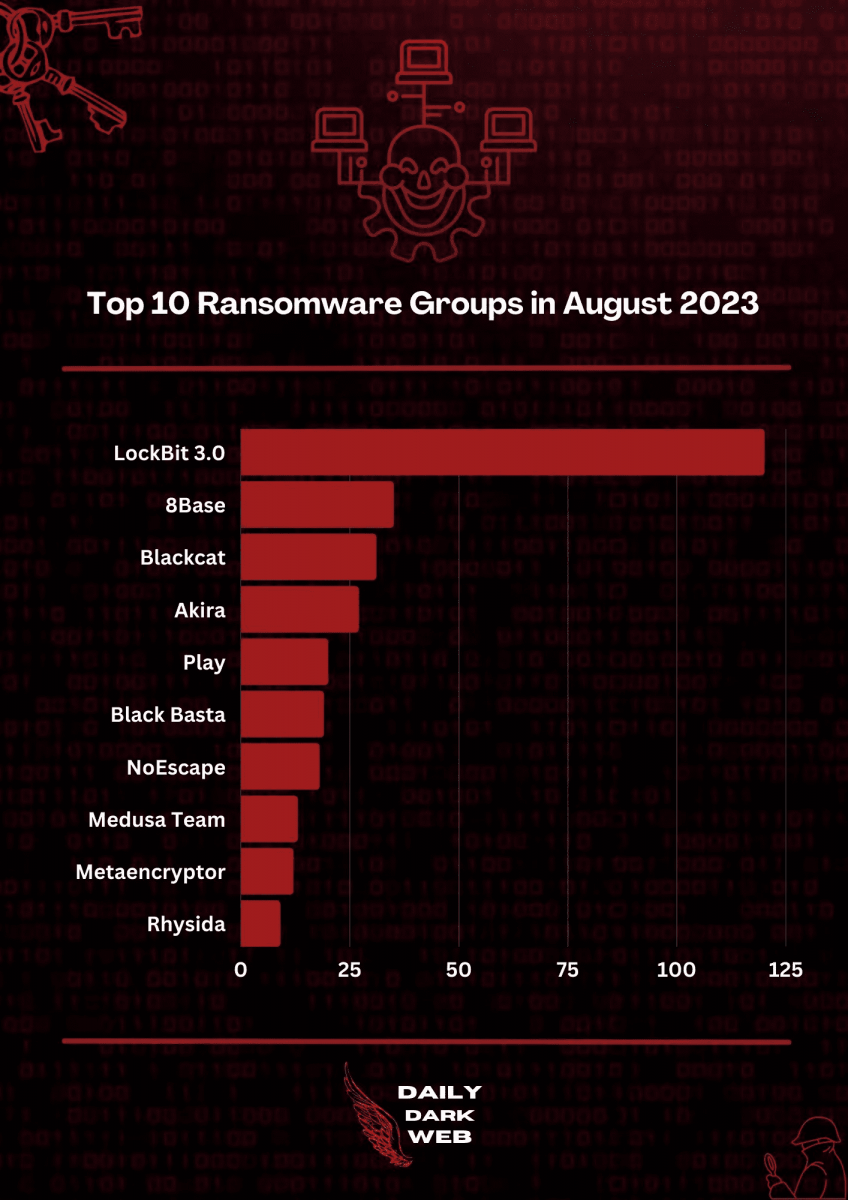

最近有新的分析指出,勒索軟體駭客組織Akira的攻擊行動持續昇溫。資安業者Logpoint表示,今年8月Akira是第4大的勒索軟體,僅次於LockBit 3.0、8Base、BlackCat(Alphv),截至9月15日,總共有110個組織受害(編按:根據Ransomware.live網站的統計,在25日這天已增加至113個組織),這些組織大部分位於美國和英國,但駭客沒有偏好特定產業,受害組織涵蓋教育、金融、房仲、製造、顧問業者,當中包含大型生產流程品質檢驗業者Intertek。

研究人員指出,一旦駭客得到內部網路的存取權限,就會使用遠端桌面連線工具AnyDesk、RustDesk,以及壓縮軟體WinRAR來進行後續攻擊行動,並且利用系統資訊工具PC Hunter及wmiexec橫向移動。

此外,為了讓檔案加密工作能順利執行,駭客會停用Windows內建的防毒軟體即時監控功能,並使用PowerShell下達刪除磁碟區陰影複製服務(VSS)的備份檔案。此外,這些駭客也開發了Linux版的加密程式,可用來加密VMware ESXi虛擬機器的檔案,進行綁架勒贖。

勒索軟體駭客採取寄生攻擊(LOLBins)手法,利用企業組織內現成的應用程式,執行攻擊行動,來迴避資安系統偵測的情況可說是非常普遍,其中,有許多駭客組織,如:LockBit、BlackByte,以及專門針對SQL Server的勒索軟體FreeWorld,濫用遠端桌面連線工具AnyDesk來存取受害主機,Akira也不例外。

但值得留意的是,這些駭客還運用另一款開源、跨平臺的遠端桌面連線工具RustDesk,而有可能架設自己的基礎設施架構,或是利用其內建的點對點(P2P)連線功能,讓攻擊行動變得更為隱密。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10