針對企業經營的臉書帳號而來的攻擊行動,近期可說是越來越頻繁,繼8月底資安業者Zscaler、WithSecure對於利用竊資軟體Ducktail的攻擊行動提出警告,近期又有其他越南駭客也企圖搜括企業的臉書帳號,但有別於Ducktail攻擊行動透過職場社群網站LinkedIn、接案網站Upwork、Freelancer尋找下手目標,這起攻擊行動的駭客利用Meta即時通訊平臺Messenger來散布竊資軟體。研究人員指出,被駭客鎖定的目標中,每70個人就有1人可能上當。

【攻擊與威脅】

企業臉書用戶在Meta Messenger收到檔案下載連結的訊息要小心,有可能誤裝竊資軟體而被奪走臉書帳號

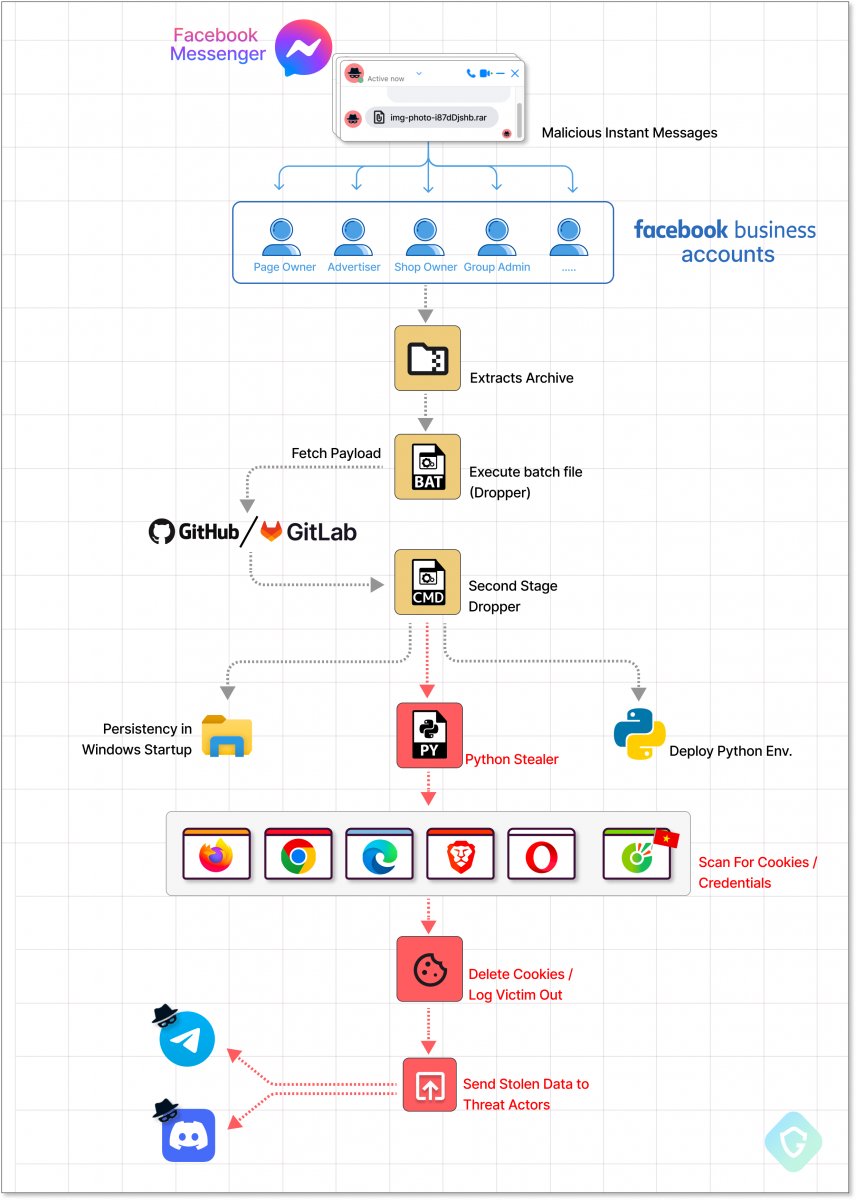

資安業者Guardio揭露利用即時通訊軟體Messenger發動的網路釣魚攻擊行動MrTonyScam,越南駭客首先向企業的臉書帳號發送Messenger的訊息,聲稱目標組織侵犯版權,或是想要進一步了解產品為由,傳送RAR或ZIP壓縮檔。

資安業者Guardio揭露利用即時通訊軟體Messenger發動的網路釣魚攻擊行動MrTonyScam,越南駭客首先向企業的臉書帳號發送Messenger的訊息,聲稱目標組織侵犯版權,或是想要進一步了解產品為由,傳送RAR或ZIP壓縮檔。

這些壓縮檔當中含有批次檔,一旦使用者執行,電腦就會從GitHub或GitLab儲存庫下載惡意軟體載入工具,進而在受害電腦植入以Python打造的竊資軟體。此竊資軟體會蒐刮瀏覽器上的Cookie與帳密資料,完成後將Cookie清除,並將受害者帳號登出Meta旗下所有服務,最終將資料透過Telegram或Discord的API傳送到駭客手上。

研究人員指出,駭客為了避免被資安系統察覺異狀,他們採取多種手法迴避偵測,例如:在Messenger訊息使用不同的壓縮檔名稱,並隨機加入Unicode字元;而在竊資軟體執行的Python指令碼project.py裡,駭客加入了5層混淆手法,包含使用ASCII字串遮罩,以及使用zlib、bz2、gzip、lzma等格式進行壓縮。

技術支援型態的詐騙增加,駭客濫用Windows通知中心讓使用者上當

資安業者Zscaler針對技術支援詐騙攻擊行動升溫的情況提出警告,他們看到近期駭客假借提供盜版電影串流網站的名義,針對澳洲、加拿大、日本、美國而來。

資安業者Zscaler針對技術支援詐騙攻擊行動升溫的情況提出警告,他們看到近期駭客假借提供盜版電影串流網站的名義,針對澳洲、加拿大、日本、美國而來。

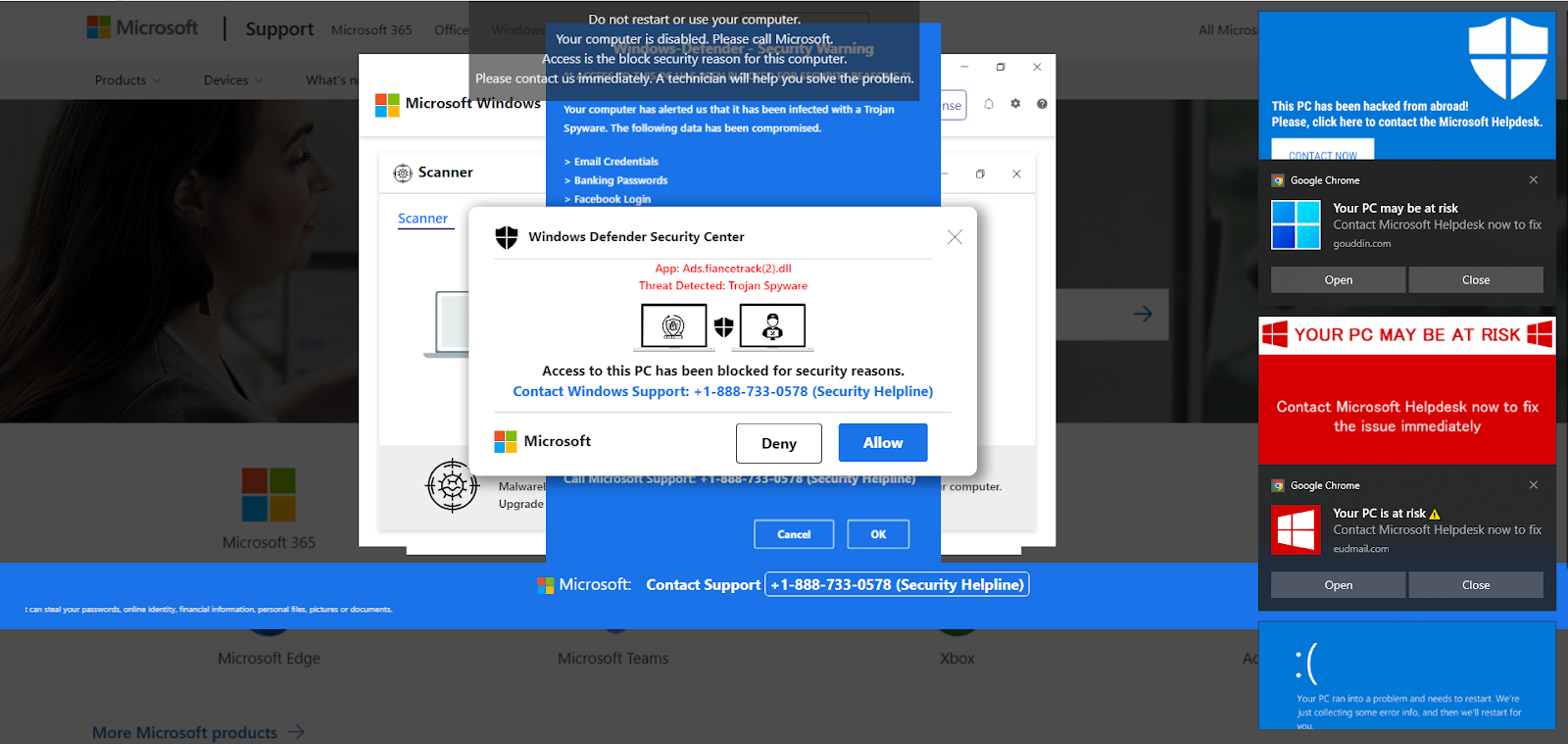

一旦使用者點選播放影片的按鈕,對方會要求他們必須同意網站推送通知,才能正常播放影片。過了一段時間後,使用者就會開始接收到來自Windows通知中心(Action Center)推送訊息的轟炸──起初是普通的廣告,再來就是聲稱電腦遭到病毒感染,必須依照指示處理。當使用者點選上述通知,電腦就會出現全螢幕的畫面、播放警示音,告知電腦已經中毒,使用者必須撥打螢幕上的電話號碼尋求「技術支援中心」協助。由於駭客透過JavaScript指令碼停用多種功能,使用者無法關閉這個全螢幕的網頁,也無法將最小化,或是開啟右鍵選單。

研究人員指出,駭客也透過社群網站X(原推特)將使用者導向技術支援的詐騙網頁,他們發布聳動的內容引人上鉤,一旦使用者點選推文,就會被重新導向至冒牌的圖靈驗證網頁,對方要求授予網站的通知權限,若是照做,電腦就會顯示大量煩人的通知,聲稱電腦中毒,必須續訂防毒軟體才能受到保護。研究人員指出,這些攻擊手法並非首見,但過往主要以Microsoft Defender為幌子,而現在有些駭客會「提供」McAfee、Avast的防毒軟體。

思科多功能網路資安設備ASA、FTD存在零時差漏洞,已出現攻擊行動

上個月資安新聞網站Bleeping Computer指出,勒索軟體Akira藉由思科的SSL VPN設備入侵受害組織,當時資安業者SentinelOne推測駭客可能利用了未知漏洞得逞,隨後另一家資安業者Rapid7發現,勒索軟體LockBit也利用未知的弱點,針對該廠牌設備發動攻擊,當時思科認為,駭客是鎖定尚未配置雙因素驗證的系統進行暴力破解,如今這起攻擊行動的調查有了新的進展。

9月11日思科更新一份資安通告,指出勒索軟體駭客的攻擊行動就是利用了CVE-2023-20269,此漏洞存在於該廠牌的網路資安設備ASA、FTD系列,起因是SSL VPN的遠端存取功能、HTTP管理功能、點對點VPN功能之間的身分驗證、授權、記錄(Authentication, Authorization, and Accounting,AAA)協定缺乏適當的區隔造成,攻擊者可在未經授權的情況下,藉由暴力破解攻擊找出有效的帳號及密碼,甚至有可能透過未經授權的使用者,建立無用戶端的SSL VPN連線,CVSS風險評為5.0分。值得留意的是,這項漏洞尚未得到修補,但思科提出了緩解措施,呼籲用戶儘速採取行動。

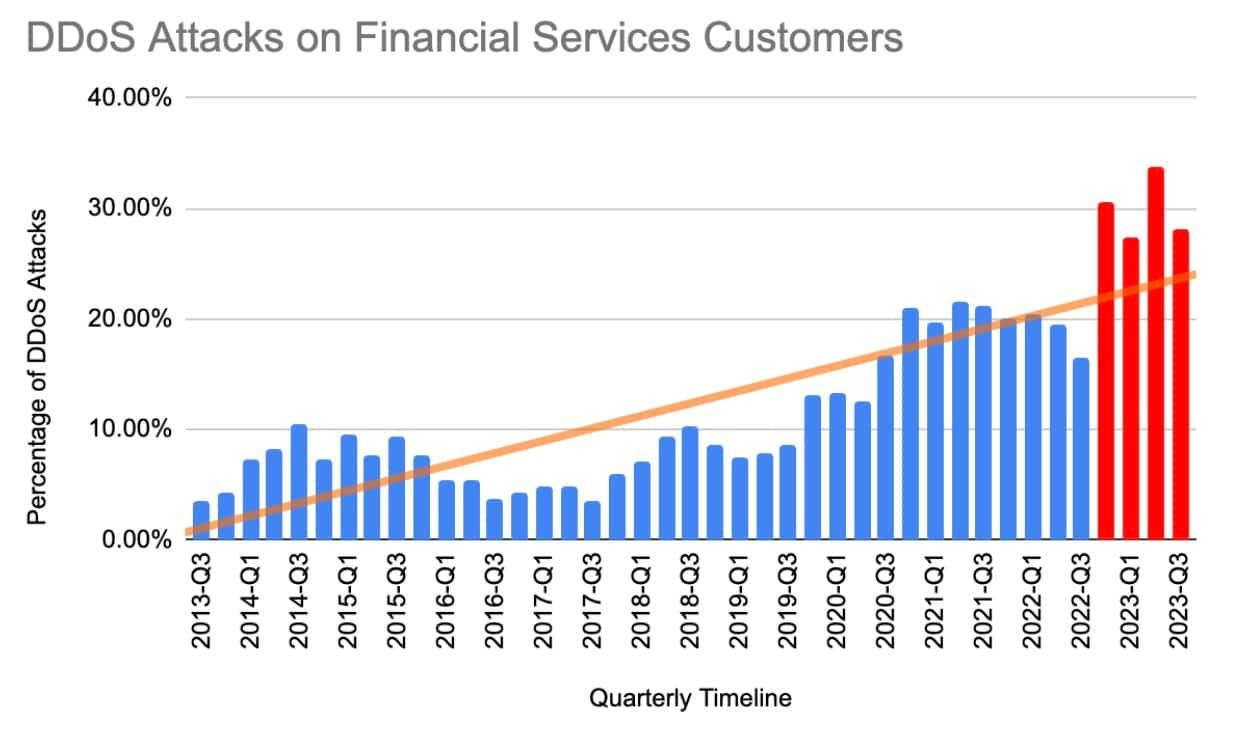

資安業者Akamai揭露發生在9月5日的大規模DDoS攻擊行動,駭客使用了ACK、PUSH、RESET、SYN等洪水攻擊手法,針對美國其中一家極具影響力的金融機構下手,流量高峰達到633.7 Gbps,每秒發送5,510萬個封包(55.1 Mpps),過程不到2分鐘。

資安業者Akamai揭露發生在9月5日的大規模DDoS攻擊行動,駭客使用了ACK、PUSH、RESET、SYN等洪水攻擊手法,針對美國其中一家極具影響力的金融機構下手,流量高峰達到633.7 Gbps,每秒發送5,510萬個封包(55.1 Mpps),過程不到2分鐘。

本次攻擊的十大流量來源為保加利亞、巴西、中國、印度、美國、泰國、俄羅斯、烏克蘭、越南、日本,其中,來自美國的流量超過平常的2倍,鎖定對象是該公司的主要網頁,目的很可能是要破壞其網路銀行業務。

研究人員指出,DDoS攻擊有越來越高的比例是針對金融業而來,過往平均約占10%至15%,但在最近一年顯著增加,比例超過三成。

酒店集團MGM Resorts遭遇網路攻擊,部分IT系統被迫停擺

9月11日美高梅國際酒店集團(MGM Resorts International)公告發生網路攻擊事故,旗下飯店與賭場的網站皆停止服務。根據RawsAlerts報導,此意外嚴重影響MGM Resorts在內華達州拉斯維加斯的賭場運作,ATM與吃角子老虎機臺都失靈,數位房卡也無法使用,MGM Resorts其他地區的飯店與賭場都受到波及。

另一家媒體Networkinvegas指出,本次事故發生於9月10日,該集團原本執行數位鑰匙的系統例行維護作業,之後卻發生其他系統陸續出現故障的現象。

9月1日美國聯合通訊社(Associated Press)透過緬因州總律師辦公室發布資安通告,他們表示,由第三方服務供應商代管、不再使用的新聞寫作範本AP Stylebook舊網站,在7月16日至22日遭到攻擊,導致224名用戶的個資遭竊,這些資料包含客戶的姓名、電子郵件信箱、居住地址、所在城市、州、郵遞區號、電話號碼、使用者ID。

該公司得知此事的原因,是因為有使用者收到網路釣魚郵件,對方要求他們更新信用卡資料,用戶進一步向美聯社確認而使得這起攻擊事件曝光。美聯社獲報後,已將網站下線,以免災情擴大。值得留意的是,這起事故影響人數並不多,但大部分都是記者與相關從業人員,有可能當中部分的使用者是駭客真正的目標。

【其他新聞】

疑報復帳號遭到停用,駭客組織Anonymous Sudan對Telegram發動DDoS攻擊

研究人員揭露WiKI-Eve攻擊手法,有機會透過Wi-Fi竊取數字組成的密碼

Google發布電腦版Chrome 116.0.5845.187,修補零時差漏洞CVE-2023-4863

近期資安日報

【9月11日】 駭客假借提供盜版3D建模與圖片處理軟體,鎖定GPU運算能力較佳的電腦發動挖軟體攻擊

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02