駭客透過網路釣魚工具包發動攻擊的情況極為氾濫,不只是資安媒體報導的眾多團體,有些行跡相當隱密,最近資安業者Group-IB揭露的W3LL,就是一例。網路犯罪生態圈經營時間長達6年,主賣功能豐富的網釣工具包套件,並能加購可從事商業郵件詐騙(BEC)的相關模組。

為何W3LL一直沒被發現?因為他們只靠駭客私下介紹買家,未曾在網路犯罪論壇進行宣傳。

【攻擊與威脅】

研究人員揭露網釣犯罪集團W3LL,專門挾持使用者的微軟帳號,不到一年有8千個組織受害

資安業者Group-IB揭露駭客組織W3LL建立的網路釣魚犯罪生態圈,該組織自2017年開始活動,主要鎖定微軟的Microsoft 365帳號下手,提供網釣工具包W3LL Panel給駭客租用,此工具包具備多項功能,可用於執行對手中間人攻擊(AiTM)、繞過雙因素驗證(MFA),竊取用戶瀏覽器Cookie,並提供以API為基礎的功能、原始碼加密及混淆機制,以及其他特殊功能。

資安業者Group-IB揭露駭客組織W3LL建立的網路釣魚犯罪生態圈,該組織自2017年開始活動,主要鎖定微軟的Microsoft 365帳號下手,提供網釣工具包W3LL Panel給駭客租用,此工具包具備多項功能,可用於執行對手中間人攻擊(AiTM)、繞過雙因素驗證(MFA),竊取用戶瀏覽器Cookie,並提供以API為基礎的功能、原始碼加密及混淆機制,以及其他特殊功能。

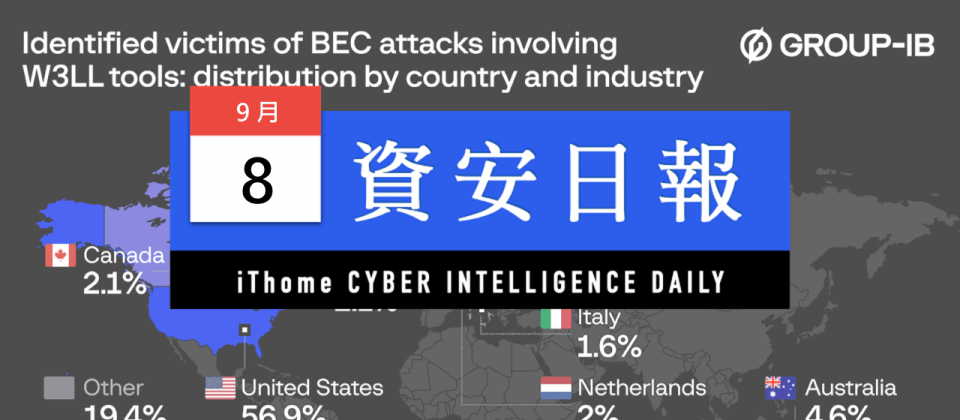

此外,該組織也推出其他客製化功能模組讓買家選用,而能進一步發動商業郵件詐騙(BEC)攻擊,這些工具包括SMTP發送器PunnySender與W3LL Sender、惡意連結導向工具W3LL Redirect、漏洞掃描器OKELO、帳戶自動探查工具Contool,以及其他偵察工具。研究人員在過去10個月裡,看到約有850個利用W3LL Panel打造的釣魚網站,攻擊者鎖定大量Microsoft 365帳號下手,範圍涵蓋5.6萬個企業組織,其中有8千個受害。而這些駭客鎖定的目標,逾半數位於美國,但英國、澳洲、德國等地也有受害組織;從產業的類型來看,最常見的目標是製造業,其次是資訊科技業、顧問公司、金融服務、醫療照護等產業。

研究人員指出,這個組織直到最近才被發現,主要原因是他們採取多層次傳銷的方式,透過口耳相傳招攬顧客,想要從W3LL Store市集下單網釣工具的新買家,必須透過現有會員推薦,並在3天內儲值,否則帳號將會被停用。此外,W3LL Store不透過廣告吸引買家上門,更要求他們的客戶不得在網路散播相關訊息。

駭客鎖定思科SSL VPN系統進行帳號填充攻擊,逾10個組織受害

8月下旬思科透露勒索軟體Akira鎖定該廠牌SSL VPN設備的攻擊行動,駭客針對尚未啟動雙因素驗證(MFA)的系統下手,後來資安業者Rapid7公布更詳細的調查結果。

研究人員指出,這起攻擊行動當中,駭客是針對啟用SSL VPN服務的思科多功能網路資安設備ASA系列下手,透過暴力破解或是帳號填充攻擊的手法控制系統,目的是於受害組織部署勒索軟體Akira、LockBit。從3月30日至8月24日,他們確認至少有11個組織受害,在大部分的事故當中,駭客企圖使用常見的使用者帳號名稱存取ASA設備,這些名稱包括admin、guest、kali、cisco、test、printer、security、Inspector。

一旦成功控制ASA設備,駭客就會透過遠端桌面連線工具AnyDesk存取受害組織網路,然後擷取AD資料庫NTDS.DIT來取得網域帳密,進而破壞其他系統。

資料來源

1. https://blogs.cisco.com/security/akira-ransomware-targeting-vpns-without-multi-factor-authentication

2. https://www.rapid7.com/blog/post/2023/08/29/under-siege-rapid7-observed-exploitation-of-cisco-asa-ssl-vpns/

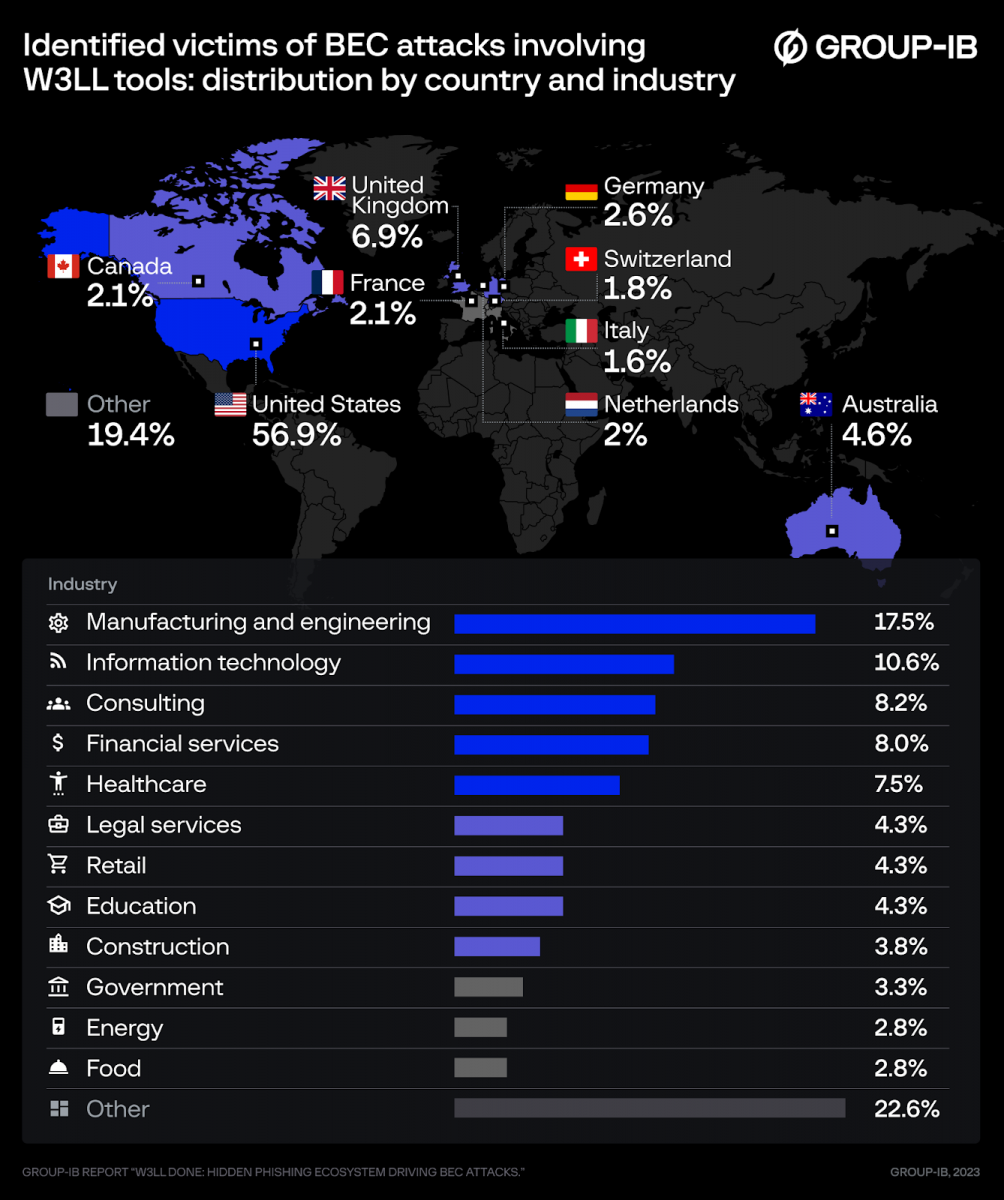

9月4日烏克蘭電腦緊急應變小組(CERT-UA)提出警告,俄羅斯駭客組織APT28鎖定當地的能源基礎設施發動攻擊,駭客先是寄送釣魚郵件,其內容含有惡意ZIP檔案的下載連結,一旦收信人依照指示操作,就會把3個JPG圖檔誘餌、批次檔案weblinks.cmd下載到電腦。

9月4日烏克蘭電腦緊急應變小組(CERT-UA)提出警告,俄羅斯駭客組織APT28鎖定當地的能源基礎設施發動攻擊,駭客先是寄送釣魚郵件,其內容含有惡意ZIP檔案的下載連結,一旦收信人依照指示操作,就會把3個JPG圖檔誘餌、批次檔案weblinks.cmd下載到電腦。

若是收信人執行上述的CMD檔案,電腦將會開啟多個網頁,並建立BAT檔案與Visual Basic指令碼(VBS)檔案,然後執行VBS檔觸發BAT檔案,執行whoami的命令並竊取資料。該組織指出,駭客遠端下達命令的方式,是透過webhook.site的服務來執行cURL程式,從而隱匿攻擊來源。所幸此能源基礎設施有防備,他們對於存取Mocky API及Windows Script Host(wscript.exe)設下限制,所以駭客並未得逞。

北韓駭客Lazarus旗下組織Andariel鎖定韓國國防工業而來

資安業者AhnLab提出警告,北韓駭客組織Lazarus旗下的團隊Andariel(亦稱Nicket Hyatt、Silent Chollima)針對韓國國防工業而來,自今年開始使用多種惡意程式發動攻擊,大部分是以Go語言開發而成。這些惡意軟體包含了Gh0st RAT、DTrack、YamaBot、NukeSped、Rifdoor、Phandoor、Andarat、Andaratm、TigerRAT、MagicRAT、EarlyRAT。

研究人員指出,今年2月,駭客曾利用韓國檔案傳輸系統的用戶端程式Innorix Agent漏洞發動攻擊,散布惡意程式Andardoor、NukeSped變種Volgmer,以及Go語言開發的反向Shell程式1th Troy。

後來,他們看到這些駭客也使用Go語言開發的Black RAT、Goat RAT,.NET開發的惡意程式下載工具AndarLoader,以及採用Go與Rust語言開發的後門程式DurianBeacon,其中,Goat RAT是在攻擊者成功利用Innorix Agent漏洞植入受害電腦,而AndarLoader則是藉由DurianBeacon部署。

資料來源

1. https://asec.ahnlab.com/en/48198/

2. https://asec.ahnlab.com/en/56405/

根據資安新聞網站Dark Reading的報導,駭客組織GhostSec近期聲稱取得伊朗IT金融服務及IT服務業者FANAP的原始碼,並指控該公司的軟體被伊朗政府用於監控民眾。駭客表示已破解FANAP的專屬程式碼,並解析26 GB壓縮資料將其公布,當中包含多項核心元件,像是組態檔案及API的技術資料。

8月27日該組織公布臉部識別,以及各式侵犯民眾隱私的工具,這些工具是臉部識別及視訊監控系統Behnama、車輛GPS跟蹤系統Behyab、車牌辨識系統Behkhan,以及用於列印身分證的臉部辨識系統Behcard,駭客認為,上述部分軟體被部署在當地銀行Pasargad Bank的所有分行當中。其中一名駭客透露,他們藉由存取FANAP的基礎設施得到原始碼,然後利用負載平衡工具HAProxy入侵該公司的伺服器,在竊得資料後,該組織耗時2個月進行分析。

對此,FANAP否認資料外洩,並表示駭客只能取得部分軟體事件記錄及Docker的檔案。

連性活動也不放過!Mozilla指控25個汽車品牌離譜的個資保護政策

根據Mozilla基金會近期發布的隱私安全調查結果顯示,在美、德、日、法、韓等5國的25個汽車品牌當中,製造商大量收集車主各式個資,當中有不少與駕駛或安全幾乎無關,這些行為顯然失當。

該基金會點名最嚴重的品牌是日產(Nissan),該廠商在隱私政策指出他們會收集健康診斷資料、遺傳資料,甚至是與性相關的活動,但並未說明如何取得這些資料。此外,日產也表明可能會將客戶的個資有償或無償提供給資料掮客、執法機關,或是其他第三方機構。而這些會提供給外部機構的資料範圍也相當廣,包含了客戶的喜好、特徵、心理狀態、傾向、智力、能力、資質。

但日產並非個案,事實上,根據這些汽車品牌的隱私政策,高達84%的廠商會向服務供應商、資料掮客、其他合作夥伴提供車主的資料,76%業者表明可能會銷售車主資料,56%車廠會根據政府或執法機構要求提供車主資料。研究人員指出,許多車廠都在進行所謂的隱私清洗(Privacy Washing),表面上聲稱要維護車主隱私,但實際上並未依照相關政策執行,此外,有些車廠甚至出現超過5種版本的政策,而讓消費者無所適從。

【漏洞與修補】

蘋果發布新版macOS、iOS、watchOS,修補已被用於植入間諜軟體的零點擊漏洞

9月7日蘋果發布iOS 16.6.1、iPadOS 16.6.1、macOS Ventura 13.5.2、watchOS 9.6.2,當中修補已被用於部署間諜程式Pegasus的零時差漏洞CVE-2023-41064、CVE-2023-41061(合稱Blastpass)。

這些漏洞是由加拿大公民實驗室(Citizen Lab)發現,他們上週在美國華盛頓特區檢查公民社會組織(CSO)員工裝置的過程裡,意外發現這些無須使用者點擊(零點擊)的漏洞,攻擊者在執行最新版iOS 16.6的手機上,透過iMessange傳送含有惡意圖檔的數位票券框架PassKit檔案,從而植入Pegasus。其中,CVE-2023-41064為記憶體緩衝區溢位漏洞,導致作業系統在處理惡意圖像的過程,可被用於執行任意程式碼;CVE-2023-41061則為身分驗證漏洞,攻擊者可藉由傳送惡意附加檔案,來達到執行任意程式碼的目的。

對此,公民實驗室呼籲蘋果用戶應立即套用相關更新,並鼓勵從事高風險業務的使用者,最好啟用封閉模式(Lockdown Mode)。

資料來源

1. https://citizenlab.ca/2023/09/blastpass-nso-group-iphone-zero-click-zero-day-exploit-captured-in-the-wild/

2. https://support.apple.com/HT213905

3. https://support.apple.com/HT213906

4. https://support.apple.com/HT213907

資安業者WithSecure指出,前身為Whitespurce的軟體開發安全系統廠商Mend.io,他們提供的應用程式安全平臺存在SAML漏洞,導致攻擊者一旦取得目標組織有效的電子郵件信箱,就有機會運用存在弱點的SAML機制,在同一個軟體即服務(SaaS)環境中,存取其他Mend.io用戶的資料集。

而對於漏洞發生的原因,研究人員指出,此應用程式安全平臺的單一簽入(SSO)機制能接受任何有效的電子郵件帳號,沒有額外的身分驗證措施,換言之,攻擊者只需透過特定的SaaS環境挾持Mend.io帳號,並設置能透過單一簽入存取,然後使用目標組織的電子郵件信箱,就有機會成功利用上述SAML漏洞。WithSecure在今年5月通報Mend.io,該漏洞已得到確認,Mend.io也迅速採取行動,修補該漏洞。

【其他新聞】

嬌生醫療照護系統傳出資料外洩,起因是IBM代管的應用系統遭到攻擊

伊朗駭客攻擊美國航空機構,鎖定Zoho、Fortinet漏洞下手

惡意軟體Nascent鎖定NPM、PyPI、RubyGems用戶而來

近期資安日報

【9月7日】 惡意程式Agent Tesla透過5年前Office漏洞發動攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-03