針對上周合勤修補的網路附加儲存(network attached storage,NAS)系統安全漏洞,美國網路安全及基礎架構安全署(CISA)上周五(6/23)公告,該漏洞已發生濫用情形,要求美國聯邦政府及國營企業組織,需在7月14日以前修補完成。

遭到濫用的CVE-2023-27992漏洞位於合勤部分網路附加儲存(Network-Attached Storage,NAS)系統,屬於授權前指令注入漏洞。這個漏洞可讓未經驗證的攻擊者傳送惡意HTTP呼叫,而在NAS裝置OS上遠端執行指令。漏洞風險值達9.8。

受到CVE-2023-27992影響的產品包括NAS326、NAS540及NAS542。合勤已經釋出更新版韌體解決問題。

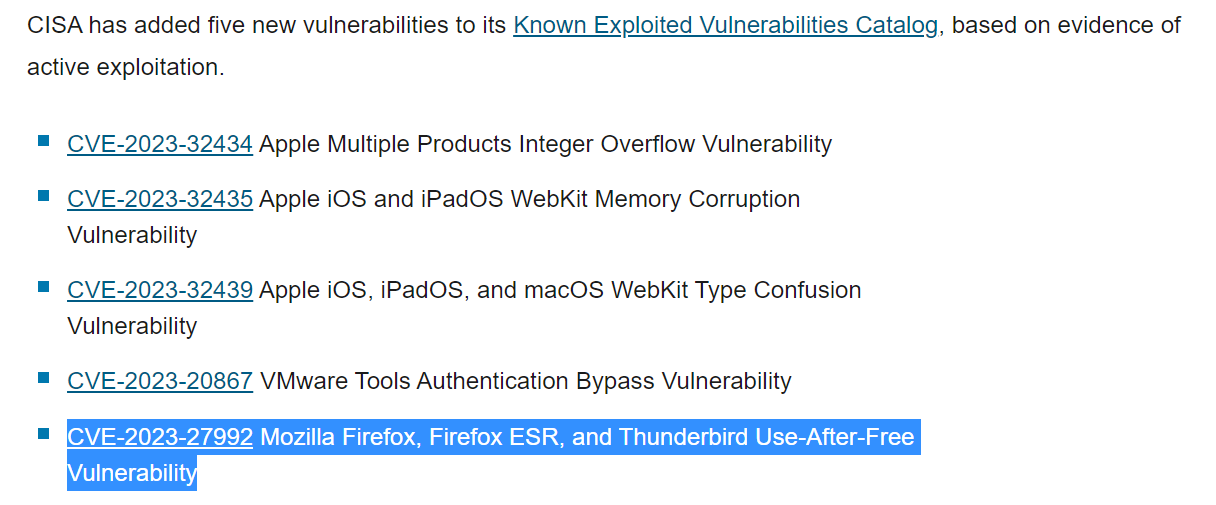

CVE-2023-27992名列入CISA上周五(6/23)發布的5項已知遭濫用漏洞清單中(註)。除了Zyxel NAS系統漏洞外,另外4項漏洞包括影響VMware的、以及蘋果3項漏洞:CVE-2023-32434、CVE-2034-32435及CVE-2023-32439,其中CVE-2034-32435及CVE-2023-32439遭到卡巴斯基發現的Operation Triangulation濫用。影響iOS/iPad 15.7以前版本,以及macOS Ventura。

CVE-2023-32434則為可允許攻擊者以核心權限執行任意程式碼的整數溢位漏洞,影響macOS Big Sur/Monterey/Ventura、watchOS及iOS/iPadOS 15.7以前版本,CVSS風險值不明。蘋果已釋出iOS/ iPadOS 16.5.1、iOS/ iPadOS 15.7.7、macOS Big Sur 11.7.8、macOS Monterey 12.6.7、macOS Ventura 13.4.1及watchOS 8.8.1及9.5.2修補。

CVE-2023-20867則為驗證繞過漏洞,影響vSphere上guestOS的效能管理工具VMWare Tools,造成它無法驗證連線,使攻擊者得以危及guest VM的安全及資訊完整性,CVSS風險值3.9。本漏洞也在本月獲得修補。

註:截至本文發布前,CISA於6/23發布的已知遭利用漏洞清單公告網頁,將CVE-2023-27992漏洞說明,誤植為Mozilla Firefox漏洞,正確應為合勤Zyxel NAS系統漏洞。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10