資安業者Eclypsium針對技嘉主機板用戶提出警告,指出該公司規畫的軟體更新機制不安全,大致上有兩個層面,一個是UEFI韌體能被用於在Windows部署軟體,另一個部分則是不安全的更新機制,而這樣的情況使得研究人員呼籲用戶,先透過UEFI設定與網路管理,暫時停用相關的更新機制。

木馬程式SeroXen的攻擊行動也相當值得留意,電信業者AT&T的資安研究員揭露這種攻擊升溫的情況,並認為雖然現在的受害者都是電玩玩家,但由於此惡意軟體的行蹤相當隱密,不排除日後會被用於攻擊大型企業。

繼特斯拉傳出放任員工隨意瀏覽、取用使用者車輛鏡頭錄下的影片,又有其他業者也出現類似的情況!美國聯邦交易委員會(FTC)針對Amazon祭出裁罰,原因是該公司旗下的智慧家庭裝置子公司Ring放任員工存取監視器影像,並在未經使用者同意的情況下拿來改善其演算法。

【攻擊與威脅】

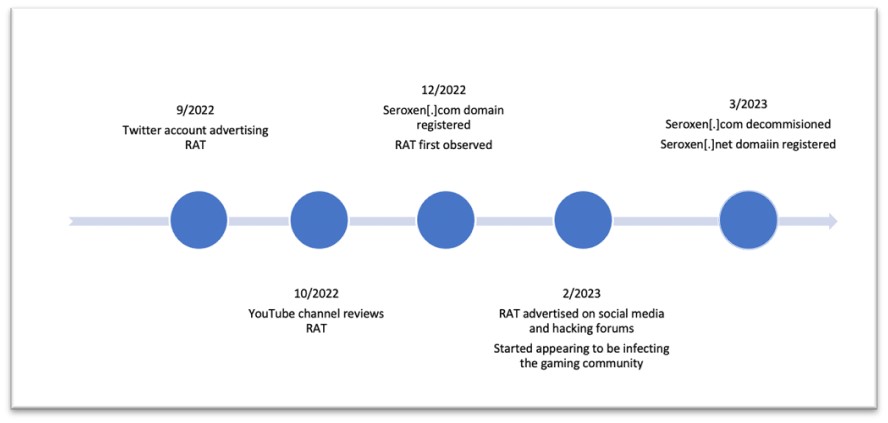

電信業者AT&T旗下的資安團隊指出,他們自2022年9月看到駭客透過推特尋求無檔案(Fileless)木馬程式SeroXen的買家後,就持續追蹤相關行動,並發現近期相關攻擊升溫的現象。

電信業者AT&T旗下的資安團隊指出,他們自2022年9月看到駭客透過推特尋求無檔案(Fileless)木馬程式SeroXen的買家後,就持續追蹤相關行動,並發現近期相關攻擊升溫的現象。

研究人員指出,此木馬程式是Quasar RAT的變種,駭客將其改寫並融合r77 rootkit、NirCmd等開源工具,不過,由於Quasar RAT是遭到濫用的遠端管理工具,且能從GitHub取得,而使得許多防毒軟體將Quasar RAT和SeroXen視為無害。

研究人員看到駭客疑似透過釣魚郵件或Discord散布作案工具,針對電玩玩家而來,一旦進入目標電腦,攻擊者會先在C:\Windows \System32\資料夾(Windows後面有空格)部署竄改過的系統組態工具msconfig.exe,然後藉由批次檔部署惡意酬載InstallStager.exe(r77 rootkit),最終將SeroXen注入記憶體內執行,與C2連線接收攻擊者下達的命令。

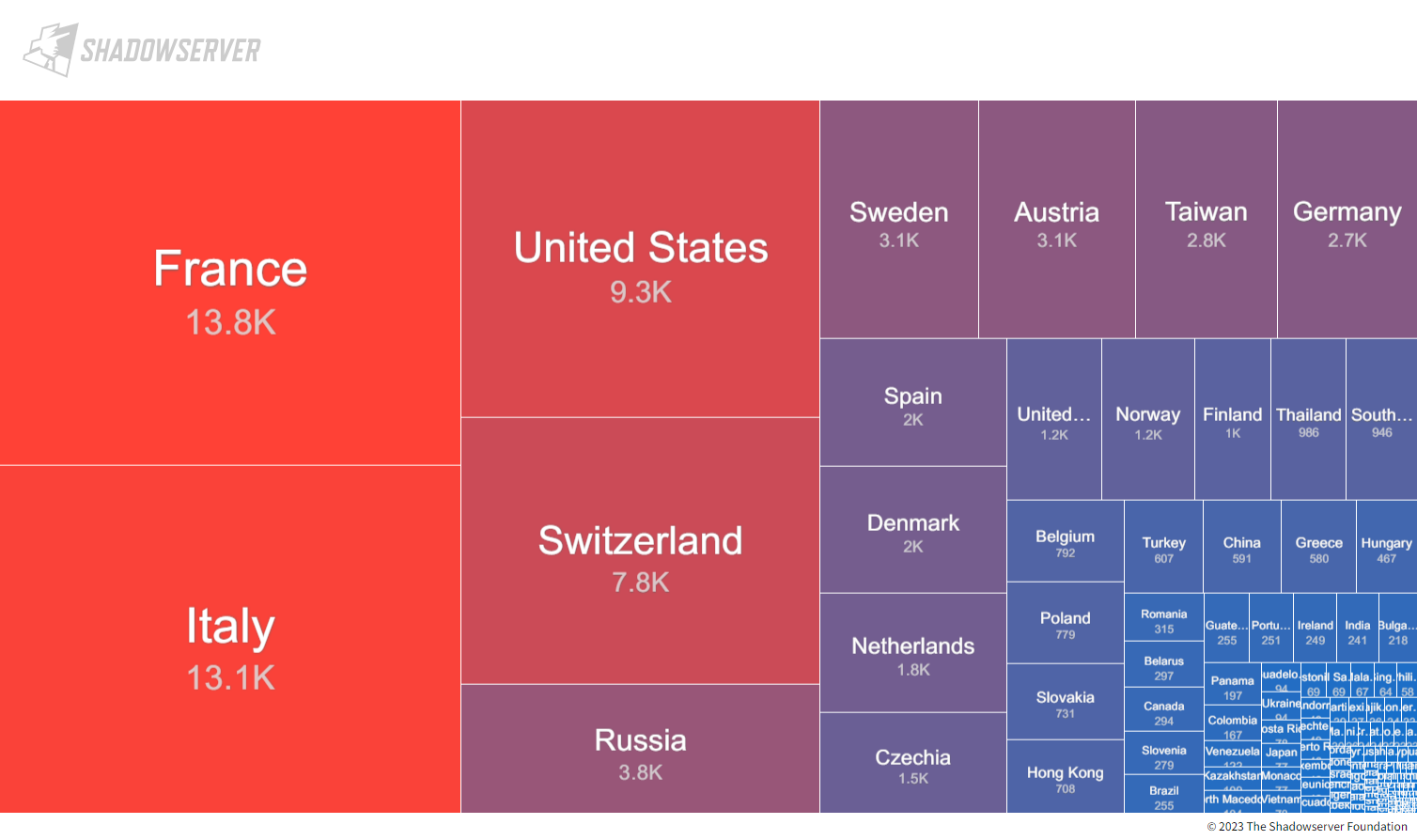

兆勤科技於4月底修補防火牆設備重大漏洞CVE-2023-28771,並於1個月後呼籲用戶儘速更新韌體,如今研究人員提出警告,已有駭客將其用於攻擊行動。美國網路安全暨基礎設施安全局(CISA)於31日將CVE-2023-28771列入已遭利用漏洞名單(KEV),並要求聯邦機構6月21日完成修補。

兆勤科技於4月底修補防火牆設備重大漏洞CVE-2023-28771,並於1個月後呼籲用戶儘速更新韌體,如今研究人員提出警告,已有駭客將其用於攻擊行動。美國網路安全暨基礎設施安全局(CISA)於31日將CVE-2023-28771列入已遭利用漏洞名單(KEV),並要求聯邦機構6月21日完成修補。

資安研究員Kevin Beaumont於5月25日指出,殭屍網路Mirai已利用該漏洞散布,非營利組織Shadowserver基金會也有相關的發現,並指出26日出現公開的概念性驗證(PoC)攻擊程式,相關的惡意行動後續將會大幅增加。

資安業者Rapid7也針對此事提出警告,並認為駭客可能還會運用兆勤於5月24日修補的新漏洞:CVE-2023-33009及CVE-2023-33010(CVSS風險評分皆為9.8),這是因為攻擊者可在未經身分驗證的情況下,藉由這兩項漏洞發動阻斷服務攻擊(DoS),或是執行任意程式碼,所以,這些漏洞的動態也同樣值得關注。

日本汽車大廠豐田於5月31日表示,他們在12日發現有部分雲端環境的組態配置不當,導致車主的資料曝光,該公司決定針對旗下的Toyota Connected Corporation(TC)管理的雲端環境進行清查,結果發現另外兩個曝露用戶資料的情況。

這些事故其中之一影響的範圍是亞洲及大洋洲(不含日本),出現在日本海外經銷商的維護與調查系統,導致部分亞洲及大洋洲國家車主的姓名、電話號碼、電子郵件信箱、客戶ID、車輛識別碼(VIN),從2016年10月至今年5月,可被公開存取,該公司已封鎖可從外部存取的管道。

而另一個事件影響日本Lexus車主,關鍵在於該公司曾經提供的導航地圖訂閱服務G-BOOK有關(現已終止服務),自2015年2月9日至2023年5月12日可被公開存取,影響旗下Lexus LS、GS、HS、IS、IS F、IS C、LFA、SC、CT、RX車系約2.6萬名車主。該公司強調,曝露的資料無法用來識別車主,也無法存取車輛。

允許員工擅自存取Ring用戶監視影片,Amazon面臨3千萬美元罰款

美國聯邦交易委員會(FTC)於5月31日發出公告,Amazon旗下專營智慧家庭裝置的子公司Ring因放任員工存取用戶的監控影片,未善盡保護用戶的責任,且未取得用戶的同意下,用這些影片來訓練演算法。此外,Ring未能部署標準的安全措施,導致用戶帳號遭到帳號填充及暴力破解攻擊,駭客接管約5.5萬名美國用戶帳號,並利用監視器的影片來威脅受害者。對此,FTC要求Ring必須退款580萬美元給用戶。

同一天也被要求Amazon支付2,500萬美元的罰款,原因是FTC及美國司法部因Amazon Alexa永久保存兒童的語音歷史紀錄,且不得使用已請求刪除的資料來改善產品。

【漏洞與修補】

逾360款技嘉主機板更新機制存在弱點,恐被植入惡意UEFI程式、發動供應鏈攻擊

以揭露電腦硬體、韌體漏洞聞名的資安業者Eclypsium發布一份報告,他們自今年4月,發現搭載技嘉主機板的電腦出現「類似後門的行為」,而使得攻擊者能在這些電腦的UEFI韌體植入Windows可執行檔,並在HTTP這種未加密的連線方式下載更新檔案的過程中,可發動供應鏈攻擊及中間人攻擊。受影響的主機板約有364款,粗估有7百萬臺電腦存在相關弱點。

研究人員針對用戶提出以下建議措施,首先是更新經過驗證的韌體與相關軟體,再來是停用UEFI韌體當中的App下載與安裝(App Center Download & Install)功能,並且設定BIOS密碼,封鎖技嘉自動更新伺服器的網址來因應。

WordPress安全外掛程式Jetpack存在嚴重漏洞,攻擊者可用於操弄網站上的檔案

開發WordPress安全套件Jetpack的Automattic發布公告,指出Jetpack存在重大漏洞,攻擊者一旦利用,有可能藉此控制網站上的檔案,該漏洞影響該套件2.0以上版本,該公司已推出12.1.1版(及其他101個分支的更新版本)予以修補。

該公司亦與WordPress.org資安團隊合作,自動更新大部分網站上的外掛程式元件,截至目前為止,已有45%部署了12.1.1版。該公司表示,尚未出現漏洞被用於攻擊行動的跡象。

以Python打造的PDF程式庫Reportlab,最近有研究人員c53elyas針對4月底修補的RCE漏洞CVE-2023-33733(未有CVSS風險評分),發布概念性驗證(PoC)攻擊程式,並透露漏洞細節。

研究人員表示,這項漏洞與此程式庫的沙箱元件rl_safe_eval有關,該元件的功能是防堵惡意程式碼執行,但研究人員藉由搜尋內建的type功能函式,並建立名為Word的類別,此類別繼承了另一個str類別,而能繞過該沙箱的安全檢查,並存取較為敏感的屬性如:code。接著,攻擊者利用type呼叫自己來進行安全檢查,繞過參數的計數限制,從而濫用該功能函式建立新的類別與物件,並發動RCE攻擊。

Google於5月30日發布電腦版Chrome 114(114.0.5735.90、114.0.5735.91),當中總共修補18個漏洞,其中有8個為高風險等級,且有6個與記憶體有關。

根據Google給予的獎金多寡,最嚴重的是CVE-2023-2929,這是Swiftshader元件的記憶體越界寫入弱點,該公司頒給研究人員15,000美元獎勵。其次是延伸套件的記憶體釋放後濫用漏洞CVE-2023-2930,Google提供研究人員10,000美元獎金。

【其他新聞】

瑞士房仲業務Neho因網站配置不當,公開可接管內部系統的帳密資料

駭客在俄文駭客論壇兜售能繞過防毒軟體的作案工具Terminator

研究人員從Sonos One智慧音箱挖掘重大漏洞,可透過root權限執行任意程式碼

近期資安日報

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23