針對路由器設備而來的惡意程式攻擊行動,這兩年不斷傳出相關事故。最近日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露木馬程式GobRAT的攻擊行動,並指出該惡意程式具備多達22種通訊的功能,而能運用這些管道向C2通訊,或是進行橫向感染,且難以追溯其行蹤。

行動裝置作業系統漏洞被商業間諜軟體利用的情況,日益嚴重,昨天我們報導間諜軟體Pegasus介入2020年的納戈爾諾卡拉巴赫戰爭,現在對於另一款間諜軟體Predator的行蹤,研究人員也有新的發現──駭客主要針對記者、歐洲政治人物,以及Meta的高階主管下手,並根據目標手機的廠牌來挖掘受害者的資料。

加殼工具(Cryptor)被大肆用於混淆惡意軟體程式碼的情況,也相當值得留意。有資安業者揭露利用加殼程式AceCryptor的攻擊態勢,2年內有24萬個惡意程式以此工具打包,平均每個月就有1萬個惡意程式藉此增加研究人員反組譯的難度。

【攻擊與威脅】

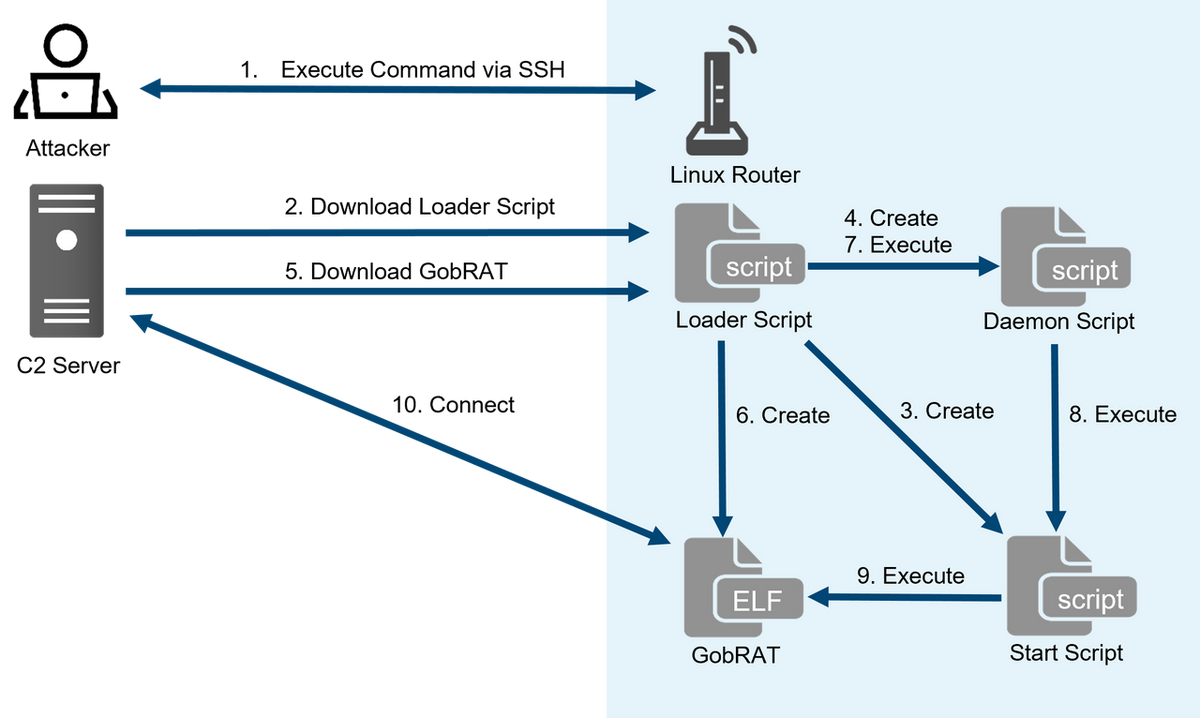

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露發生於2月的木馬程式GobRAT攻擊行動,駭客鎖定網頁管理介面(WEBUI)能透過網際網路存取、執行Linux作業系統的路由器,疑似利用其漏洞入侵,然後藉由惡意程式載入器Loader Script來執行GobRAT,過程中此載入器會停用目標設備的防火牆,然後產生另外2個指令碼Start Script、Daemon Script,而能讓駭客持續在受害設備執行攻擊行動。

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露發生於2月的木馬程式GobRAT攻擊行動,駭客鎖定網頁管理介面(WEBUI)能透過網際網路存取、執行Linux作業系統的路由器,疑似利用其漏洞入侵,然後藉由惡意程式載入器Loader Script來執行GobRAT,過程中此載入器會停用目標設備的防火牆,然後產生另外2個指令碼Start Script、Daemon Script,而能讓駭客持續在受害設備執行攻擊行動。

針對GobRAT的功能,研究人員找到22種指令,且大部分與通訊有關,包括重新設定C2的配置與通訊協定,以及使用frpc、socks5等通訊協定等。研究人員公布GobRAT的檢測工具,讓IT人員能檢查企業是否遭到入侵。

安卓間諜軟體Predator鎖定媒體、政治人物、Meta高階主管而來

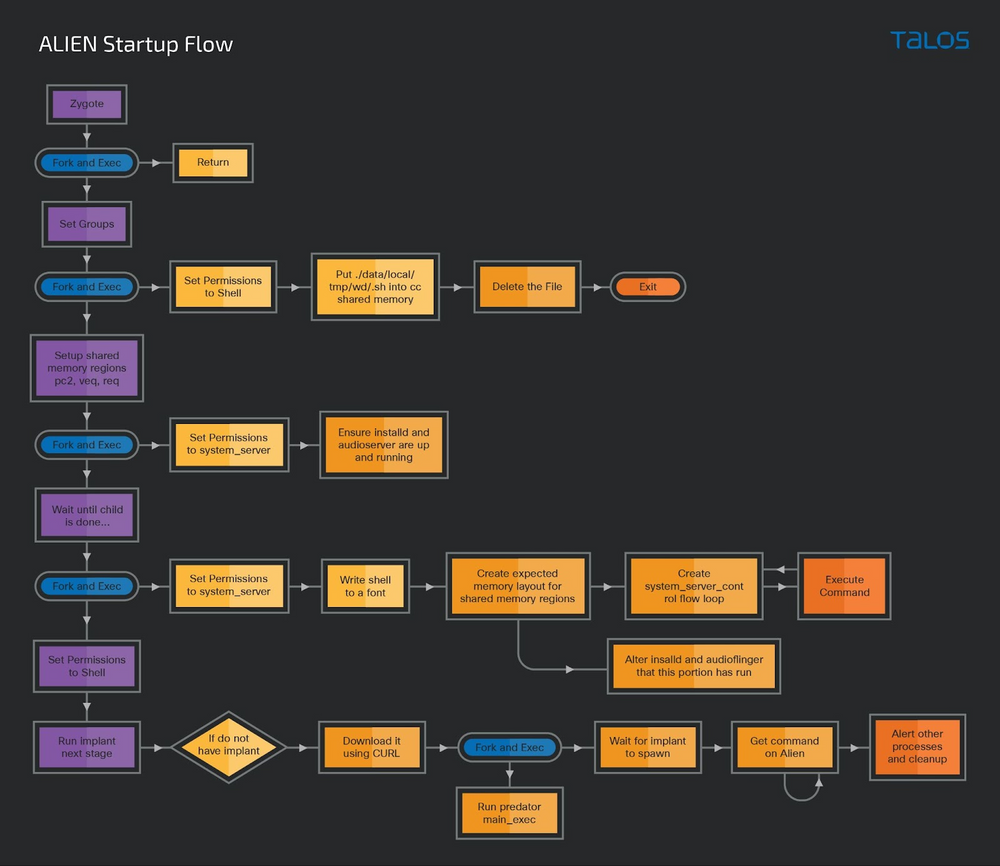

思科的威脅情報團隊Talos與加拿大公民實驗室(Citizen Lab)聯手,揭露利用商業間諜軟體Predator的攻擊行動,駭客針對記者、歐洲政治人物,以及Meta的高階主管而來,該間諜軟體串連了Google於2022年5月公開的5個安卓零時差漏洞,並透過名為Alien的惡意程式載入工具執行,繞過SELinux安全防護機制,使得上述間諜軟體竊取資料的行為不會被作業系統察覺。

思科的威脅情報團隊Talos與加拿大公民實驗室(Citizen Lab)聯手,揭露利用商業間諜軟體Predator的攻擊行動,駭客針對記者、歐洲政治人物,以及Meta的高階主管而來,該間諜軟體串連了Google於2022年5月公開的5個安卓零時差漏洞,並透過名為Alien的惡意程式載入工具執行,繞過SELinux安全防護機制,使得上述間諜軟體竊取資料的行為不會被作業系統察覺。

此外,Alien也會偵測目標手機的廠牌是否為三星、華為、Oppo、小米,並根據這些廠牌的配置來挖掘使用者的資料。值得留意的是,Predator也會利用憑證中毒的手法,藉由TLS加密的網路通訊來進行中間人攻擊。

加殼工具AceCryptor在2年內被用於逾24萬起惡意軟體攻擊行動

資安業者ESET揭露利用加殼程式AceCryptor打包惡意軟體的攻擊態勢,自2021年至2022年,研究人員總共偵測到24萬個以此工具打包的惡意程式,這些惡意程式家族包含了SmokeLoader、RedLine Stealer、RanumBot、Raccoon Stealer、Stop ransomware等。

由於有許多惡意軟體家族採用AceCryptor進行混淆處理,研究人員推測,提供相關工具的賣家很可能以服務的型式銷售(Cryptor-as–a-Service),並企圖持續維護此加殼程式的程式碼,使其打包的惡意程式完全無法被資安系統察覺(Fully Undetectable,FUD)。

惡意軟體QBot濫用Windows內建的WordPad應用程式側載執行

研究人員ProxyLife揭露惡意程式QBot近期的攻擊行動,駭客疑似透過網路釣魚的手法,引誘使用者從特定URL下載含有惡意程式的ZIP檔案。

一旦使用者執行壓縮檔裡的可執行檔document.exe,攻擊者就能藉由另一個DLL檔案edputil.dll,進行DLL挾持攻擊,然後執行curl.exe下載偽裝成PNG圖檔的DLL檔案,也就是QBot的惡意酬載,並利用rundll32.exe執行,QBot就會於背景運作,竊取受害電腦的電子郵件以便進行下個階段的攻擊,或是部署其他惡意程式。

研究人員指出,前述的document.exe實際上就是Windows內建的WordPad(Write.exe)更名而成,攻擊者的目的,就是想要籍此應用程式掩蓋行蹤。

資安業者Qualys揭露惡意軟體Sotdas新變種的挖礦攻擊,此惡意軟體執行時會先收集目標電腦的系統資訊,包含了處理器、記憶體、網路連接埠的詳細資料,以及處理器的使用情況。

研究人員指出,駭客收集上述系統資訊,不只是為了用來最大化挖礦的效益,更重要的是,藉由監控處理器的使用狀態並動態調整占用的資源,能夠讓攻擊行動變得更為隱密,使用者更難察覺異狀。

有人向德國媒體洩露特斯拉內部資料,自動駕駛Autopilot的投訴資料因此曝光

有知情人士向德國媒體Handelsbatt公布一批特斯拉的內部資料,期間涵蓋2015年至2022年,總共有2.3萬個檔案,大小約為100 GB,其中最引人注意的部分,就是這家電動車廠最近幾年收到的自動駕駛功能Autopilot相關投訴資料。

就資料組成方式而言,當中的3,900份,是緊急剎車、碰撞警示誤報等車輛自動加速與剎車的問題,以及逾1,000份碰撞報告。此外,這裡還有與3,000起事件有關的表格,內容包含了司機對於特斯拉的駕駛輔助系統提出的安全疑慮。上述的事故大部分發生在美國,但也有歐洲與亞洲的事故。再者,上述資料亦涵括超過10萬名該公司現任及前任員工的個資。

這些資料的外流,傳出荷蘭資料保護監管機關已著手調查。但上述資料究竟從何流出?特斯拉並未發表公開聲明。

【其他新聞】

美國醫療保險業者MCNA傳出遭勒索軟體LockBit攻擊,890萬人資料外洩

Google Cloud用戶可使用免費ACME API,自動獲取和更新受信任的TLS憑證

近期資安日報

【5月29日】 微軟加密附件檔案遭到釣魚郵件濫用,鎖定企業收款部門而來

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26