9日多家廠商發布5月份例行修補,包含微軟、Adobe等軟體業者,以及西門子、施耐德電機等OT設備業者,其中最值得留意是微軟發出的公告,因為當中修補的零時差漏洞CVE-2023-29336、CVE-2023-24932已出現攻擊行動,不過,微軟並未透露更多細節,但資安新聞網站Bleeping Computer指出,駭客可能利用CVE-2023-24932部署名為BlackLotus的UEFI bootkit。

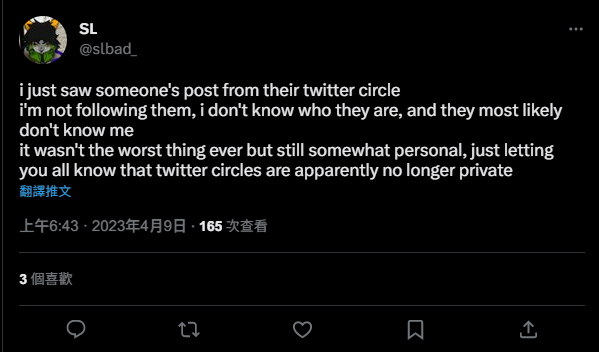

本周推特傳出先前可能發生資安事故,因為有用戶於4月發生私密圈訊息服務Twitter Circle功能失效的情況,直到最近推特終於證實確有此事,並指出是該服務發生資安事故導致。但該公司並未透露有多少用戶受到影響。

殭屍網路針對無線網路系統而來的攻擊行動,也值得留意。有研究人員揭露殭屍網路AndoryuBot的攻擊行動,駭客利用了2月修補的重大漏洞CVE-2023-25717,來攻擊無線網路管理系統Ruckus Wireless Admin,一旦得逞,很有可能整個無線網路環境都會遭到駭客擺布。

【攻擊與威脅】

該公司於2月推出的私密圈訊息服務Twitter Circle,4月陸續傳出有使用者發現自己的Twitter Circle推文被公開,且被非私密圈的朋友按讚。

該公司於2月推出的私密圈訊息服務Twitter Circle,4月陸續傳出有使用者發現自己的Twitter Circle推文被公開,且被非私密圈的朋友按讚。

直到最近,推特向用戶發出通知證實確有此事,表示起因是此服務上個月發生資安事故,導致該類訊息能被外部使用者存取。該公司聲稱很快就已察覺此事,隨即修復。

推特陸續傳出資安事故的情況,外界推測很可能與該公司大幅精簡人力有關──自去年10月馬斯克接手後,推特員工數量已7千多人減至1千人,但推特並未對此做出說明。

殭屍網路AndoryuBot鎖定Ruckus無線網路管理系統而來

資安業者Fortinet提出警告,殭屍網路AndoryuBot於4月下旬出現新的變種,專門針對尚未修補CVE-2023-25717(CVSS風險評分為9.8)的無線網路管理系統Ruckus Wireless Admin而來。

研究人員指出,一旦目標系統遭到入侵,此殭屍網路病毒就會迅速傳播,並透過SOCKS通訊協定與C2中繼站通訊,接收駭客下達的DDoS攻擊命令,而能夠繞過防火牆的流量偵測。

雖然Ruckus已於今年2月修補上述漏洞, 但研究人員指出,仍有不少系統尚未修補而成為駭客的攻擊目標。

根據新加坡《海峽時報(Straits Times)》報導,有位60歲女性於當地泡沫紅茶店門口看到問卷調查的QR Code,駭客聲稱民眾完成問卷即可得到免費奶茶,結果這名女性照做後手機被植入惡意程式,最終銀行帳戶被對手盜走新加坡幣2萬元。

該報導指出,這名女士掃描QR Code後,就被要求下載安卓應用程式來完成問卷調查,然後此App趁用戶睡著的時候, 逕自從她的銀行帳戶將錢轉走。類似的QR Code詐騙也出現在美國、英國,駭客透過這類手法,假借停車費罰單的名義散布惡意程式,或是將使用者導向釣魚網站,甚至是讓使用者匯錢給駭客。

硬碟製造商Western Digital證實駭客竊得用戶資料

4月間硬碟大廠Western Digital(WD)被駭,造成多項服務斷線引起外界關注。5月5日該公司公布調查結果,證實此次事件造成客戶資料外洩,包括姓名、帳單地址、電子郵件信箱、加鹽密碼、信用卡號資料。WD並未說說明受影響用戶的數量。

此外,針對外傳有駭客組織公布竊得的資料,WD也做出回應。該公司表示正在調查資料的真實性,並否認用於簽署應用程式的簽章遭到外流,若是基於防範的考量,該公司不排除隨時撤銷相關簽章。

【漏洞與修補】

5月9日微軟發布本月份例行更新(Patch Tuesday),總共修補了38個漏洞,當中包含8個可被用於提升權限的漏洞、4個能繞過安全防護機制、12個可被用於遠端執行任意程式碼(RCE)、8個會導致資訊洩露、5個能引起阻斷服務(DoS),以及1個可被用於詐欺的漏洞。

其中,有3個零時差漏洞CVE-2023-29336、CVE-2023-24932、CVE-2023-29325。CVE-2023-29336為權限提升漏洞,攻擊者一旦成功利用,就有可能得到SYSTEM權限,CVSS風險評分為7.8;CVE-2023-24932為安全開機(Secure Boot)繞過漏洞,攻擊者有可能用來在目標電腦上植入UEFI bootkit(如BlackLotus),CVSS風險評分為6.7分。至於CVE-2023-29325則是RCE漏洞,與物件連結與嵌入元件(OLE)有關,CVSS風險評分為8.1。

值得留意的是,CVE-2023-29336與CVE-2023-24932已被用於攻擊行動。

5月9日西門子、施耐德電機發布資安通告,修補旗下產品漏洞。

西門子總共發布6則新公告,涵蓋26個漏洞。其中,針對視訊監控系統Siveillance Video的部分,存在重大漏洞CVE-2023-30898、CVE-2023-30899,這些漏洞與未受信任的資料反序列化有關,CVSS風險評分皆達到了9.9,分別存在於事件記錄伺服器、管理伺服器元件;Scalance本機處理引擎(LPE)出現重大漏洞CVE-2023-27407,通過身分驗證的攻擊者可藉此以root權限存取作業系統底階,CVSS風險評分為9.9;此外,Sinec網路管理系統(NMS)採用的外部元件libexpat、curl也存在重大漏洞CVE-2022-40674、CVE-2022-42916,CVSS風險評分為9.8、9.1。

施耐德電機本次發布4則資安通告,一共涵蓋6項漏洞,其中最值得留意的是電力監控系統PowerLogic漏洞CVE-2022-46680,起因為該系統透過明文傳輸敏感資訊,CVSS風險評分為8.8。

Adobe於5月9日發布每月例行更新,這次主要是針對旗下3D繪圖軟體Substance 3D Painter進行修補,該公司總共修補14個漏洞,大部分與記憶體的越界讀取(Out-of-bounds Read)有關,而能被攻擊者用於執行任意程式碼,或是造成記憶體洩露,CVSS風險評分為5.5至7.8。稍微值得慶幸的是,目前尚未發現這些漏洞遭到利用的跡象。

【資安產業動態】

由iThome主辦的第九屆「臺灣資安大會2023」,於5月9日至11日假南港展覽館二館舉辦,今年報名人數超過1萬8千人,超過300個資安品牌參展,連續3天、15軌同步議程,超過200位國內外資安專家到場分享。

由iThome主辦的第九屆「臺灣資安大會2023」,於5月9日至11日假南港展覽館二館舉辦,今年報名人數超過1萬8千人,超過300個資安品牌參展,連續3天、15軌同步議程,超過200位國內外資安專家到場分享。

總統蔡英文連續第五年到場致詞,展現對於資安即國安政策的重視,以及對資安產業、產業資安的關心。蔡英文指出,資安好,臺灣的產業才會更好,資訊安全需要結合所有人的力量,政府也會和產業以及民間專家攜手合作,打造國際信賴的資安系統以及資安產業鏈,現在已經進階到「資安即國安2.0版」,完成資通安全管理法的立法工作、成立資通安全署、國家資通安全研究院等。

5月5日Google宣布rules_oci正式上線,此為多程式語言的跨平臺建置系統Bazel當中,名為ruleset的外掛程式開源版本,該公司這麼做的目的,就是希望讓開發人員透過Bazel建置容器映像檔的過程更加安全。

該公司表示,相較於許多開發者採用的映像檔建置工具rules_docker,rules_oci適用於Distroless與大部分Bazel容器環境,並能藉由Bazel下載工具從遠端registry拉取所需的映像檔,並讓使用registry的過程更為透明。

【其他新聞】

前美國國土安全部長首度訪臺,分享從國土安全部學到如何降低風險的經驗

邊界閘道協定軟體FRRouting出現漏洞,恐被用於發動阻斷服務攻擊

為了讓加密檔案順利,勒索軟體Akira濫用Windows Restart Manager的API

近期資安日報

【5月9日】 安卓惡意程式FluHorse鎖定臺灣、越南用戶,偽裝成ETC及銀行App行騙,目的是使用者的雙因素驗證碼

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10