大型語言模型ChatGPT吸引了網路罪犯的目光,駭客爭相取得付費帳號,試圖將其用於攻擊行動,但最近有資安業者揭露「無限試用」的手法,起因是OpenAI在提供試用服務的過程中,雖然要求使用者必須登記沒有註冊該服務的電話號碼與電子郵件信箱,但因為驗證電話號碼的流程瑕疵,而能讓攻擊者只需透過一組電話號碼,就能不斷申請試用ChatGPT付費服務。

Fortinet近期發布了5月份的例行更新,當中針對FortiADC、FortiOS、FortiProxy修補了高風險漏洞而相當值得留意,IT人員應儘速套用相關修補程式。

在今天的資安新聞裡,有2則遠端終端裝置(RTU)的漏洞修補資訊,這些RTU設備往往會用於關鍵基礎設施(CI),相關漏洞帶來的影響可能會相當廣泛。

【攻擊與威脅】

資安業者卡巴斯基揭露名為Fleckpe的安卓木馬程式,該惡意軟體透過11款App成功溜進Google Play市集,駭客藉由照片編輯軟體與桌布App等名義來散布Fleckpe,估計至少有62萬臺裝置受害,大部分為位泰國,但波蘭、馬來西亞、印尼、新加坡也出現受害者。

資安業者卡巴斯基揭露名為Fleckpe的安卓木馬程式,該惡意軟體透過11款App成功溜進Google Play市集,駭客藉由照片編輯軟體與桌布App等名義來散布Fleckpe,估計至少有62萬臺裝置受害,大部分為位泰國,但波蘭、馬來西亞、印尼、新加坡也出現受害者。

研究人員根據程式碼進行分析,發現使用者在執行帶有Fleckpe的App時,系統會載入高度混淆的程式庫,解密並啟動惡意程式載入器,然後執行惡意酬載,向C2伺服器回傳受害裝置資訊,最終此惡意程式會替使用者訂閱多種付費服務。

由於上述的App確實具備於市集頁面標榜的功能,使用者往往等到收到帳單才驚覺自己居然無端訂閱其他付費服務,而察覺受害。對此,研究人員呼籲,使用者安裝App時,應該注意授與的權限是否過當,以免遭到這些可惡的App劫掠而被迫支付莫須有的費用。

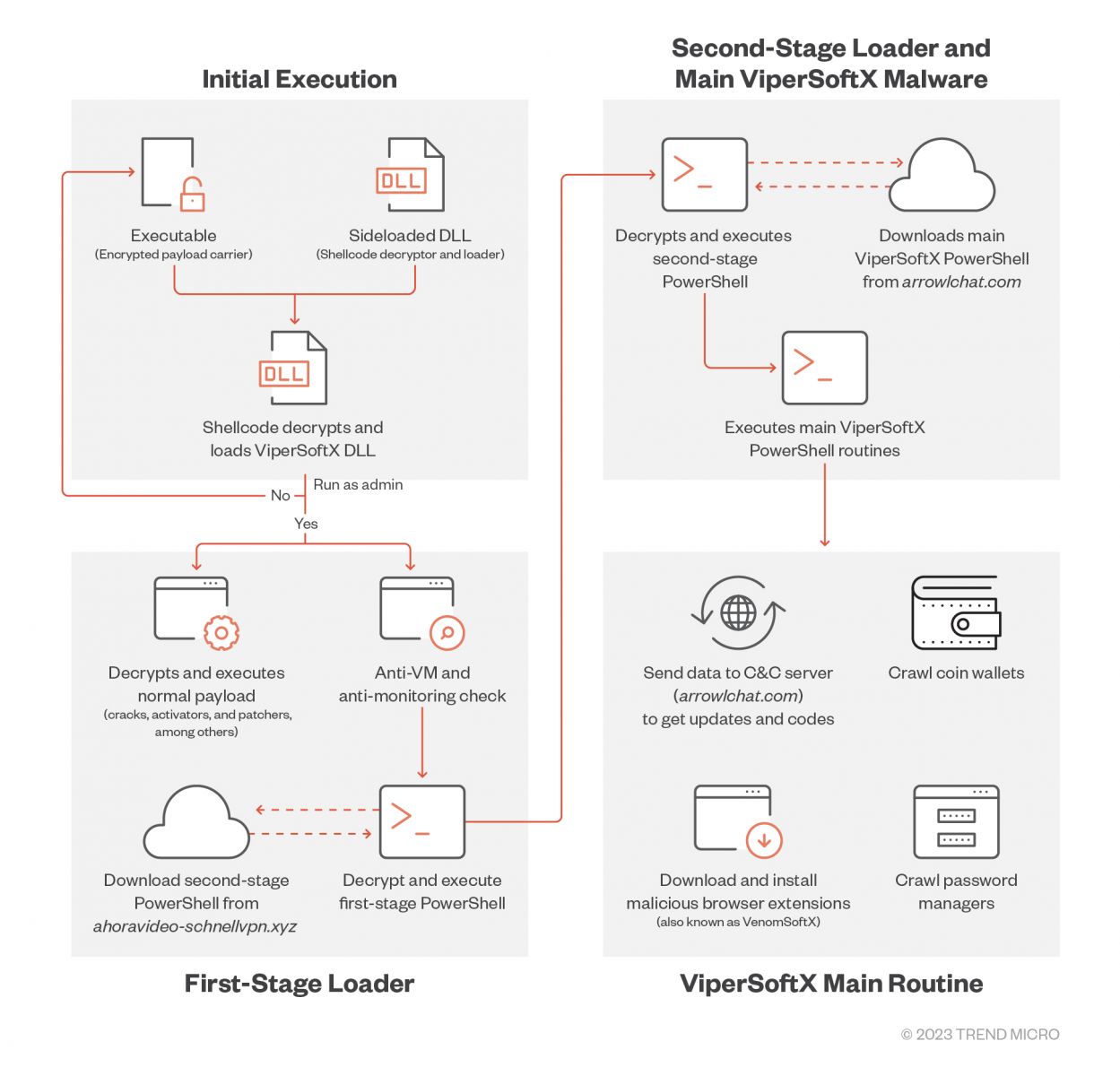

資安業者趨勢科技揭露竊資軟體ViperSoftX新一波攻擊行動,此軟體會從加密貨幣錢包及多種應用程式盜取帳密資料,並在瀏覽器植入惡意擴充套件VenomSoftX,而在研究人員發現的新版竊資軟體裡,駭客不只針對更多加密貨幣錢包而來,並擴大能下手的瀏覽器範圍,從原本僅針對的Chrome,涵蓋至Brave、Edge、Opera、Firefox,更引起他們關注的是,駭客首度針對1Password、KeePass密碼管理器下手,企圖從中挖掘更多帳密資料。

資安業者趨勢科技揭露竊資軟體ViperSoftX新一波攻擊行動,此軟體會從加密貨幣錢包及多種應用程式盜取帳密資料,並在瀏覽器植入惡意擴充套件VenomSoftX,而在研究人員發現的新版竊資軟體裡,駭客不只針對更多加密貨幣錢包而來,並擴大能下手的瀏覽器範圍,從原本僅針對的Chrome,涵蓋至Brave、Edge、Opera、Firefox,更引起他們關注的是,駭客首度針對1Password、KeePass密碼管理器下手,企圖從中挖掘更多帳密資料。

此外,攻擊者也採用了更為隱蔽的迴避手法,此竊資軟體在啟動的時候,會先檢查是否存在於虛擬化環境,並偵測系統是否執行Process Montior的監控軟體,以及特定廠牌的防毒軟體,在通過上述檢測之後才會解密PowerShell程式碼,下載ViperSoftX主要元件。

研究人員指出,駭客採用了相當罕見的混淆手法防堵他們破解,這種方式稱為位元對應(Byte mapping),由於只需將正確的位元映射,而無須複雜的運算,駭客能減少所需的解密流程。

【漏洞與修補】

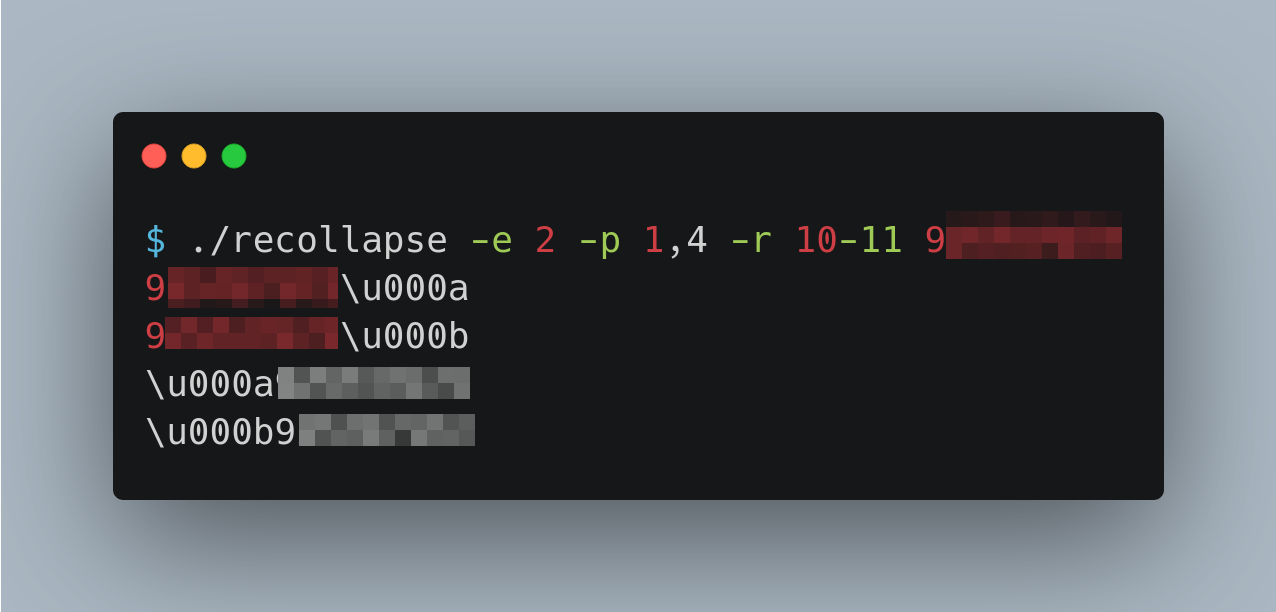

OpenAI帳號驗證流程存在漏洞,透過相同電話號碼竟然「無限」次免費試用ChatGPT付費服務

資安業者Checkmarx發現,OpenAI在驗證使用者帳號的過程出現瑕疵,從而導致使用者可透過相同的電話號碼,來重覆申請免費的試用額度。為了防止免費帳號的試用機制遭到濫用,OpenAI會確認使用者透過唯一的電話號碼及電子郵件信箱註冊,才會提供免費試用付費版ChatGPT的額度。

資安業者Checkmarx發現,OpenAI在驗證使用者帳號的過程出現瑕疵,從而導致使用者可透過相同的電話號碼,來重覆申請免費的試用額度。為了防止免費帳號的試用機制遭到濫用,OpenAI會確認使用者透過唯一的電話號碼及電子郵件信箱註冊,才會提供免費試用付費版ChatGPT的額度。

但研究人員發現,使用者可針對電話號碼動手腳,而能夠使用相同的電話號碼接收簡訊並通過相關驗證流程,繞過OpenAI的檢查,例如,在號碼前面加上0,或是在號碼當中加入ASCII以外的Unicode字元,像是0123、00123、12\u000a3、001\u000a\u000b2\u000b3,使用者若是輸入上述字串,OpenAI的系統都會對「123」這個電話號碼發送簡訊。研究人員於去年12月通報上述漏洞,OpenAI於今年3月表示已完成修補。

FortiADC、FortiOS、FortiProxy設備存在高風險漏洞

資安業者Fortinet於5月3日發布例行更新,總共修補9項漏洞,當中包含了2個高風險漏洞,分別是存在於應用程式交付控制器FortiADC的CVE-2023-27999,以及存在於防火牆作業系統FortiOS及網頁安全閘道FortiProxy的CVE-2023-22640。

CVE-2023-27999為作業系統層級的命令注入漏洞,能讓通過身分驗證的攻擊者藉由偽造的指令,執行未經授權的命令,CVSS風險評分為7.6。

CVE-2023-22640為越界寫入漏洞,該漏洞存在於名為sslvpnd的元件,攻擊者可在通過身分驗證的情況下,利用特製的請用來執行任意程式碼,CVSS風險評分為7.1。

微軟Azure旗下API管理服務存在漏洞,恐被用於SSRF、路徑穿越攻擊

資安業者Ermetic發現Azure API Management的漏洞,其中有2個是伺服器請求偽造(SSRF)漏洞,另1個為上傳路徑穿越(Path Traversal)漏洞,皆與此系統的入口網站有關。

研究人員指出,通過利用SSRF漏洞,攻擊者可藉由跨來源資源共用(CORS)代理伺服器,或是Azure API Management的代理伺服器,來存取Azure的資產,或是造成阻斷服務,並繞過應用程式防火牆(WAF)。

而對於路徑穿越漏洞的部分,攻擊者可上傳惡意檔案來達成執行任意程式碼的目的。微軟接獲上述漏洞的通報後,皆已完成修補。

西門子修補遠端終端裝置(RTU)的重大漏洞CVE-2023-28489,此為命令注入漏洞,存在於採用CPCI85韌體的裝置SICAM A8000 CP-8031、CP-8050,CVSS風險評分達到9.8分。

由於上述裝置主要是針對能源供應系統(特別是變電站的自動化系統)設計,該公司呼籲IT人員應儘速修補,或以防火牆管制經由TCP的80埠及443埠存取網站伺服器的行為,也能降低上述漏洞帶來的風險。

美國網路安全暨基礎設施安全局(CISA)提出警告,斯洛維尼亞工控自動化業者Inea旗下的遠端終端裝置(RTU)存在重大漏洞CVE-2023-2131,攻擊者可在未經身分驗證的情況下,對連上網際網路的RTU裝置,發動作業系統命令注入攻擊,進而實作遠端執行任意程式碼(RCE)的操控,目前此漏洞影響執行3.36版韌體的ME RTU設備,CVSS風險評分為10。

CISA指出,這款裝置廣泛運用於全球的能源、水資源、廢水處理、交通產業,呼籲這些組織應儘速更新韌體。

資安業者Wiz揭露阿里雲資料庫服務存在的漏洞BrokenSesame,這些漏洞出現於阿里雲的ApsaraDB RDS for PostgreSQL、AnalyticDB for PostgreSQL,攻擊者有可能在未經授權的情況下,存取阿里雲使用者的PostgreSQL資料庫,進而執行供應鏈攻擊,並能遠端對資料庫執行任意程式碼(RCE)。

BrokenSesame包含2個漏洞,能使攻擊者在容器裡提升權限為root,然後逃逸至底層的Kubernetes節點,並能在未經授權的情況下存取API伺服器,搜尋與容器登錄檔關連的資料,最終推送惡意映像檔控制共用的節點,進而控制其他租戶的資料庫。研究人員於2022年12月通報漏洞,阿里雲於今年4月12日部署相關緩解措施。

電子商務平臺PrestaShop出現能讓後臺使用者刪除資料庫的漏洞

電子商務平臺PrestaShop近期修補重大漏洞CVE-2023-30839,此漏洞為SQL過濾器繞過漏洞,允許任意使用者對於其SQL資料庫進行竄改,而可能對於企業營運造成衝擊,CVSS風險評分為9.9。

這項漏洞影響此電子商務平臺軟體8.0.3版以前版本,沒有其他的緩解措施,該公司已發布8.0.4版及1.7.8.9版修補上述漏洞。

Google發布安卓5月例行更新,修補遭到商業間諜軟體利用的漏洞

Google於5月1日發布資安通告,修補安卓作業系統逾40項漏洞,當中最受到矚目的是中度風險的CVE-2023-0266,原因是Google曾於3月下旬,表示多個零時差漏洞已被用於攻擊行動,這些惡意程式由網路間諜軟體業者Variston打造,而CVE-2023-0266正是上述漏洞的其中之一。當時駭客將其用於攻擊阿拉伯聯合大公國的使用者,瞄準三星瀏覽器而來。攻擊者一旦利用這項漏洞,可在完全無須使用者互動的情況下觸發,並進行權限提升。

【其他新聞】

臺灣資安大會Cybersec 2023將於5月9日至11日舉行

為防範用戶受騙,瀏覽器業者Mozilla買下AI服務評價驗證服務商Fakespot

美國與烏克蘭聯手,查封9個被勒索軟體駭客用於洗錢的加密貨幣交易所

近期資安日報

【5月5日】 有越來越多資安威脅透過ChatGPT的名義散布,1個月內就有10個惡意軟體家族藉此引誘使用者上當

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02