在繞過防毒軟體偵測的手法當中,近期駭客最常用的管道之一,就是利用含有弱點的驅動程式檔案,進行自帶驅動程式攻擊(BYOVD)。但在近期中國駭客組織的攻擊行動裡,出現了新的手法——駭客竄改Windows系統的登錄機碼,濫用Image File Execution Options(IFEO)機制來癱瘓防毒軟體。

自微軟去年下旬祭出新措施,封鎖Office應用程式執行來自網際網路的巨集,有許多駭客組織改以捷徑檔案(LNK)做為散布惡意程式的管道,北韓駭客組織APT37也不例外,但特別的是,這些駭客使用的LNK檔案都非常大(動輒10 MB以上),而有可能導致防毒軟體不予處理。

在疫情大爆發的期間,不少企業、組織緊急建置Salesforce伺服器來因應遠距辦公需求,但如今傳出這類伺服器存在不安全配置的情況,而有可能讓攻擊者存取其中儲存的使用者資料。

【攻擊與威脅】

中國駭客組織Earth Longzhi利用新手法停用資安防護系統,鎖定臺灣、泰國、菲律賓而來

資安業者趨勢科技揭露中國駭客組織APT41旗下的Earth Longzhi攻擊行動,這些駭客針對臺灣、泰國、菲律賽、斐濟而來,其攻擊特徵是濫用Microsoft Defender的可執行檔來進行DLL側載,並發動自帶驅動程式攻擊(BYOVD),利用存在弱點的驅動程式zamguard64.sys來停用防毒軟體。

資安業者趨勢科技揭露中國駭客組織APT41旗下的Earth Longzhi攻擊行動,這些駭客針對臺灣、泰國、菲律賽、斐濟而來,其攻擊特徵是濫用Microsoft Defender的可執行檔來進行DLL側載,並發動自帶驅動程式攻擊(BYOVD),利用存在弱點的驅動程式zamguard64.sys來停用防毒軟體。

比較特別的是,在停用防毒軟體的做法上,這些駭客也運用另一種較為罕見的方式Stack Rumbling,這是針對Image File Execution Options(IFEO)機制進行注入的攻擊手法,目的是造成防毒軟體記憶體溢位,導致運作遭到阻斷(DoS)的現象。

研究人員指出,該組織除了將上述國家列為攻擊目標,他們也看到駭客使用越南語和印尼話製作的誘餌檔案,研判這2個國家可能是下一波攻擊標的。

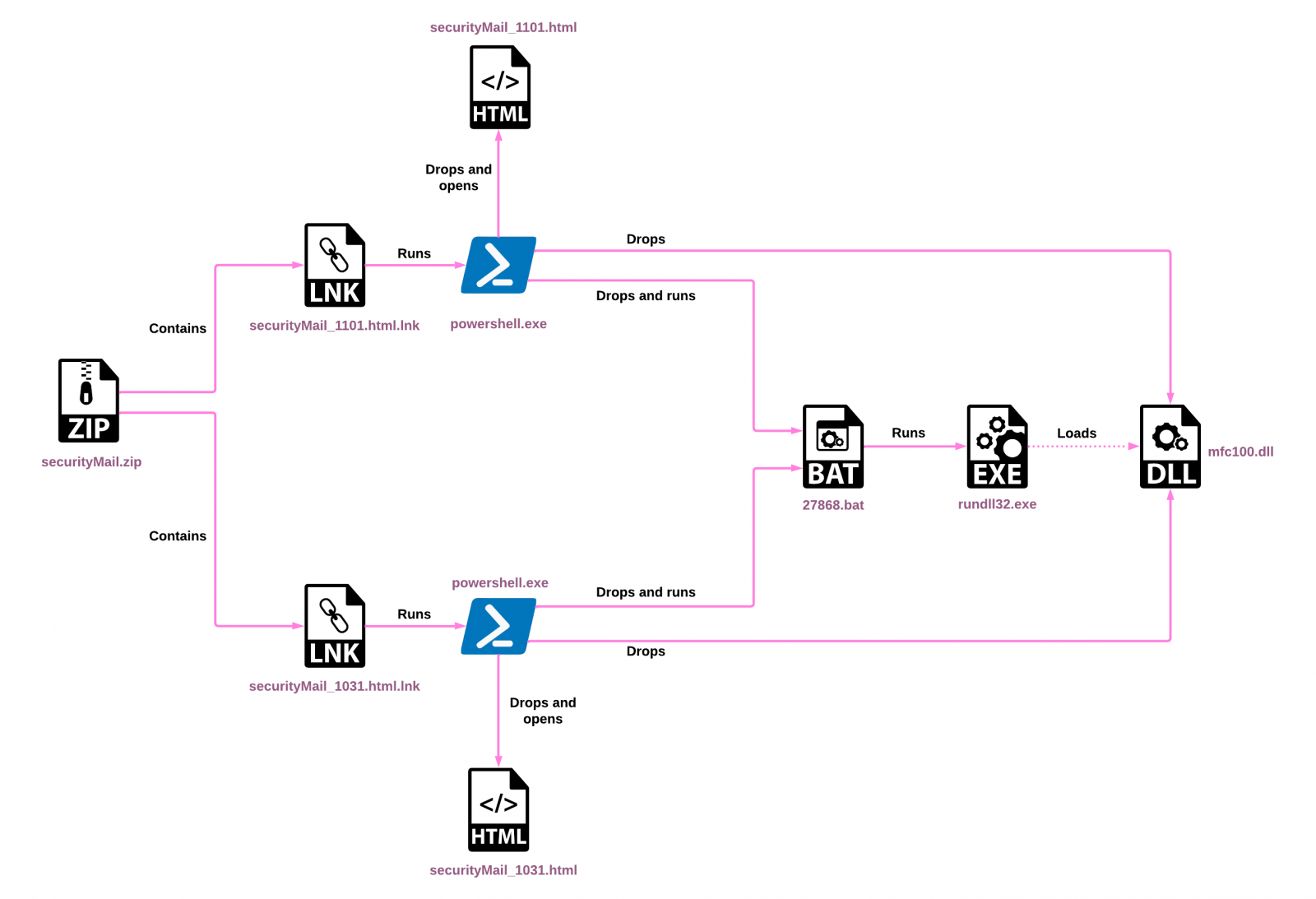

資安業者Check Point揭露北韓駭客組織APT37(亦稱ScarCruft)的攻擊行動, 駭客散布木馬程式RokRAT的手法自2022年7月開始出現變化,原本是利用南韓當地的Hangul Word Processor(HWP)檔案,或是含有巨集的Word檔案來挾帶相關作案工具,但如今這些駭客在部分攻擊行動裡,改以捷徑檔案(LNK)來進行,這麼做的原因,很可能與微軟在同月開始採用的新措施有關──也就是禁止來自網際網路的巨集檔案執行。

資安業者Check Point揭露北韓駭客組織APT37(亦稱ScarCruft)的攻擊行動, 駭客散布木馬程式RokRAT的手法自2022年7月開始出現變化,原本是利用南韓當地的Hangul Word Processor(HWP)檔案,或是含有巨集的Word檔案來挾帶相關作案工具,但如今這些駭客在部分攻擊行動裡,改以捷徑檔案(LNK)來進行,這麼做的原因,很可能與微軟在同月開始採用的新措施有關──也就是禁止來自網際網路的巨集檔案執行。

研究人員指出,駭客所使用的LNK檔案龐大的程度相當不合理,例如他們在今年4月下旬,看到駭客以南韓公共行政協會(KAPA)舉辦的研討會為誘餌的攻擊行動,當中所使用的2個LNK檔案的大小分別為10 MB、50 MB。

電信業者T-Mobile證實今年第2次資料外洩,逾800人受害

美國電信大廠T-Mobile於4月28日向緬因州檢察長辦公室通報,有人於2月24日至3月30日期間竊取該公司836名用戶個資,他們在4月底透過電子郵件對受到影響的使用者發出通知。

遭到存取的用戶資料包含了姓名、帳號名稱、電話號碼、社會安全碼(SSN)、生日、帳戶餘額、資費方案、持有的門號數量等。該公司強調,客戶的銀行資訊與通話記錄並未受到影響。而這次事故的發生,也是該公司繼1月之後,今年第2起資料外洩。

多家公司使用Salesforce服務卻被發現曝露敏感業務資料,原因出在組態設定錯誤

根據資安新聞網站Krebs On Security的報導,他們得知有許多銀行、醫療保健服務供應商,所屬的Salesforce網站曝露了敏感資料,起因是IT人員的錯誤配置,而導致未經身分驗證的使用者能夠存取需要登入才能運用的資源。

該新聞網站得知美國佛蒙特州政府就有5個Salesforce網站曝險,當中包含了疫情流行期間申請失業輔助民眾的姓名、社會安全碼(SSN)、電話號碼、電子郵件信箱、銀行帳戶等。對此,佛蒙特州首席資訊安全長Scott Carbee表示,他們的資安團隊持續檢查州政府的Salesforce網站安全,且發現第2個網站也有配置錯誤的情況。Scott Carbee指出,這些Salesforce網站都是因應疫情而緊急建置,並未充分審查。

類似的情況,也出現於亨廷頓銀行旗下甫併購的TCF Bank,亨廷頓銀行察覺後也停用該網站。此外,華府的DC Health也有數個Salesforce網站可能曝險。

【漏洞與修補】

4月26日思科揭露伺服器管理系統Prime Collaboration Deployment的漏洞CVE-2023-20060,這項漏洞可被用於跨網站指令碼(XSS)攻擊,起因是此系統的網頁管理介面無法正確驗證使用者輸入,從而讓攻擊者引誘目標用戶點選特製連結來利用漏洞,CVSS風險評分為6.1。

該公司預計於5月發布更新軟體來進行修補,但值得留意的是,目前沒有能緩解此弱點的方法。

開源資料視覺化工具Apache Superset存在RCE漏洞,至少有2千臺伺服器曝險

資安業者Horizon3.ai針對開源資料圖像化及搜尋工具Apache Superset的用戶提出警告,此系統在預設的情況下,會採用特定的Flask金鑰對身分驗證連線階段的Cookie進行簽章,一旦系統開發者建置時沒有更換金鑰,攻擊者就有可能藉著這個金鑰取得管理者權限,進而入侵與之連接的資料庫或是應用程式伺服器。

研究人員指出,儘管Apache的技術文件提到系統管理者建置時必須更換金鑰,但他們在大學、企業、政府機關等組織裡,找到約2千臺Apache Superset伺服器存在上述弱點。

研究人員最初於2021年10月通報漏洞,Apache基金會在多次改版當中加入相關警告,後續於今年4月發布的2.1版,甚至在此系統使用預設金鑰的情況下,將無法啟動。研究人員於GitHub提供指令碼,供現有系統的管理者進行檢查。

資安業者Bitsight與Curesec聯手,揭露存在於服務定位協定(Service Location Protocol,SLP)的高風險漏洞CVE-2023-29552,這項漏洞存在於逾2千個組織、5.4萬個SLP設備,攻擊者可藉此漏洞,將網路流量放大2,200倍來進行阻斷服務攻擊(DoS),這些存在漏洞的系統涵蓋VMware ESXi虛擬化平臺、Konica Minolta印表機、Planex路由器、IBM Integrated Management Module(IBM IMM)、SMC IPMI管理工具等,CVSS風險評分為8.6。

研究人員指出,曝露該漏洞系統最多的國家,包含了美國、英國、日本、德國、加拿大等,且有不少財富前1000強可能曝露相關風險,他們呼籲企業應針對連上網際網路的系統停用SLP。

【資安產業動態】

有鑒於利用AirTag等藍牙定位追蹤裝置進行非法跟蹤(stalking)事件頻傳,蘋果與Google於5月2日宣布將合作開發技術標準,讓被跟蹤的用戶可以及早察覺。

他們向網際網路工程技術小組(Internet Engineering Task Force,IETF)提交防範濫用AirTag、Tile等藍牙定位裝置進行惡意跟蹤的產業規格草案,有望可讓這類藍牙位置的追蹤裝置,支援偵測未經授權的跟蹤行為,並對用戶的iOS及Android手機發出警訊。

上述草案內容已於IETF網站公布,並預計今年底之前公布實作規格。

【資安防禦措施】

美歐聯手破獲暗網市集Monopoly Market,逮捕288名嫌犯

美國、英國、瑞士、巴西、波蘭、荷蘭、德國、法國、奧地利等國宣布,他們破獲暗網市集Monopoly Market,總共逮捕288名的賣家與買家、扣押逾5,000萬美元的現金與加密貨幣、850公斤毒品,此次為歐美國家聯手打擊的暗網犯罪行動裡,規模最大的一次。

【其他新聞】

美國FBI向國會報告資安防禦不對稱狀況,他們表示,網路探員每人至少要對付50個中國駭客

近期資安日報

【5月2日】 俄羅斯駭客APT28再度對烏克蘭政府機關下手,這次是假借IT人員名義發動網釣攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10