安卓惡意程式的攻擊行動變得相當頻繁,不時有時故傳出,但大部分都是以提供各式實用工具(如修圖、手電筒App),或是假冒多個銀行的App來發動攻擊。而最近名為FluHoruse的惡意軟體相當特別,目前研究人員發現駭客只針對了3款App的使用者下手(其中一款尚未找到被假冒的應用程式),值得留意的是,其中一個目標,就是與我國高速公路用路人有關的遠通電收App。

針對臺灣高科技廠商的攻擊行動後續發展也值得留意。勒索軟體Money Message聲稱從臺灣電腦大廠微星竊得1.5 TB資料,索討贖金不成後將資料公開,結果有研究人員發現,這些外流的資料很可能波及各家採用Intel處理器的電腦。

在攻擊行動之外,詐騙在臺灣極為猖獗的現象,也引起政府重視。近日臺灣高等檢察署查緝詐欺及資通犯罪督導中心正式揭牌,行政院長陳建仁致詞時提出政府將從4大面向來打擊詐騙。

【攻擊與威脅】

安卓惡意程式FluHorse鎖定臺灣、越南用戶的雙因素驗證碼、密碼而來

資安業者Check Point揭露名為FluHorse的安卓木馬程式,駭客將其偽裝成遠通電收ETC、越南大型銀行VPBank NEO的App,約自2022年5月開始發動相關攻擊。攻擊者先是寄送惡意郵件,謊稱收信人要儘速處理付款異常的問題,引誘他們下載帶有FluHorse的冒牌App。

資安業者Check Point揭露名為FluHorse的安卓木馬程式,駭客將其偽裝成遠通電收ETC、越南大型銀行VPBank NEO的App,約自2022年5月開始發動相關攻擊。攻擊者先是寄送惡意郵件,謊稱收信人要儘速處理付款異常的問題,引誘他們下載帶有FluHorse的冒牌App。

在其中一封信件當中,駭客聲稱收信人的高速公路通行費即將到期,若逾期未繳將每筆產生300元罰款,要求用戶趕快透過遠通電收App付款。然而一旦收信人照做,這些冒牌App就會安裝完成後,要求使用者開放存取簡訊的權限,研究人員指出,這麼做的目的是為了在受害人「付款」的過程裡,能攔載雙因素驗證(2FA)的驗證碼。

值得留意的是,研究人員發現,駭客開發過程幾乎都依賴開源框架,而使得資安系統難以察覺異狀──其惡意功能是透過Google開源UI開發工具Flutter打造,由於該開發工具使用特製的虛擬機器(VM),協助開發者能打造適用於不同作業系統的GUI元件,而使得研究人員分析以此開發的App變得相當複雜。關於遠通電收ETC的行動App是否出現遭冒用的狀況,恰巧遠通電收在5月5日也提出警告,指出不明人士透過簡訊聲稱國道通行費尚未付款,要求下載山寨App進行詐騙,呼籲民眾繳費前要先行查詢、確認。

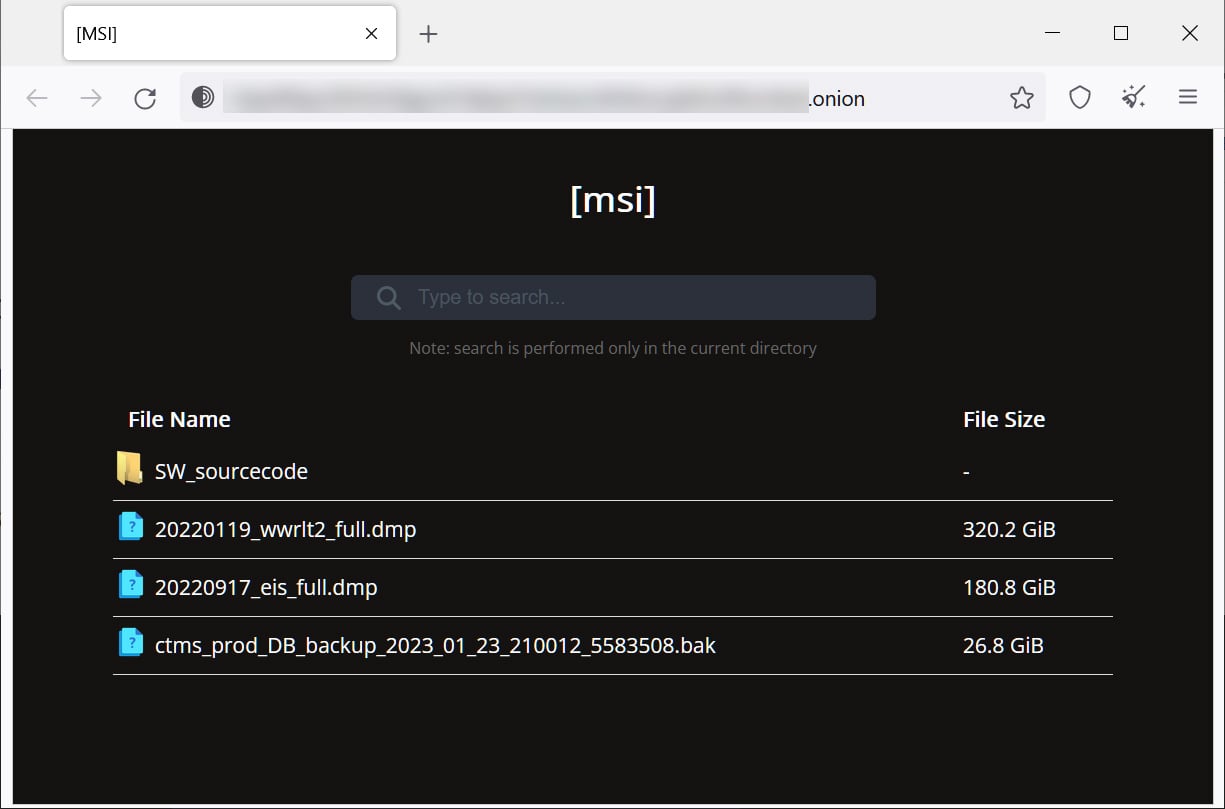

微星3月遭駭事件波及Intel開機安全機制BootGuard,其他廠牌電腦安全恐連帶受影響

今年3月勒索軟體Money Message聲稱攻擊臺灣電腦製造商微星,並盜取1.5 TB內部資料,包含韌體、原始碼、資料庫,開口索討400萬美元贖金未果,這些駭客開始洩露竊得的檔案,但最近有資安業者提出警告,這些資料很可能讓其他搭配Intel處理器的電腦也曝險。

今年3月勒索軟體Money Message聲稱攻擊臺灣電腦製造商微星,並盜取1.5 TB內部資料,包含韌體、原始碼、資料庫,開口索討400萬美元贖金未果,這些駭客開始洩露竊得的檔案,但最近有資安業者提出警告,這些資料很可能讓其他搭配Intel處理器的電腦也曝險。

資安業者Binarly指出,駭客公布的原始碼當中,涵蓋了57款微星產品的映像檔簽章、116款產品的Intel BootGuard金鑰,範圍包含搭載Core i第11代至第13代處理器(Tiger Lake、Adler Lake、Raptor Lake)的微星裝置。

根據研究人員掌握的證據顯示,整個Intel生態體系都受到這起資料外洩事故波及,而可能使得Intel BootGuard的開機防護機制失效。對此,Intel也表示正著手進行相關調查。

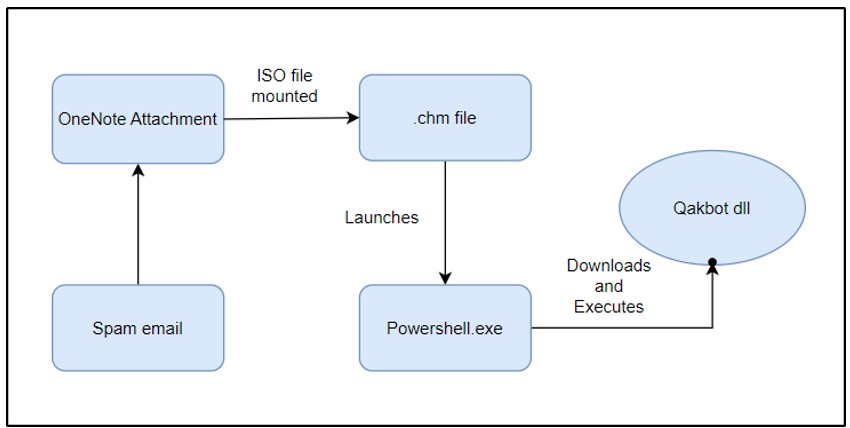

惡意軟體QBot透過OneNote文件與Windows說明檔案散布

不少研究人員發現,駭客約從2月開始,透過OneNote檔案散布惡意軟體QBot,但最近手法出現了變化。資安業者Cyble指出,駭客同時運用多種類型的檔案發動攻擊。

不少研究人員發現,駭客約從2月開始,透過OneNote檔案散布惡意軟體QBot,但最近手法出現了變化。資安業者Cyble指出,駭客同時運用多種類型的檔案發動攻擊。

研究人員看到駭客先是透過垃圾郵件挾帶OneNote檔案的附件,一旦收信人開啟附件,此OneNote便會要求使用者從Azure下載加密的檔案,若是照做,收信人就會將ISO檔案下載到電腦,而這個光碟映像檔內含Windows說明檔案(CHM),一旦開啟,就會觸發當中嵌入的HTML檔案並執行PowerShell指令,使用wget命令下載QBot,在受害電腦上進行竊密,或是下載滲透測試軟體Cobalt Strike、Brute Ratel C4(BRC4),或是其他惡意軟體。

資安業者Cyble揭露名為CrossLock的勒索軟體,駭客透過Go語言打造,該勒索軟體可在個人電腦或伺服器本機加密檔案,亦能針對整個網域執行。值得留意的是,為迴避研究人員的調查,此勒索軟體藉由特定API來檢查所在的電腦環境裡,部署Wine軟體的版本,由於此軟體能讓搭載Linux、BSD作業系統的電腦執行Windows應用程式,駭客很有可能以此判斷勒索軟體是否處於沙箱環境。

再者,為了避免在受害電腦留下證據,且讓加密檔案流程順利,此勒索軟體會竄改數個Windows事件記錄追蹤(ETW)的參數,並停用超過500種服務,才執行加密檔案的工作。

駭客組織Blind Eagle透過Discord代管的PowerShell指令碼,散布木馬程式NjRAT

資安業者ThreatMon揭露駭客組織ThreatMon(亦稱APT-C-36)的攻擊行動,駭客先是透過網路釣魚或社交工程的手法,引誘使用者執行JavaScript下載器,此下載器使用ActiveXObject物件執行PowerShell命令,自即時通訊服務Discord的CDN何服器下載另一個PowerShell指令碼,並將其偽裝成PDF檔案再執行。

接著,此指令碼會在記憶體內啟動惡意的DLL檔案,繞過Windows作業系統的防惡意軟體掃描介面(AMSI)機制,最終於受害電腦執行木馬程式NjRAT,讓駭客能夠進行遠端控制。

駭客組織為了掩人耳目,不只會隱匿行蹤,甚至會誤導、假裝是他人所為。例如,資安業者Mandiant於今年1月揭露俄羅斯駭客Turla攻擊行動裡,資安業者卡巴斯基有了新的發現,並指出背後真正發動攻擊的駭客組織其實是Tomiris。

這些攻擊者主要關注於中亞的情報收集,目標往往是鎖定獨立國協(CIS)國家與外交單位,他們發現位於中東或東南亞的受害組織,其實都是獨立國協的駐外代表。這些駭客發動攻擊的方式相當多元,包含釣魚郵件、DNS挾持、漏洞利用(以ProxyLogon為主)、偷渡式下載(DoD)等,並廣泛使用不同的程式語言開發惡意程式來發動攻擊,目的很可能是為了透過難以分析的程式語言來規避偵測。

研究人員指出,他們從2021年至2023年,至少確認3起原以為是Turla發起的攻擊行動,其實是Tomiris所為。

【資安產業動態】

資安競賽「尋找資安女婕思」進入決賽,臺北科技大學、逢甲大學、中央大學、大同高中拿下分組冠軍

國家科學及技術委員會(國科會)與教育部共同指導的第3屆「GiCS尋找資安女婕思」於5月6日,在臺南沙崙資安暨智慧科技研發大樓舉行決賽,結果出爐,「資安闖天關」項目由臺北科技大學「資安小公主」隊、逢甲大學「現場所有同學」隊獲得高中職組、大專校院組第一名;「創意發想賽」則由大同高中「VYN」隊、中央大學「無心插柳柳橙資」隊得到高中職組、大專校院組的分組冠軍。

國家科學及技術委員會(國科會)與教育部共同指導的第3屆「GiCS尋找資安女婕思」於5月6日,在臺南沙崙資安暨智慧科技研發大樓舉行決賽,結果出爐,「資安闖天關」項目由臺北科技大學「資安小公主」隊、逢甲大學「現場所有同學」隊獲得高中職組、大專校院組第一名;「創意發想賽」則由大同高中「VYN」隊、中央大學「無心插柳柳橙資」隊得到高中職組、大專校院組的分組冠軍。

經過3月初賽後,各組有15個隊伍晉級決賽。而對於本次競賽的出題方向,資安闖天關決賽除主場域的CTF關卡外,另結合大樓內展品設計相關資安任務;創意發想賽的參賽同學針對初賽問題發想具創意的解決方案──本年度晉級隊伍針對演唱會搶票黃牛與系統機器人問題、ChatGPT可能產生的資安問題等,透過穿越劇表現方式展現創意。

【資安防禦措施】

臺灣高等檢察署查緝詐欺及資通犯罪督導中心揭牌,行政院長指示4大打詐面向

臺灣高等檢察署查緝詐欺及資通犯罪督導中心於5月3日舉行揭牌典禮,行政院長陳建仁致詞時表示,打擊詐騙是政府維護社會治安的重中之重,查緝詐欺及資通犯罪督導中心是政府用來電信網路詐欺犯罪的專責機關,本次揭牌儀式代表政府打擊此種犯罪進入新的里程碑。陳院長表示,政府已針對策略面、法制面、組織面、技術面等4大面向進行規畫,全力打擊詐欺犯罪。

臺灣高等檢察署查緝詐欺及資通犯罪督導中心於5月3日舉行揭牌典禮,行政院長陳建仁致詞時表示,打擊詐騙是政府維護社會治安的重中之重,查緝詐欺及資通犯罪督導中心是政府用來電信網路詐欺犯罪的專責機關,本次揭牌儀式代表政府打擊此種犯罪進入新的里程碑。陳院長表示,政府已針對策略面、法制面、組織面、技術面等4大面向進行規畫,全力打擊詐欺犯罪。

策略面的部分,將會提出「新世代打詐行動綱領1.5」強化打詐力道;法制面行政院已將「打詐5法」送請立法院審議;組織面的規畫,他們將擴大納入各地方政府、數位部、國發會,警政署及調查局都將成立北中南打詐工作站或防制中心,並透過公私協助,集合金融機構、電信及電商業者共同參與;至於技術層面,政府將設法從來源端防堵,如防杜境外竄改來電撥入境內、建立惡意簡訊攔阻機制、建立公益簡訊專用代表門號、鼓勵民間投入研發數位防詐工具、推動物流隱碼技術等。

【其他新聞】

WordPress外掛程式Advanced Custom Fields出現漏洞,百萬網站曝險

北韓駭客Kimsuky利用惡意軟體ReconShark跟蹤使用者

近期資安日報

【5月8日】 付費版ChatGPT試用流程有漏洞,使用者可透過相同電話號碼搭配特殊字元重複申請

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-03

2026-02-04

2026-02-02