大型銀行倒閉影響範圍甚廣,許多用戶擔心自己的存款會拿不出來,也會影響往來企業的資金周轉,因此受到各界高度關注。最近,美國矽谷銀行(Silicon Valley Bank,SVB)宣布倒閉,駭客隨即註冊大量網域,並隨著事態的變化發動多起網路釣魚攻擊。

除了SVB相關的攻擊行動,多家IT與OT業者近期發布了每月的軟體例行更新公告,也相當值得我們留意。微軟、Adobe、SAP、西門子、施耐德電機等廠商都在這幾天發布本月份的例行修補,值得留意的是,已有部分是出現攻擊行動的零時差漏洞,用戶應儘速安裝相關更新軟體。

論及零時差漏洞的利用攻擊,MFT檔案共享系統GoAnywhere的資安弱點再傳有組織受害!這次公告受害的組織身分,是資料安全保護業者,所幸他們沒有用戶資料外流的情況。

【攻擊與威脅】

3月10日美國矽谷銀行(Silicon Valley Bank,SVB)宣布倒閉,為全球金融體系帶來衝擊,影響不少新創公司。但雪上加霜的是,有人疑似開始針對該銀行的用戶出手。系統網路安全協會(SANS Institute)旗下的Internet Storm Center提出警告,他們發現駭客在該銀行宣布倒閉後,大肆註冊與SVB有關的網域名稱,很有可能將其用於攻擊行動。

3月10日美國矽谷銀行(Silicon Valley Bank,SVB)宣布倒閉,為全球金融體系帶來衝擊,影響不少新創公司。但雪上加霜的是,有人疑似開始針對該銀行的用戶出手。系統網路安全協會(SANS Institute)旗下的Internet Storm Center提出警告,他們發現駭客在該銀行宣布倒閉後,大肆註冊與SVB有關的網域名稱,很有可能將其用於攻擊行動。

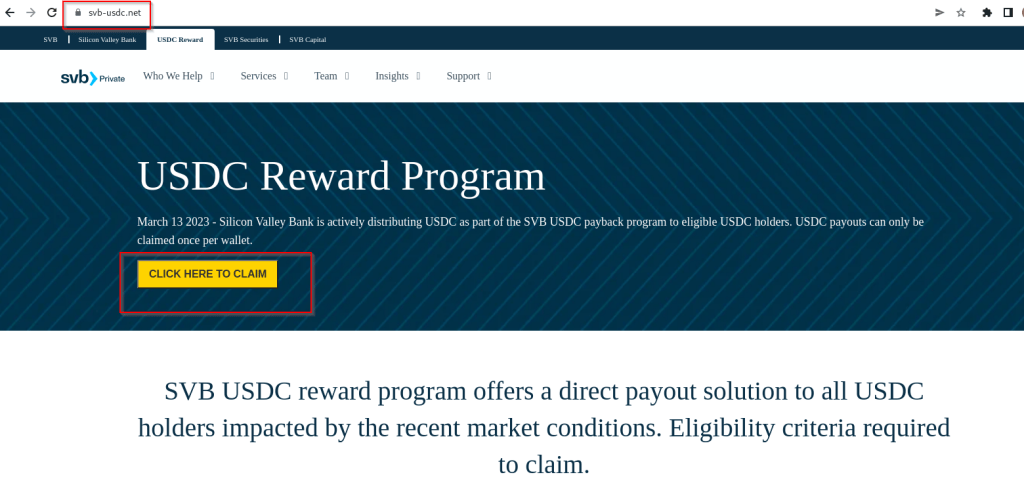

資安業者Cyble也觀察到相關攻擊行動,其中一起假借SVB的名義,聲稱要回饋穩定幣USDC(USD Coin)給用戶,然而使用者若是依照指示透過加密貨幣錢包App掃描駭客提供的QR Code,他們的加密貨幣就有可能遭到洗劫一空。

另一方面,此數位貨幣發行廠商Circle於13日發出公告,他們在SVB持有價值33億美元的USDC加密貨幣,用戶能1比1將USDC兌換成美元,但Cyble研究人員發現,有人架設冒牌Circle匯兌網站來行騙。此外,研究人員也看到駭客聲稱是創投集團,打算向受到影響的企業提供現金為由,騙取公司資料轉賣。

資料安全保護廠商Rubrik證實資料外洩,起因是遭到GoAnywhere零時差漏洞攻擊

MFT系統GoAnywhere零時差漏洞的受害組織再添一例!資料安全保護廠商Rubrik於3月14日發布公告,表示他們在「非生產用途的IT測試環境」裡,偵測到異常活動——出現利用GoAnywhere漏洞的未經授權存取行為,目前已流出一定(Limited)數量的資訊。

該公司表示,攻擊者並未橫向移動至其他系統,他們也將此系統下線,經外部資安業者進行調查,確認沒有敏感個資外洩。Rubrik也強調,客戶的資料並未受到影響。而對於攻擊者的身分,勒索軟體Clop聲稱是他們所為。

微軟的威脅情報團隊揭露駭客組織DEV-1101的網路釣魚攻擊,駭客自2022年5月,利用網釣工具包發出敵對型中間人攻擊(AiTM),該組織不只開發自己所需的工具包,也出售給其他網路罪犯使用。

這些工具包提供冒牌的微軟Office、Outlook網釣網頁,並讓攻擊者可透過Telegram機器人程式自動管理攻擊進度,此外,它們也具備圖靈驗證機制CAPTCHA,並能攔截使用者送出的Cookie,繞過微軟網站的雙因素驗證(MFA)機制。研究人員指出,這些網釣工具包日益受到網路犯罪圈歡迎,導致售價也跟著水漲船高,他們認為相關的攻擊行動只會有增無減。

針對俄羅斯的工控系統攻擊2022下半大幅增加,駭客主要鎖定內容管理系統Bitrix的漏洞下手

資安業者卡巴斯基發布了2022年下半工控系統威脅態勢的分析,並指出相關攻擊增加比例最高的是俄羅斯,其增加的來源主要是惡意指令碼和釣魚網頁。研究人員表示,他們在2022年8月至9月看到相關攻擊的行動突然飆升,原因與網站遭受大規模感染有關。

而這些網站的共通點,就是大部分透過名為Bitrix的內容管理系統(CMS)架設,攻擊者入侵的管道,則是2022年3月修補的重大漏洞CVE-2022-27228(CVSS風險評分為9.8分)。

【漏洞與修補】

3月14日微軟發布3月份例行更新(Patch Tuesday),總共修補了83個漏洞,當中有21個與權限提升有關、27個可被用於遠端執行任意程式碼(RCE)、15個會造成資訊洩露、10個可被用於偽冒、4個可導致服務遭到中斷(DoS)、2個可用於繞過安全功能。

值得留意的是,這次有2個零時差漏洞CVE-2023-23397、CVE-2023-24880,前者出現於Windows版收信軟體Outlook,攻擊者可透過特製的電子郵件,強制目標裝置傳輸Windows使用者帳號的Net-NTLMv2雜湊值,進而提升權限,CVSS風險評分為9.8分。該漏洞為烏克蘭電腦緊急應變小組(CERT-UA)通報,俄羅斯駭客組織APT28(亦稱Fancy Bear)在2022年4月至12月將其用於攻擊行動。

CVE-2023-24880則是能用於繞過Windows安全功能SmartScreen(即MoTW),CVSS風險評分為5.4分。此漏洞為Google威脅情報小組(TAG)通報,並指出勒索軟體Magniber已將其用於攻擊行動,駭客打包的MSI檔案已被下載超過10萬次,逾8成針對歐洲使用者而來。

本月SAP於3月14日發布每月例行更新,一共修補19個漏洞,其中有5個為重大等級。這些漏洞出現於商業智慧軟體Business Objects,以及應用伺服器NetWeaver Application Server for Java、NetWeaver Application Server for ABAP兩個平臺。其中,出現在Business Objects的是CVE-2023-25616與CVE-2023-25617,前者為程式碼注入漏洞,允許攻擊者存取特權帳號可用資源;後者為命令注入漏洞,攻擊者可在BI Launchpad或中央管理主控臺執行任意命令,CVSS風險評分為9.9分及9.0分。

CVE-2023-23857為資訊洩露漏洞,影響NetWeaver Application Server for Java平臺,未經授權的攻擊者可透過API資料夾開啟相關介面,CVSS風險評分為9.8分。

CVE-2023-27269、CVE-2023-27500是資料夾路徑穿越漏洞,皆存在於NetWeaver Application Server for ABAP,CVSS風險評分皆為9.6分。

3月14日,大型工控解決方案業者西門子、施耐德電機剛好都發布資安通告,提供本月份例行更新。其中,西門子發布7則公告,涵蓋92個漏洞的修補,大部分與旗下產品採用的第三方軟體有關,如:Linux核心、Busybox、OpenSSL、OpenVPN等,光是在Ruggedcom和Scalance系列的網路設備,就有65個這類漏洞,攻擊者有可能用於注入程式碼,或是發動阻斷服務(DoS)攻擊。

施耐德電機本次發布3則資安通告,修補10個漏洞,影響電力設備PowerLogic、電源管理系統EcoStruxure Power Monitoring Expert,以及IGSS SCADA系統。

Adobe修補ColdFusion零時差漏洞,並警告已出現攻擊行動

3月14日Adobe針對旗下的電商網站平臺Adobe Commerce、網站應用程式開發平臺ColdFusion、網站內容管理平臺Experience Manager,以及Creative Cloud、Illustrator、Photoshop、Dimension等視覺設計軟體發布更新程式,共修補106個漏洞。

其中最值得留意的是CVE-2023-26360,原因是已有攻擊者將其用於攻擊行動。此漏洞影響2021版與2018版ColdFusion,有可能導致任意程式碼執行、任意檔案系統讀取、記憶體洩漏,CVSS風險評分為8.6分。

3月8日思科發布資安通告,針對旗下的ASR 9000系列企業級路由器發布更新,修補高風險漏洞CVE-2023-20049,此漏洞出現於網路設備作業系統IOS XR,影響名為雙向轉發偵測(Bidirectional Forwarding Detection,BFD)網路協定的硬體卸載功能,攻擊者一旦利用漏洞,就有可能在未經身分驗證的情況下遠端發動攻擊,CVSS風險評分為8.6分。

該公司指出,此漏洞影響ASR 9902、ASR 9903兩款型號,以及安裝Lightspeed或Lightspeed-Plus線卡模組的ASR 9000系列機種,若是IT人員無法安裝相關更新程式,也可以停用BFD硬體卸載功能因應。

【其他資安新聞】

柬埔寨總理韓森傳出Telegram帳號被盜,指控攻擊IP位址來自臺灣,刑事警察局表示很可能是被當作VPN跳板

洛杉磯市房屋管理局1月發生勒索軟體攻擊事故,證實民眾資料外洩

小心!Chrome擴充套件借用ChatGPT名義來竊取臉書帳號

醫療設備大廠Zoll Medical資料外洩,影響100萬人

近期資安日報

【3月14日】 惡意Chrome擴充套件假借ChatGPT的名義,竊取臉書廣告帳號

【3月13日】 資安業者Acronis傳出資料外洩、歐美媒體與科技業者的資安人員遭到北韓駭客UNC2970鎖定

【3月10日】 SonicWall的SSL VPN設備遭到中國駭客鎖定、Oracle Weblogic Server被用於挖礦

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02