隨著遠距辦公成為常態,針對Foritnet、Pulse Secure等廠牌的SSL VPN設備而來的攻擊行動不時出現。最近有資安業者發現鎖定SonicWall旗下SSL VPN設備而來的惡意軟體攻擊,其目的就是要竊取連線的使用者帳密資料。

鎖定Oracle Weblogic Server的攻擊行動也相當值得留意,有駭客組織專門將這種伺服器拿來挖礦,根據提供惡意程式的賣家指出,他們已納入數種迴避Windows系統內建惡意軟體偵測的機制,並提供進階功能讓買家選用。但特別的是,Oracle Weblogic Server可架設於Windows、Linux主機,但駭客專門鎖定前者,顯示這起攻擊行動可能有高度針對性。

中國遠端桌面軟體的漏洞又再度被用於攻擊行動!這次是用於部署惡意軟體PlugX,在此之前,已有駭客用於散布滲透測試工具、木馬程式,以及挖礦軟體。

【攻擊與威脅】

資安業者Mandiant揭露針對SonicWall的SSL VPN系統Secure Mobile Access(SMA)而來的攻擊行動,中國駭客組織UNC4540在這些設備植入惡意軟體,目的很有可能是竊取經由雜湊處理的使用者帳密資料。

研究人員指出,駭客運用的惡意軟體,由名為TinyShell的後門程式、偽裝成防火牆組態設定程式的ELF可執行檔,以及數個bash指令碼組成。

值得留意的是,駭客為了讓惡意程式能持續在受害的SMA設備上運作,不只採用了備援機制,甚至竄改韌體植入後門root使用者帳號,並且每10秒偵測韌體是否遭到覆寫的情況。研究人員推測,相關的攻擊行動很可能從2021年就開始。

部分Oracle Weblogic Server遭到挖礦軟體ScrubCrypt鎖定

資安業者Fortinet揭露針對Windows版Oracle Weblogic Server而來的攻擊行動,駭客組織8220於今年1月至2月,透過名為ScrubCrypt的惡意軟體進行挖礦。

資安業者Fortinet揭露針對Windows版Oracle Weblogic Server而來的攻擊行動,駭客組織8220於今年1月至2月,透過名為ScrubCrypt的惡意軟體進行挖礦。

研究人員提及,提供相關工具的賣家標榜,ScrubCrypt能規避防毒軟體Microsoft Defender偵測,並可躲避Windows作業系統的使用者帳戶控制(UAC)、反惡意軟體掃描介面(AMSI)、Windows事件記錄追蹤(ETW)等防護措施。

遠端桌面軟體的漏洞也成為駭客入侵受害電腦的管道,例如,資安業者AhnLab揭露近期散布惡意軟體PlugX的攻擊行動,駭客利用中國遠端桌面軟體Sunlogin、Awesun的遠端任意程式碼執行(RCE)漏洞,進而在受害電腦部署PlugX。

這些攻擊者透過PowerShell下載資安業者ESET開發的HTTP Server Service應用程式(esetservice.exe),以及程式庫http_dll.dll,然後透過DLL側載的方式,於記憶體內執行PlugX。

勒索軟體IceFire鎖定IBM檔案共享系統下手,加密Linux主機

資安業者SentinelOne揭露近期勒索軟體IceFire的攻擊行動,駭客從2月中旬開始,破壞全球數家多媒體與娛樂組織的內部網路環境,一旦成功入侵,這些駭客就加密Linux伺服器的檔案,並留下勒索訊息。

研究人員指出,有別於Windows版勒索軟體透過釣魚郵件散布,駭客入侵Linux主機的管道,是利用IBM檔案共享系統Aspera Faspex的反序列化漏洞CVE-2022-47986(CVSS風險評分為9.8分)。值得留意的是,有別於許多Linux版勒索軟體專門針對VMware虛擬化平臺ESXi而來,IceFire的目標則是擴及各式Linux主機。

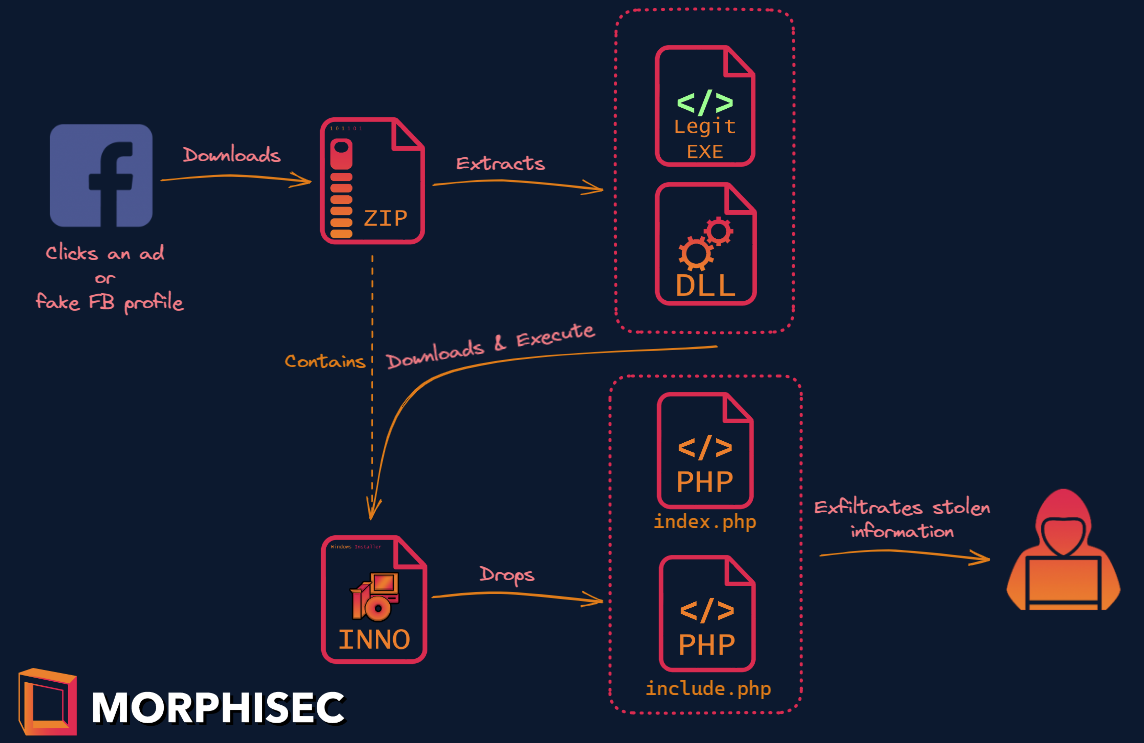

資安業者Morphisec自2022年11月,追蹤名為SYS01 Stealer的竊密軟體攻擊行動。駭客主要的攻擊目標,是政府基礎設施與製造業,其他產業也有組織受害。他們利用Google廣告與虛構的臉書個資,假借宣傳遊戲、色情內容、破解軟體等名義,來針對企業的臉書帳號管理者下手,引誘目標下載惡意軟體,目的是竊取敏感的企業臉書帳號資料。

資安業者Morphisec自2022年11月,追蹤名為SYS01 Stealer的竊密軟體攻擊行動。駭客主要的攻擊目標,是政府基礎設施與製造業,其他產業也有組織受害。他們利用Google廣告與虛構的臉書個資,假借宣傳遊戲、色情內容、破解軟體等名義,來針對企業的臉書帳號管理者下手,引誘目標下載惡意軟體,目的是竊取敏感的企業臉書帳號資料。

研究人員推測此攻擊行動從5月出現,駭客先是引誘受害者點選特定臉書帳號個資或廣告當中的URL,下載帶有惡意程式的ZIP檔案,一旦受害者執行其中以Inno-Setup封裝的安裝程式,此檔案就會投放惡意的PHP指令碼(竊密軟體)。

駭客在指令碼使用多種方式進行編碼,而使得相關分析與偵測變得更加困難,再者,駭客不只利用PHP指令碼,他們也看到利用DLL程式庫側載、Rust或Python執行檔的方式,在受害電腦植入SYS01 Stealer。

資安業者Palo Alto Networks揭露發生於2022年底的惡意軟體LokiBot攻擊行動,駭客先是透過釣魚郵件挾帶附件ZIP壓縮檔,其內容是含有LokiBot的ISO映像檔,並於12月29日至31日達到高峰。

研究人員指出,LokiBot具備竊取各式軟體帳密的能力,涵蓋多種瀏覽器、FTP及SSH用戶端程式、備份軟體、收信軟體、密碼管理工具,以及Windows帳號等,一旦收信人打開ISO裡偽裝成Office文件的LokiBot,該惡意程式就會透過處理程序挖空(Process Hollowing)手法,注入aspnet_compiler.exe執行。

為了持續在受害電腦運作,此惡意程式會呼叫特定的API,將本身複製到應用程式組態資料夾(%APPDATA%),並寫入一組機碼。至於駭客散布此惡意軟體的目的,研究人員認為與商業郵件詐騙(BEC)有著密切關係。

根據資安新聞網站Bleeping Computer報導,美國電信業者AT&T通知行動網路用戶個資外洩,人數約9百萬名,原因是他們合作的市場行銷業者在1月份遭駭所致。

這些資料是用戶專屬的網路資訊(CNPI),包含了無線網路的線路數量,以及採用的網路速率,但不含信用卡資料、社會安全碼(SSN)、密碼,以及其他個資;此外,也有少部分使用者的資費方案流出的情況。該公司表示,他們自身的系統並未遭駭。

日本音響器材業者鐵三角(Audio-Technica)發出公告,表示他們的內部網路在2月25日凌晨發生故障,對此,該公司決定暫停電商網站、電話、傳真、電子郵件等服務。到了3月7日,該公司表示在排除故障的過程中,發現是勒索軟體入侵所致,研判有部分公司內部資料可能遭竊,並恢復電話相關服務。

而對於遭到洩露的資料範圍,鐵三角表示需要數個星期才能確認、處理,以及恢復,但因為他們將電商網站的付款系統外包,客戶的信用卡資料並未受到波及。

【漏洞與修補】

Jenkins伺服器漏洞CorePlague有可能被攻擊者遠端執行任意程式碼

資安業者Aqua Security揭露CI/CD系統Jenkins存在嚴重漏洞CVE-2023-27898、CVE-2023-27905,他們將其命名為CorePlague,這些漏洞一旦遭到利用,攻擊者可在未經身分驗證的情況下,於Jenkins伺服器執行任意程式碼,甚至有可能完全掌控整個伺服器。

這些漏洞存在於Jenkins伺服器與Update Center元件,研究人員指出,由於漏洞存在Jenkins伺服器與Update Center元件,因此,就算攻擊者無法直接存取Jenkins伺服器,上述漏洞還是有機會被利用。

上述漏洞與跨網站指令碼(XSS)有關,攻擊者可利用惡意Jenkins外掛程式觸發,將其上傳至Update Center,一旦IT人員執行Available Plugin Manager元件,上述的跨網站指令碼弱點就會觸發,攻擊者就能利用名為 Script Console的API執行任意程式碼。開發團隊於1月24日獲報後,已發布修補程式。

【其他資安新聞】

明尼阿波利斯校區傳出遭到勒索軟體Medusa攻擊,駭客索討百萬美元換取刪除資料

近期資安日報

【3月9日】 惡意軟體QBot以微軟OneNote檔案散播攻擊的態勢升溫、Fortinet防火牆與網頁安全閘道存在重大漏洞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02