研究人員在9月底揭露Exchange重大漏洞ProxyNotShell,如今很可能變成駭客攻擊雲端業者代管的Exchange郵件伺服器管道!雲端服務業者Rackspace證實代管的Exchange本月2日因資安事故而中斷運作,有研究人員認為有可能是Exchange曝露上述漏洞而被鎖定。

我們過往報導廠商用於簽章軟體的憑證遭到濫用,大多發生在電腦的惡意軟體,但如今也有手機惡意軟體盜用類似的簽章──三星、LG、聯發科等廠商用於簽章安卓ROM映像檔的憑證,傳出遭到濫用的情況。

三菱電機的工控設備被發現多項弱點,存在於可程式化邏輯控制器(PLC),原因是帳密保護不足。情況嚴重使得美國CISA發出警告,而修補程式尚在製作當中。

【攻擊與威脅】

雲端服務業者Rackspace代管的數千臺Exchange伺服器中斷運作,起因疑為重大漏洞ProxyNotShell

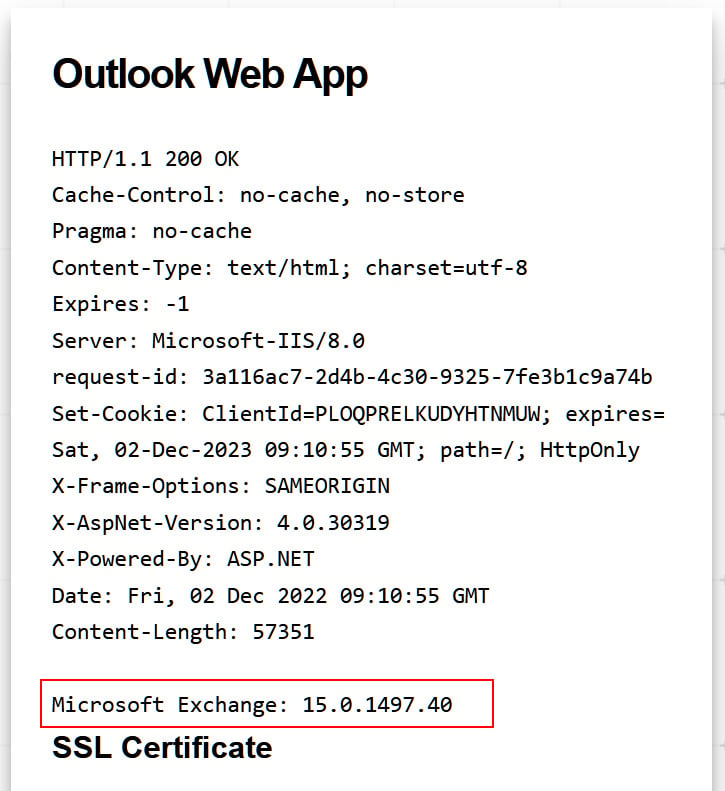

12月2日,雲端服務業者Rackspace傳出他們代管的Exchange伺服器環境出現問題,導致使用者在存取網頁郵件介面OWA、將郵件同步至收信軟體時會出現錯誤,或是一直要求使用者重新輸入密碼的現象。事隔1天,該公司證實是遭到網路攻擊,導致他們決定暫時切換代管的Exchange環境,並提供用戶臨時的Microsoft 365授權。

12月2日,雲端服務業者Rackspace傳出他們代管的Exchange伺服器環境出現問題,導致使用者在存取網頁郵件介面OWA、將郵件同步至收信軟體時會出現錯誤,或是一直要求使用者重新輸入密碼的現象。事隔1天,該公司證實是遭到網路攻擊,導致他們決定暫時切換代管的Exchange環境,並提供用戶臨時的Microsoft 365授權。

而對於這起攻擊事件發生的原因,資安研究員Kevin Beaumont認為,很有可能是Rackspace所採用的Exchange系統較舊,存在重大漏洞ProxyNotShell而被盯上,駭客對其發動相關攻擊。

三星、LG、聯發科供安卓設備使用的憑證遭惡意程式濫用

根據資安新聞網站Bleeping Computer的報導,Google旗下的安卓資安研究團隊發現,有OEM廠商用於對ROM映像檔進行簽章的憑證遭到濫用,駭客將其用於簽署惡意軟體,使得這些惡意程式也能存取高權限使用者android.uid.system,進而存取安卓裝置的系統權限。

該新聞網站依據研究人員公布的資料進行調查,三星、LG、聯發科、Revoview等廠商的憑證被用於簽署上述惡意軟體,但仍有部分簽章無法識別其署名者的身分。這些濫用合法簽章的惡意程式包含了竊密軟體、HiddenAd木馬程式,以及惡意程式下載工具等。

美國針對勒索軟體Cuba攻擊發布警告

美國聯邦調查局(FBI)與網路安全及基礎設施安全局(CISA)於12月1日聯手,針對勒索軟體Cuba的攻擊行動發布資安通告,表示該駭客組織已危害全球逾百個組織,並勒索1.45億美元,其中至少得手6千萬美元。

FBI與CISA指出,駭客入侵的管道,很可能利用Windows通用記錄檔案系統(CLFS)漏洞CVE-2022-24521,以及Netlogon漏洞CVE-2020-1472,或是外洩的帳密、遠端桌面協定(RDP)、網釣攻擊等,一旦成功進入目標組織的內部網路環境,就透過惡意程式載入工具Hancitor散布勒索軟體。

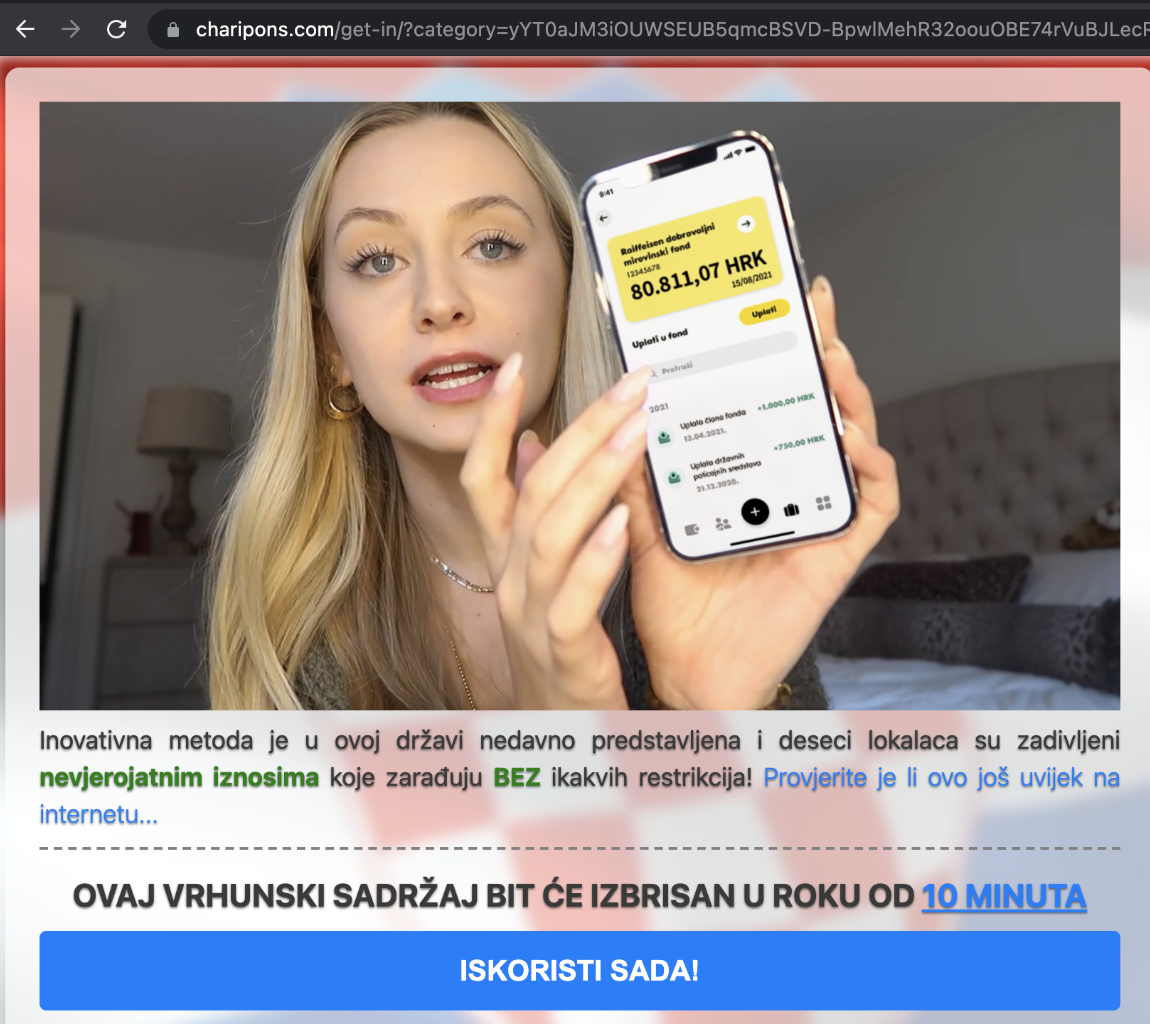

駭客組織CashRewindo濫用註冊多年的網域名稱架設詐騙網站,規避資安防護系統偵測

資安業者Confiant揭露駭客組織CashRewindo的攻擊行動,這些駭客在惡意廣告注入JavaScript指令碼,將瀏覽網站的使用者導向釣魚網站,或是對其電腦部署惡意軟體,攻擊目標遍及歐洲、北美、南美、亞洲,以及非洲,且使用攻擊目標熟悉的語言來降低戒心。

資安業者Confiant揭露駭客組織CashRewindo的攻擊行動,這些駭客在惡意廣告注入JavaScript指令碼,將瀏覽網站的使用者導向釣魚網站,或是對其電腦部署惡意軟體,攻擊目標遍及歐洲、北美、南美、亞洲,以及非洲,且使用攻擊目標熟悉的語言來降低戒心。

有別於許多網釣攻擊,此次駭客使用的網域名稱至少已註冊2年以上,研究人員發現的487個網域名稱裡,最早註冊的一批是在2008年申請,直到今年才拿出來使用,許多資安系統可能因為其沒有不良信譽,將其視為無害而放行。

【漏洞與修補】

三菱電機PLC設備出現帳密保護不足的弱點

資安業者Nozomi Networks揭露三菱電機可程式化邏輯控制器(PLC)的弱點CVE-2022-29831、CVE-2022-29832、CVE-2022-29833。這些弱點存在於其工作站電腦所使用的軟體GX Works3,此為Melsec iQ-R與iQ-F系列專用的控制系統。其中,CVE-2022-29831為寫死密碼弱點,CVE-2022-29832為透過明碼儲存記憶體的敏感資訊,CVE-2022-29833則為登入帳密的保護不足。

研究人員表示,研究人員表示,攻擊者只要取得的GX Works3相關組態檔案,就有可能利用相關弱點,甚至串連上述3個弱點,進而取得指令(primitive),駭入該系統的安全CPU模組,擾亂工控環境的製造流程。美國網路安全暨基礎架構安全局(CISA)將這些弱點的CVSS風險層級列為9.1分,但目前沒有修補程式。

Linux的Snapd競爭條件漏洞有可能與舊漏洞串連,讓攻擊者取得root權限

資安業者Qualys揭露Linux高風險漏洞CVE-2022-3328,此漏洞存在於snap-confine模組,為Snap競爭條件(Race Condition)漏洞,一旦遭利用,有可能讓攻擊者得已提升本機權限,或執行任意程式碼。研究人員表示,攻擊者若是將其與另外兩個存在於Multipathd元件的身分驗證繞過漏洞「Leeloo Multipath」串連,就有可能取得目標主機的root權限。

由於snap-confine是Ubuntu預設安裝的模組,所有採用該版本Linux作業系統的電腦都可能曝險,研究人員呼籲管理者應儘速安裝相關修補程式。

Intel的資料中心管理主控臺存在身分驗證漏洞

資安業者RCE Security揭露Intel資料中心管理主控臺(DCM)的漏洞CVE-2022-33942,CVSS風險層級為8.8分,一旦遭到利用,攻擊者可在沒有通過身分驗證的情況下,藉由欺騙Kerberos和LDAP的手法,繞過DCM的身分驗證流程而得到特殊權限。Intel獲報後發布DCM 5.0版予以修補,並破例頒發1萬美元給研究人員。

【資安產業動態】

SEMI半導體資安風險評級服務正式上線

12月5日,SEMI國際半導體產業協會宣布提供資安風險評級服務SEMI Semiconductor Cyber Security Risk Rating Service,是SEMI Taiwan半導體資安委員會發布晶圓設備資安標準SEMI E187之後,與台積電等半導體產業夥伴聯手推動的服務,以零信任為最高資安防禦指導原則,目的是在提供客觀的驗證方法,確保企業邁向智慧製造時,能夠讓網路防衛能力達到適當安全水平。此項服務是SEMI參考台積電的經驗,引進第三方風險評分和風險態勢的服務,並提供補救指南和修補結果的快速驗證。

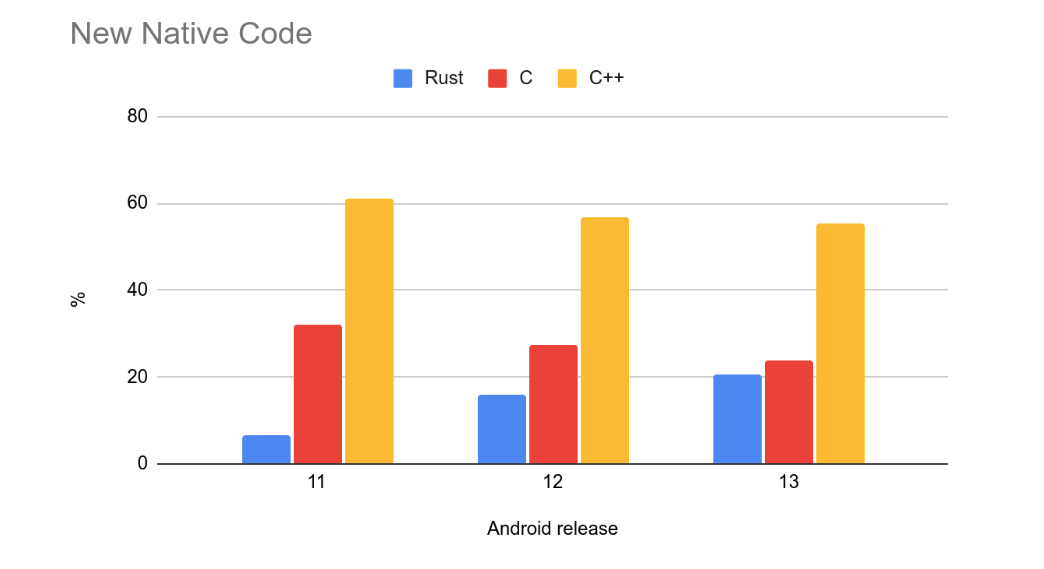

為強化記憶體安全,Android 13有更多元件改用Rust開發

Google自Android 12開始支援Rust程式語言,並在其開源專案AOSP推動Rust的使用,如今該公司指出,Android 13約有21%為新增的程式碼是以Rust開發,包含Keystore2、UWB堆疊、DNS-over-HTTP3、Android虛擬化框架等元件,總共約有150萬行程式碼。執行上述開發策略之後,Android作業系統漏洞大幅減少,例如,2019年存在223個漏洞,到了2022年下降至85個。再者,由於Linux 6.1開始支援Rust,採用此核心為基礎的Android作業系統,也能從核心驅動程式導入記憶體安全。

Google自Android 12開始支援Rust程式語言,並在其開源專案AOSP推動Rust的使用,如今該公司指出,Android 13約有21%為新增的程式碼是以Rust開發,包含Keystore2、UWB堆疊、DNS-over-HTTP3、Android虛擬化框架等元件,總共約有150萬行程式碼。執行上述開發策略之後,Android作業系統漏洞大幅減少,例如,2019年存在223個漏洞,到了2022年下降至85個。再者,由於Linux 6.1開始支援Rust,採用此核心為基礎的Android作業系統,也能從核心驅動程式導入記憶體安全。

Global Platform在臺推動物聯網安全SESIP標準

隨著物聯網設備符合資安標準,成為國際間一大趨勢,建構國內晶片供應鏈安全檢測認驗證生態系,也成為臺灣政府與產業看重的方向,除了關注安全評估共同準則(Common Criteria,CC),致力於晶片與物網網安全推動的國際組織Global Platform,11月30日在臺舉辦了一場演討會,希望讓更多國內產業能認識到,近年興起的SESIP物聯網平臺安全評估標準,而這項標準的一大特點,是簡化了CC的作業,並能夠高度與其他資安標準對應,特別的是,Global Platform也與國內財團法人資訊工業策進會簽署MOU,將共同促進與加強在晶片與IoT安全方面的合作。而目前在Global Platform的成員中,已包含蘋果、Arm、AT&T、Cisco、萬事達卡、NXP、義法半導體、高通、VISA與華邦電等100多家業者。

【其他資安新聞】

近期資安日報

【2022年12月2日】 Redis伺服器漏洞遭到惡意軟體Redigo鎖定、刑事局破獲投資詐騙簡訊嫌犯

【2022年12月1日】 駭客組織Lilac Wolverine發動大規模禮物卡攻擊、中國駭客利用USB裝置攻擊菲律賓組織

【2022年11月30日】 駭客透過抖音短片散布竊密程式WASP、未修補已知漏洞的Fortinet資安設備網址清單遭到兜售

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10