本周最受關注的資安新聞,包括勒索軟體DeadBolt攻擊活動,最近危害加劇,近期受害設備最多是美國、德國與義大利,而臺灣數量為第4多;鎖定PyPI套件開發者的網釣攻擊,最近又傳出這樣的消息;近一年來許多勒索軟體在技術手法上,採部分加密、間歇式加密的情形增加,有資安業者分析此現象並認為可能會有更多勒索軟體仿效。此外,月前思科公布5月遭遇駭侵事件,當時勒索軟體駭客組織閰羅王(Yanluowang)聲稱是他們所為,如今思科確認該組織最近洩漏的資料,是當時從公司網路所竊取。

在漏洞修補上,微軟本月修補63個漏洞,並特別提醒有三個漏洞最值得留意,首先是CVE-2022-37969漏洞,已有攻擊行動鎖定這個零時差漏洞,此前亦有多家資安業者通報微軟,另兩個一是涉及TCP/IP的CVE-2022-34718漏洞,一是涉及IKE的CVE-2022-34721漏洞,特別的是,我們注意到,微軟本月修補的這68個漏洞,其平均CVSS風險評分,高達7.76分,是至少近3年來所未見的高平均分,而近13個月的平均分為7.19。

另外,有兩個WordPress外掛程式,存在零時差漏洞並且都已有攻擊行動,其中WPGateway的零時差漏洞CVE-2022-3180,先前開發者尚未修補,用戶需注意開發者的修補動向及暫時停用,而BackupBuddy的漏洞CVE-2022-31474已獲得修補,用戶須盡速更新。6月揭露的Mitel MiVoice網路電話系統重大漏洞CVE-2022-29499,最近又一起利用事件。

在產業動態上,國際中最近受注目的是,歐盟網路韌性法案草案Cyber Resilience Act提出,針對聯網的硬體產品與軟體,納入管理範圍,要求引入網路安全,否則將對製造商、代理商、經銷商開罰,或禁止產品出口到歐盟;在國內方面,有兩大議題受關注,分別是半導體產線資安標準,以及營業秘密保護。

由臺灣主導的半導體產線設備資安標準規範SEMI E187,如今邁向廠商實作導入階段,參考實務指引近期也將釋出,待建立合規示範案例,將會更容易促進擴大設備廠商合規;臺灣的營業秘密侵害案件時有所聞,只是,諸多企業對營業秘密認知與保護現況,還是令人擔憂,為幫助更多企業做好營密秘密保護,最近我們看到,經濟部智慧財產局發布《營業秘密保護實務教戰手冊3.0》,甚至台積電也對於供應鏈策略夥伴,不僅是分享營業秘密管理,甚至是要擴大推廣更多供應夥伴,也建立營業秘密註冊制度與系統,甚至鼓勵不同產業也要及早行動。

本週重大資安新聞

.jpg)

【攻擊與威脅】

勒索軟體DeadBolt攻擊行動兩個月爆增近7倍,臺灣受害設備數量全球排行第4

主要鎖定威聯通NAS的勒索軟體Deadbolt,大規模的攻擊行動今年已出現數起,但相關威脅到了9月初有急劇惡化的現象。

主要鎖定威聯通NAS的勒索軟體Deadbolt,大規模的攻擊行動今年已出現數起,但相關威脅到了9月初有急劇惡化的現象。

根據資安業者Censys的觀察,在6月27日有2,459臺設備遭到感染,到了7月10日一舉增加至3,214臺,於7月13日更突破7千大關。但值得留意的是自9月2日開始,針對CVE-2022-27593的零時差漏洞攻擊出現,遭到感染的設備數量首度破萬,達到13,802臺,3日、4日更增加到了18,725臺、19,029臺的高峰。換言之,經過兩個多月,DeadBolt感染設備數量增加了約674%。

而從受害設備的地區分布來看,美國最多,其次是德國與義大利,臺灣設備的數量為第4多。

中國駭客鎖定亞洲政府,以舊版合法軟體元件從事網路間諜行動

資安業者賽門鐵克指出,與惡意程式ShadowPad有關的中國駭客組織,自2021年初開始對許多亞洲國家的政府組織下手,範圍涵蓋總統辦公室、與金融有關的政府機關、政府持有的航空業者與國防業者,以及國有電信業者、IT業者、媒體等。

在攻擊過程中,駭客不僅擅長寄生攻擊(LoL),透過DLL側載(DLL Side-loading)的手法執行惡意程式,他們往往還會選擇使用舊版的防毒軟體、圖像處理軟體、網頁瀏覽器來發動攻擊,研究人員在部分攻擊事故裡,看到駭客甚至濫用Windows XP的系統檔案。

但為何這些駭客偏好濫用舊版軟體來側載惡意程式?原因是現行大部分應用程式具備防堵這類攻擊的緩解措施,使用舊版軟體可增加成功載入惡意程式的機會。

北約文件流入暗網,起因是葡萄牙軍方遭網路攻擊

根據葡萄牙新聞網站Diario de Noticias的報導,該國的武裝部隊參謀總部(EMGFA)遭到網路攻擊,導致與北大西洋公約組織(NATO)有關的文件外洩,葡萄牙國家安全辦公室(GNS)、國家網路安全中心派出專案小組進行調查。

不願具名的知情人士透露,外洩資料的內容極為嚴重(extreme gravity),將導致葡萄牙在北約組織的信譽出現危機。針對這起網路攻擊,知情人士表示,此為長期且無法偵測的攻擊行動,駭客透過程式化的機器人(Bot)來偵測特定類型的文件,並在作案的多個階段後清除跡證。由於EMGFA將相關資料存放於隔離網路的電腦,初步調查的結果出爐,這些機密疑似透過不安全的管道流出,很有可能是EMGFA違反了相關管理規範所致。

這起事故被發現的原因,是美國威脅情報員發現有人在暗網兜售EMGFA的資料,透過駐里斯本大使館通報葡萄牙政府才曝光。在上述新聞網站報導此事後,在野黨要求政府做出說明,但在截稿之前,葡萄牙當局尚未發表聲明。

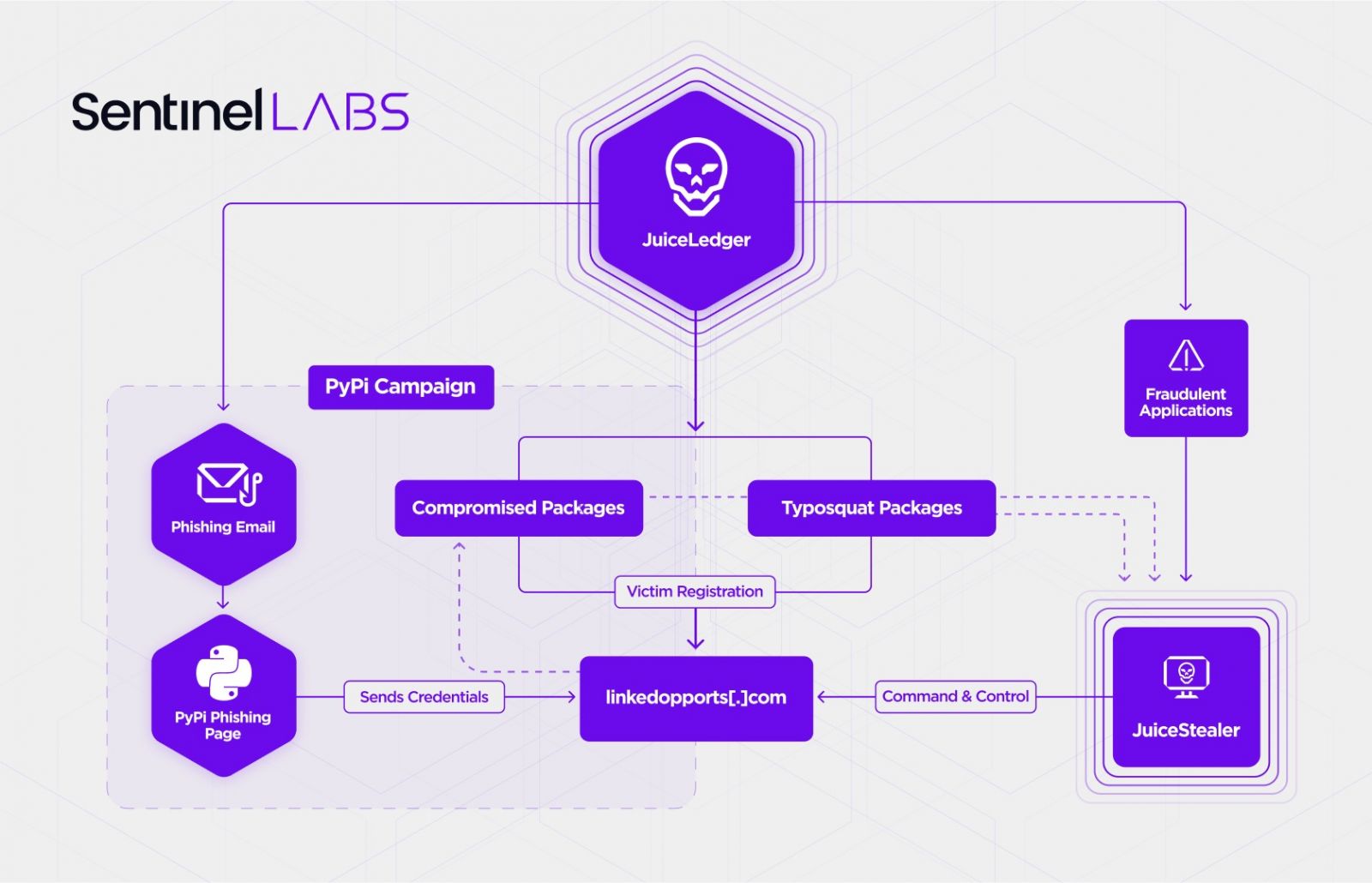

駭客鎖定PyPI套件開發者發動網釣攻擊,意圖在套件用戶電腦植入竊密軟體JuiceStealer

資安業者SentinelOne與Checkmarx聯手,調查駭客組織JuiceLedger的攻擊行動,該組織自今年初,開始以冒牌的Python安裝程式散布竊密軟體JuiceStealer,但從8月開始,這些駭客改變了手法,他們鎖定PyPI套件的開發者發動網釣攻擊,研究人員確認至少有兩個熱門套件(下載次數皆超過70萬次)被植入惡意軟體JuiceStealer,並研判可能有數百個套件受到誤植域名(Typosquatting)攻擊。

資安業者SentinelOne與Checkmarx聯手,調查駭客組織JuiceLedger的攻擊行動,該組織自今年初,開始以冒牌的Python安裝程式散布竊密軟體JuiceStealer,但從8月開始,這些駭客改變了手法,他們鎖定PyPI套件的開發者發動網釣攻擊,研究人員確認至少有兩個熱門套件(下載次數皆超過70萬次)被植入惡意軟體JuiceStealer,並研判可能有數百個套件受到誤植域名(Typosquatting)攻擊。

PyPI獲報後積極清查可能遭到惡意軟體入侵的套件,並呼籲套件維護者使用雙因素驗證。

惡意軟體Bumblebee透過後期滲透工具PowerSploit,埋藏在受害電腦記憶體內運作

駭客利用惡意軟體Bumblebee在受害電腦下載其他的作案工具,頻頻傳出相關事故,但這個惡意軟體的行蹤如今變得更加隱蔽,而使得資安系統可能更難以察覺其蹤跡。

資安業者Cyble針對近期出現的Bumblebee進行分析,發現駭客先是發送帶有VHD虛擬磁碟檔案的垃圾郵件,對受害者進行網路釣魚攻擊,此VHD檔案的內容包含了Quote.lnk與imagedata.ps1,一旦受害者執行了LNK檔案,就會觸發後者的PowerShell指令碼,並於背景執行,然後解密另一個指令碼,最終透過後期滲透工具PowerSploit,將DLL程式庫載入PowerShell處理程序的方法來執行Bumblebee。

研究人員指出,駭客利用PowerSploit的做法,使得Bumblebee完全在記憶體內執行,不會在硬碟留下任何痕跡,而能大幅減少被防毒軟體發現的機會。

WordPress外掛程式WPGateway零時差漏洞已被用於攻擊

資安業者Wordfence指出,自9月8日有人利用WordPress外掛程式WPGateway的零時差漏洞CVE-2022-3180發動攻擊,此漏洞的CVSS風險層級高達9.8分,且駭客已經藉此接管部分網站。由於此外掛程式尚未獲得修補,研究人員並未進一步透露細節,該公司呼籲網站管理者應儘速依照指示,檢查網站是否遭到入侵,並在開發者尚未提供修補程式之前停止使用WPGateway。

電商網站整合業者Fishpig遭駭,用戶網站恐被植入惡意軟體

駭客鎖定軟體服務業者下手,對該業者的客戶發動供應鏈攻擊,這樣的情況最近幾個月似乎越來越頻繁。例如,資安業者Sansec發現,專門為WordPress網站整合電子商務元件Magento的Fishpig遭到入侵,駭客控制了該公司的伺服器,並在FishPig Magento Security Suite、FishPig WordPress Multisite兩項軟體裡,植入惡意程式Rekoobe,而使得導入上述軟體的網站可能會感染惡意軟體。

Fishpig也證實此事,並提供緩解措施,呼籲用戶重新下載、安裝相關軟體套件,來清除可能遭到竄改的元件。

電腦版Teams應用程式以明文儲存用戶身分驗證資料,恐讓攻擊者盜用帳戶

資安業者Vectra發現,微軟協作平臺Teams的電腦版應用程式存在嚴重漏洞,一旦遭到利用,攻擊者可存取使用者通過身分驗證的Token,而能在無須通過雙因素驗證的情況下掌控受害者的微軟帳號,Windows、macOS、Linux版的應用程式都存在相關風險。

研究人員指出,這項漏洞與Teams透過應用程式框架Electron開發有關,此框架的預設組態並未啟用加密機制,也沒有對應用程式運用的資料夾提供保護措施,研究人員在觀察Teams刪除用戶帳號的過程,找到帶有明文資料的LDB檔案,從而發現上述漏洞。

微軟獲報後進一步了解情況,認為此漏洞的嚴重程度尚未達到需要立即處理的情況,而暫時沒有打算修補。對此,研究人員呼籲,用戶最好改用瀏覽器執行網頁版Teams來避免相關風險。

知名旅遊業者KKday前經理涉嫌竊密供新東家運用,遭檢調約談

法務部調查局於9月8日指出,有知名旅遊業者利用競爭對手的離職員工,收集此競爭業者的內部資訊與系統漏洞,並進行商業滲透及竊取營業秘密,來奪取競爭優勢。根據中央社的報導,這起事故是旅遊業者KKday進行內部資安稽核時發現,有不明人士非法登入,竊取合作廠商名單、商品明細、客戶流量分析等商業機密資料,進而向調查局資安工作站提出檢舉。經調查局與KKday清查內部系統連線記錄後發現,一名陳姓前經理在離職後,竊取相關帳密資料提供給新東家Klook使用,目的是存取相關營業秘密資料,檢方複訊後,諭令陳姓嫌犯以30萬元交保,全案朝向刑法妨害電腦使用罪及洩漏工商秘密罪偵辦。

為規避偵測,駭客近一年來改以間歇式手法加密受害電腦檔案

勒索軟體駭客為了避免遭到資安系統的攔截,他們不約而同地調整了加密檔案的策略。資安業者SentinelOne表示,勒索軟體LockFile自2021年中開始導入間歇式加密手法(Intermittent Encryption),每隔16個位元組執行一次檔案加密,而能更快完成加密流程,且得以躲過資安系統根據I/O讀寫的偵測機制。如今類似的手法也被BlackCat(Alphv)、Black Basta、Agenda、Play、Qyick等勒索軟體採用,並在地下論壇標榜相關功能來吸引買家。研究人員認為,這種新型態的加密檔案手法將會被更多駭客採用。

希臘納稅人遭到鎖定,駭客以退稅為由騙取網路銀行帳密

有駭客組織會鎖定美國每年的報稅季來發動攻擊,但類似的攻擊行動也出現在其他國家。資安業者Cyble揭露假借退稅名義的網路攻擊行動,駭客打造了假的希臘國稅局網站,來竊取民眾的銀行帳戶資料。駭客宣稱國稅局要退稅,但因為無法確認退款的銀行帳號資料,要求民眾提供,一旦民眾照做,將會被帶到假的網路銀行登入網頁,而這些網頁將會側錄使用者輸入的內容。研究人員表示,使用者只要輸入相關內容,無論是否送出資料,就有可能導致銀行帳戶遭到洗劫。

有駭客組織會鎖定美國每年的報稅季來發動攻擊,但類似的攻擊行動也出現在其他國家。資安業者Cyble揭露假借退稅名義的網路攻擊行動,駭客打造了假的希臘國稅局網站,來竊取民眾的銀行帳戶資料。駭客宣稱國稅局要退稅,但因為無法確認退款的銀行帳號資料,要求民眾提供,一旦民眾照做,將會被帶到假的網路銀行登入網頁,而這些網頁將會側錄使用者輸入的內容。研究人員表示,使用者只要輸入相關內容,無論是否送出資料,就有可能導致銀行帳戶遭到洗劫。

思科證實勒索軟體駭客閰羅王竊得內部資料並外洩

思科遭到勒索軟體駭客組織閰羅王(Yanluowang)入侵事故有新發展,9月11日,該公司表示駭客已將竊得的資料發布到暗網,但強調這些外洩的檔案不會對業務造成影響。

而對於思科的說法,駭客似乎不以為然──他們向資安新聞網站Bleeping Computer表示,該組織總共竊得了55 GB資料,內有數千個檔案,包含了機密文件、產品設計圖,以及原始碼。但針對駭客宣稱取得的資料內容,思科予以否認。

駭客透過RPC呼叫的方式執行PsExec,可由135埠攻入,企業需調整網路埠防護政策加以控管

企業的IT人員所使用的遠端管理工具PsExec,也可能成為駭客利用的對象,用來執行、散播惡意程式,但現在有研究人員揭露新的攻擊手法,而讓組織更加難以防範相關威脅。

資安業者Pentera藉由以Python打造的網路通訊套件Impacket,讓原本主要使用445網路連接埠執行的PsExec,完全改以135埠執行,從而突破許多IT人員封鎖445埠來防堵駭客將其用於寄生攻擊(LOLBins)的情況。研究人員打造的PsExec變種改以RPC呼叫的方式連線,無須使用SMB協定與445埠就能執行傳輸資料,而能突破許多網路防護系統的監控、封鎖。

該公司認為,RPC呼叫經常被企業忽視而沒有採取適當的監控,他們呼籲管理者應密切監控這種駭客偏好的網路通訊協定。

勒索軟體Lorenz透過IP電話系統入侵受害組織

6月有研究人員發現Mitel MiVoice網路電話系統的重大漏洞CVE-2022-29499,被用於勒索軟體攻擊行動,近期又有駭客組織利用相同的漏洞發動攻擊。

資安業者Arctic Wolf指出,勒索軟體駭客Lorenz利用CVE-2022-29499來入侵受害組織,然後等待接近一個月的時間,才進行後續的攻擊行動。駭客使用勒索軟體Lorenz加密VMware ESXi虛擬化平臺,也濫用BitLocker加密Windows電腦,並透過檔案傳輸軟體FileZilla將竊得的資料送到外部。研究人員指出,過程中這些駭客運用了寄生攻擊(LOLBins)手法,並利用零時差漏洞來逃避偵測,他們呼籲企業要重視VoIP等連網系統的安全。

加拿大電信業者BTS傳出遭勒索軟體Hive攻擊

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Hive聲稱在8月20日,入侵加拿大電信業者Bell Technical Solutions(BTS)的系統並加密檔案。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Hive聲稱在8月20日,入侵加拿大電信業者Bell Technical Solutions(BTS)的系統並加密檔案。

而對於BTS實際的情況如何,也成為外界關心的焦點。但目前該公司的網站無法存取,而BTS的母公司Bell Canada於9月7日發出公告,證實BTS遭到網路攻擊,未獲授權的人士存取了部分經銷商、員工的資料,以及預約技術人員服務的企業、個人客戶的聯絡資料,但不包含客戶的信用卡或銀行帳戶等財務資料。Bell Canada要BTS客戶留意可能會衍生的網路釣魚攻擊,並通知受到影響的客戶。該集團表示,其他客戶不受影響。

但對於這起事故是否就是勒索軟體攻擊?Bell Canada、BTS並未進一步說明。

美國洛山磯學區LAUSD遭勒索軟體攻擊,Vice Society宣稱竊得500 GB資料

上週美國洛山磯學區(Los Angeles Unified School District,LAUSD)公布他們遭到勒索軟體攻擊,但攻擊者的身分為何?勒索軟體駭客組織Vice Society向資安新聞網站Bleeping Computer透露,此起資安事故是該組織所為,並宣稱竊得500 GB檔案。對此,LAUSD要求所有師生、員工在上述勒索軟體攻擊後,重設密碼,並打算導入雙因素驗證來強化安全。

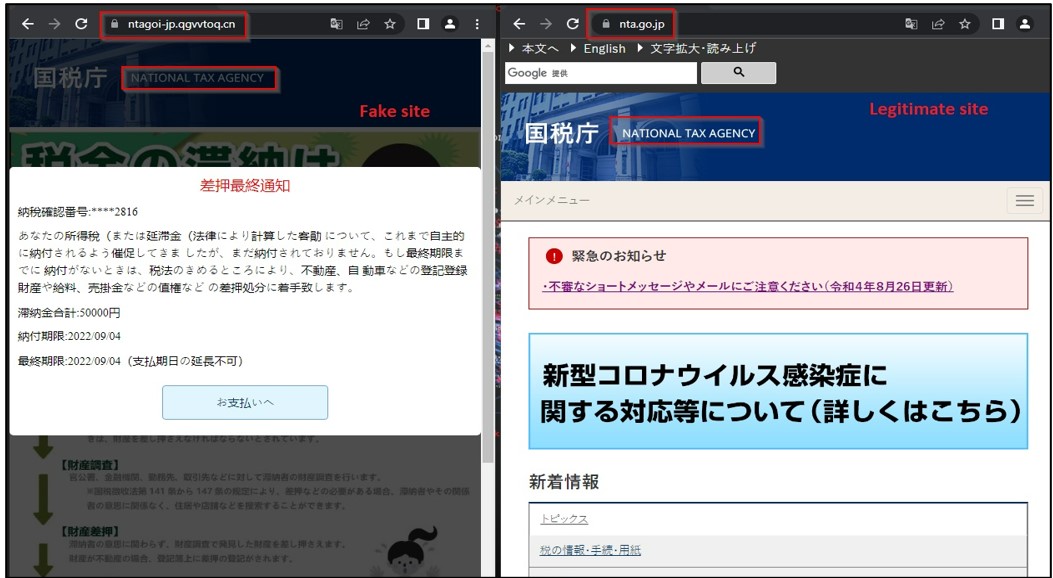

駭客假冒日本國稅局發動網釣攻擊,恐嚇民眾欠稅將查封財產

駭客針對稅務的名義進行網釣攻擊,多半是以退稅引誘受害人上勾,但在日本出現了恐嚇手法的攻擊行動。資安業者揭露假冒日本國稅局的釣魚網站,駭客以彈出式訊息顯示警告訊息,佯稱瀏覽網站的使用者尚未繳納所得稅,必須在指定期限補繳,否則名下的不動產、汽車將會遭到扣押,而薪資也會被凍結。一旦受害者依照指示操作,對方就會要求以虛擬信用卡V-Preca付款,進而在送出資料的同時側錄信用卡資料。

駭客針對稅務的名義進行網釣攻擊,多半是以退稅引誘受害人上勾,但在日本出現了恐嚇手法的攻擊行動。資安業者揭露假冒日本國稅局的釣魚網站,駭客以彈出式訊息顯示警告訊息,佯稱瀏覽網站的使用者尚未繳納所得稅,必須在指定期限補繳,否則名下的不動產、汽車將會遭到扣押,而薪資也會被凍結。一旦受害者依照指示操作,對方就會要求以虛擬信用卡V-Preca付款,進而在送出資料的同時側錄信用卡資料。

但駭客不光針對電腦使用者發動攻擊,也透過網釣簡訊對行動裝置用戶下手──他們看到假借國稅局名義寄送的簡訊,假如iPhone用戶照做,駭客會引導到國稅局釣魚網站,要求受害者支付4萬日元所得稅;若是Android用戶點選簡訊連結,手機則會被引導到電信業者AU冒牌網站下載惡意程式。

研究人員揭露以GIF檔案攻擊微軟Teams的手法GIFShell

資安研究員Bobby Rauch揭露了鎖定微軟協作平臺Teams的攻擊手法「GIFShell」,當中串連此平臺的7項缺陷來達到目的,攻擊者與受害者之間並未直接傳送訊息,而是完全藉由發送惡意GIF檔案的訊息,以及微軟所屬的伺服器界外(Out of Bounds)尋找GIF檔案機制所形成的管道。研究人員藉由設置反向Shell,並將其用來在Teams傳送內有惡意指令的GIF檔案,最終濫用微軟的基礎設施來外洩資料。

資安研究員Bobby Rauch揭露了鎖定微軟協作平臺Teams的攻擊手法「GIFShell」,當中串連此平臺的7項缺陷來達到目的,攻擊者與受害者之間並未直接傳送訊息,而是完全藉由發送惡意GIF檔案的訊息,以及微軟所屬的伺服器界外(Out of Bounds)尋找GIF檔案機制所形成的管道。研究人員藉由設置反向Shell,並將其用來在Teams傳送內有惡意指令的GIF檔案,最終濫用微軟的基礎設施來外洩資料。

不過,由於攻擊者必須先說服受害者在電腦安裝惡意軟體,才能發動上述攻擊,微軟針對這項研究成果表示,因為沒有繞過該公司的安全邊界,他們不會進行修補作業,但有可能在未來調整產品的設計來改善相關缺陷。

Edge瀏覽器預設首頁的入口網站遭到鎖定,駭客投放惡意廣告發動網釣攻擊

駭客透過網頁廣告來發動釣魚攻擊的手法,最常見的應該是在Google搜尋引擎上的排名最佳化(SEO)廣告,但現在有人將目標轉移到Windows內建瀏覽器的預設首頁上。資安業者Malwarebytes揭露針對微軟Edge瀏覽器釣魚廣告攻擊,駭客買下「我的訂閱內容(My Feed)」頁面的廣告區塊來投放惡意廣告,引導用戶到冒牌網站,或是技術支援詐騙網站。

駭客透過網頁廣告來發動釣魚攻擊的手法,最常見的應該是在Google搜尋引擎上的排名最佳化(SEO)廣告,但現在有人將目標轉移到Windows內建瀏覽器的預設首頁上。資安業者Malwarebytes揭露針對微軟Edge瀏覽器釣魚廣告攻擊,駭客買下「我的訂閱內容(My Feed)」頁面的廣告區塊來投放惡意廣告,引導用戶到冒牌網站,或是技術支援詐騙網站。

比較特別的是,在使用者點選連結的過程中,攻擊者的指令碼會先過濾目標,才引導到釣魚網站;而這些網站多半建置於雲端服務業者DigitalOcean,使得企業網路防護系統難以防堵。

伊朗駭客組織APT42鎖定安卓手機部署間諜軟體從事網路間諜行動

資安業者Mandiant揭露由伊朗資助的駭客組織APT42,該組織主要鎖定政府官員、記者、學者下手,自2015年開始,在14個國家發動逾30次攻擊行動。這些駭客針對攻擊目標竊取相關帳號資料,來從事網路間諜活動,但與許多國家級駭客不同之處,在於APT42往往鎖受害者的安卓手機,部署惡意軟體來進行跟蹤,此惡意軟體主要透過簡訊的方式,每天將受害者的手機通話內容、收到的訊息回傳給駭客。但除了手機,該組織有時候也會對Windows電腦發動攻擊。

研究人員指出,APT42很可能與APT35相同,都是隸屬於伊朗革命護衛警察(IRGC)旗下的駭客組織。

巴基斯坦駭客組織GhostSec聲稱攻陷以色列境內55臺PLC設備

資安業者Otorio在9月4日發現,名為GhostSec的巴基斯坦駭客組織透過Telegram頻道宣稱,他們總共入侵了Berghof所製造的可程式化邏輯控制器(PLC),共有55臺設備遭駭,且皆位於以色列。

研究人員進一步調查發現,攻擊者很可能是透過弱密碼成功入侵這些控制器的管理介面,該公司認為,駭客可藉此掌控部分PLC功能,並影響部分的工業生產流程。

針對香港大學遭到Linux後門程式攻擊的事故,研究人員發現駭客使用的工具由Windows版SideWalk改造而成

中國駭客組織SparklingGoblin自2021年2月針對香港一所大學下手,並植入Linux後門程式,資安業者ESET進一步調查後發現,此後門程式是名為SideWalk的Windows惡意軟體改造而成,且與騰訊旗下的360網路安全實驗室於2020年9月發現的Spectre RAT有關。

研究人員表示,Linux版SideWalk與Windows版有許多共通的特性,例如,都使用ChaCha20演算法,具備5個同步執行的處理程序等。

研究人員揭露解鎖特斯拉Model Y的中繼攻擊手法

特斯拉標榜他們車輛的網路安全防護措施,而能難以遭到破解,但現在又有研究人員找到能夠突破相關防護的手法。資安研究機構IOActive揭露針對特斯拉Model Y的NFC中繼攻擊手法,兩名偷車賊分工合作,一名靠近汽車,另一名則試圖接近車主(距離2呎內),進而透過車主持有的NFC鑰匙卡片,或是能夠解鎖車輛的手機,將Model Y解鎖。

靠近汽車的駭客使用名為Proxmark 3 RDV4的通訊設備,啟動駕駛座門柱上的NFC接收器的連線,並將相關訊號以Wi-Fi或藍牙傳送到另一名駭客所持有的手機,目的是與車主的NFC卡片或手機通訊,然後將訊號回傳到汽車進行解鎖。

研究人員指出,這樣的手法,有可能讓駭客在車主與Model Y相隔兩地的情況下,藉由網際網路來發動攻擊。不過,若是車主啟用PIN碼保護功能,就有機會防堵駭客以上述手法開走車輛,但小偷仍能打開車門竊取貴重物品。

阿爾巴尼亞傳出再度遭到伊朗駭客攻擊

上週阿爾巴尼亞宣布與伊朗斷交,起因是伊朗駭客在7月大肆發動網路攻擊,癱瘓阿爾巴尼亞的政府機關與公共設施,但伊朗駭客並未就此停手。阿爾巴尼亞內政部指出,該國國家警察的電腦系統於9月9日遭到攻擊,根據初步調查的結果,攻擊者的身分就是在7月發動攻擊的駭客。阿爾巴尼亞當局為了避免此起事故的受害範圍擴大,已經關閉港口、機場,以及邊境管制站的電腦系統。對此,伊朗否認上述指控,認為阿爾巴尼亞的說法毫無根據。

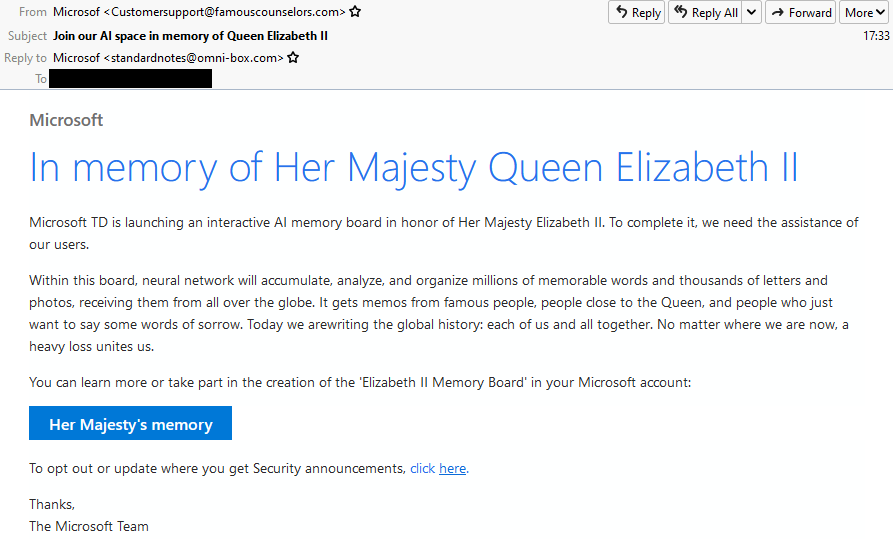

駭客假冒微軟的名義,以打造弔念英國女王的留言板為由,意圖騙取微軟帳密

英國女王伊麗莎白二世辭世,引起全球許多民眾哀悼,但現在有人竟利用此事發動網路攻擊。資安業者Proofpoint看到駭客假冒微軟的名義寄送釣魚信,聲稱計畫打造互動式的AI回憶留言板來紀念伊麗莎白二世,需要用戶參與,該記憶板將會透過神經網路,分析、組織來自全球的數百萬悼念文字與相機資料,一旦收信人照做,他們的微軟帳號將會遭到挾持。研究人員指出,駭客利用網釣攻擊工具租賃服務EvilProxy所提供的工具來發動此次攻擊。

英國女王伊麗莎白二世辭世,引起全球許多民眾哀悼,但現在有人竟利用此事發動網路攻擊。資安業者Proofpoint看到駭客假冒微軟的名義寄送釣魚信,聲稱計畫打造互動式的AI回憶留言板來紀念伊麗莎白二世,需要用戶參與,該記憶板將會透過神經網路,分析、組織來自全球的數百萬悼念文字與相機資料,一旦收信人照做,他們的微軟帳號將會遭到挾持。研究人員指出,駭客利用網釣攻擊工具租賃服務EvilProxy所提供的工具來發動此次攻擊。

英國國家網路安全中心(NCSC)也提出警告,要民眾小心以弔念伊麗莎白二世名義的網路釣魚攻擊。

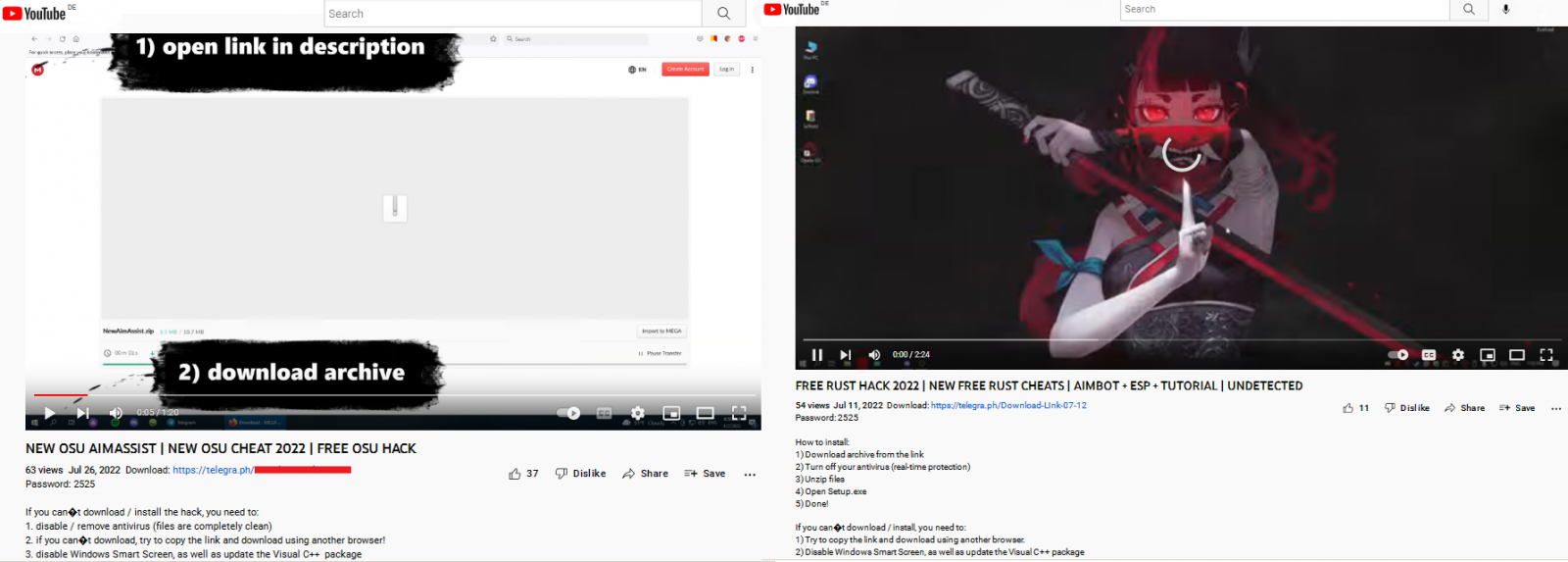

駭客鎖定遊戲玩家,透過YouTube頻道散布竊密軟體,並將受害電腦用於挖礦,還挾持其YouTube帳號向更多玩家發動攻擊

電玩遊戲的玩家遭到駭客鎖定,近半年已出現數起攻擊行動,如今有駭客濫用YouTube來引誘玩家上當。卡巴斯基發現有人鎖定逾20款熱門遊戲的玩家,在YouTube頻道以提供作弊工具或破解檔案的名義,來散布惡意軟體。這些熱門的遊戲包含了CrossFire、FIFA 22、Final Fantasy XIV等。

電玩遊戲的玩家遭到駭客鎖定,近半年已出現數起攻擊行動,如今有駭客濫用YouTube來引誘玩家上當。卡巴斯基發現有人鎖定逾20款熱門遊戲的玩家,在YouTube頻道以提供作弊工具或破解檔案的名義,來散布惡意軟體。這些熱門的遊戲包含了CrossFire、FIFA 22、Final Fantasy XIV等。

玩家一旦依照影片指示操作,將會下載RAR自解壓縮檔,內容包含了竊密軟體RedLine,以及挖礦軟體等,不只竊取玩家的瀏覽器資料,也看上這些電腦往往會安裝獨立顯示卡,而將其用於挖礦,此外,為了埋藏惡意軟體行蹤,駭客也濫用NirCmd來隱藏上述軟體的視窗。

值得留意的是,上述壓縮檔內含的軟體,還會挾持受害者的YouTube帳號,並濫用網頁瀏覽器的API上傳前述的影片,向其他玩家行騙,因此YouTube站方恐難以清除這種用來散布惡意軟體的影片。

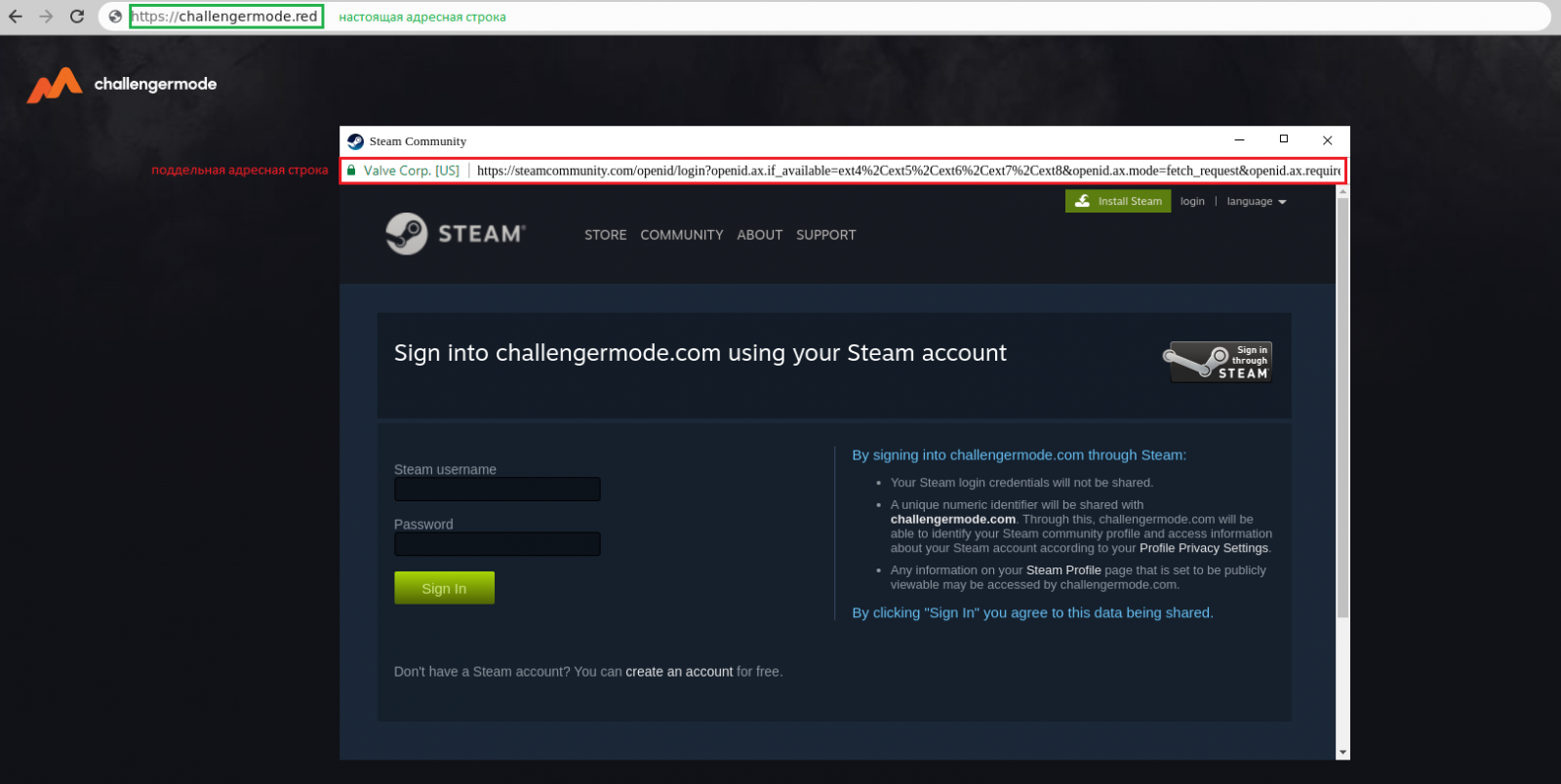

小心彈出式登入視窗也有假的!駭客透過假瀏覽器彈出式視窗的攻擊手法竊取Steam帳號

資安人員mr.d0x在今年3月揭露一種新的網釣手法,駭客在網釣網站裡,偽造Steam、微軟、Google等服務的假彈出式登入網頁,而這樣的手法已經出現實際的攻擊行動。

資安人員mr.d0x在今年3月揭露一種新的網釣手法,駭客在網釣網站裡,偽造Steam、微軟、Google等服務的假彈出式登入網頁,而這樣的手法已經出現實際的攻擊行動。

資安業者Group-IB近期觀察到針對Steam玩家的攻擊行動,駭客以邀請玩家加入英雄聯盟、絕對武力(CS)、Dota 2、PUBG等遊戲隊伍的名義,引誘他們瀏覽以電玩競賽為幌子的釣魚網站,並要求玩家輸入帳密,進而挾持他們的Steam帳號,一旦玩家照著這些指示去做,帳號就會遭到駭客控制。

研究人員指出,這些駭客的冒牌Steam登入畫面看似以彈出式視窗顯示,且具有合法的SSL憑證,但實際上,這個「視窗」是網釣網頁裡的物件。此外,駭客的登入網頁支援27種語言,還會要求玩家輸入雙因素驗證資料。研究人員將這樣的手法命名為Browser-in-the-Browser(BitB),並呼籲Steam玩家要提高警覺,切勿直接從他人提供的URL上提供相關帳密資料,而這類手法也可以透過嘗試調整彈出式視窗的位置、大小來識破。

【漏洞與修補】

微軟公布9月例行修補,揭露63個漏洞的資訊與緩解措施

9月13日微軟發布了每月例行修補(Patch Tuesday),總共修補了63個漏洞,其中有5個為重大等級,值得留意的是,有3個為已被公開細節的零時差漏洞,且當中的CVE-2022-37969被用於攻擊行動。

此遭到利用的漏洞與通用記錄檔檔案系統(CLFS)有關,可被攻擊者用於擴張權限,駭客往往會透過社交工程攻擊,誘導使用者開啟連結來觸發漏洞,甚至有可能接管受害電腦。雖然微軟沒有透露該漏洞被用於攻擊的廣泛程度,但有4名資安人員向微軟通報,代表可能有多組駭客已經開始用於攻擊行動。(補充:微軟官方連結、微軟官方影片)

趨勢科技企業防毒軟體已知漏洞遭到駭客利用

趨勢科技於9月13日,針對企業防毒軟體Apex One的用戶發布資安通告,該公司於4月進行修補的CVE-2022-40139已出現攻擊行動,呼籲用戶應儘速安裝更新軟體。此漏洞與用戶端程式的版本復原機制有關,起因是部分元件會出現不適當驗證,攻擊者可透過伺服器管理員身分,要求存在漏洞的用戶端電腦下載未經驗證的版本復原套件,進而執行任意程式碼,CVSS風險評分為7.2分,無論是企業內部建置或是採用SaaS雲端服務的版本都受到影響。

除了上述已遭利用的漏洞,這次趨勢也修補了5個漏洞,其中最嚴重的是登入驗證旁路漏洞CVE-2022-40144,CVSS風險評分為8.2分。

蘋果修補iOS與macOS零時差漏洞CVE-2022-32917

9月12日,蘋果發布了iOS 15.7、iPadOS 15.7、macOS Monterey 12.6、macOS Big Sur 11.7,當中修補了零時差漏洞CVE-2022-32917,此漏洞可允許駭客以作業系統核心的權限執行任意程式碼,且可能已被積極用於攻擊行動。此漏洞已是今年蘋果修補的第8個零時差漏洞。

WordPress外掛程式BackupBuddy存在零時差漏洞,駭客已發動近5百萬次攻擊

資安業者Wordfence指出,他們發現有人自8月26日開始,鎖定部署BackupBuddy外掛程式的WordPress網站發動攻擊,目標是上述外掛程式的漏洞CVE-2022-31474,駭客成功入侵網站後會試圖存取網站組態檔案、密碼檔案等敏感資料,該資安業者已攔截4,948,926次漏洞利用攻擊。

前述漏洞存在於8.5.8.0至8.7.4.1的BackupBuddy,原因與本地端備份的功能有關,該漏洞允許未經身分驗證的使用者下載網站所有檔案,開發者於9月2日發布8.7.5版予以修補。研究人員指出該漏洞極為容易利用,呼籲網站管理者要儘速安裝新版外掛程式。

Adobe發布9月例行修補,公告63個漏洞的細節

Adobe於9月13日,針對Adobe Experience Manager、Bridge、InDesign、Photoshop、InCopy、Animate,以及Illustrator發布資安通告,總共修補63個漏洞。其中,與InDesign相關的漏洞最多,有8個重大、10個重要層級的漏洞;再者,存在於PhotoShop的漏洞共有10個,但有9個是重大漏洞。Adobe表示,上述漏洞目前尚未出現被用於攻擊行動的跡象。

【資安產業動態】

歐盟網路韌性法案草案Cyber Resilience Act提出,擬將智慧裝置納入列管範圍

隨著許多家電都開始具備連網功能,這些設備的安全性也開始受到重視。根據路透社的報導,歐盟即將於9月13日提出的網路韌性法案(Cyber Resilience Act),將許多連接到網際網路的設備,如智慧冰箱、智慧電視,都納入管理範圍,並要求這些連網設備必須嚴格遵守此法案的規範,否則將會對製造商、代理商,甚至是經銷商罰款,或是產品禁止出口到歐盟國家。

此法案指出,出售連網裝置的廠商必須評估產品的資安風險,並採取適當的措施來處理,一旦發現問題,要在24小時內通報歐盟網路安全機關ENISA。若是違反此法案的相關規定,製造商、經銷商、代理商都有可能面臨最高1,500萬歐元或年營業額2.5%的罰款。

新版「營業秘密保護實務教戰手冊」出爐,提供最新司法實務見解與10大策略步驟

經濟部智慧財產局法務室在8月29日發布,營業秘密保護實務教戰手冊3.0版文件,希望幫助更多國內企業懂得如何對抗竊密風險,並要能夠建立合理保密措施,當中不僅將所建議策略步驟有新的綜整,涵蓋企業實施保護營業秘密的策略步驟,並更新相關司法實務見解,例如,像是針對合理保密措施的闡釋,特別是新增CEO企業經驗分享的環節,描繪出企業在草創、成長、壯大階段可以有營業秘密保護思維。

營業秘密保護不只是高科技業需要,台積電建議金融、旅遊、餐飲服務業也應及早建立保護制度

儘管政府強調營業秘密保護很多年,但企業是否真的足夠重視?今年,臺灣也有民間業者要推廣,那就是被譽為護國神山的台積電。過去他們時常出席相關研討會,分享實務經驗,今年他們更是發起相關專案,並成立「營業秘密註冊制度同學會」,希望做到更大的推廣,他們還建議在公司壯大之前就實施營業秘密保護。

SEMI E187資安標準規範獲得更多廠商支持,均豪、帆宣、京鼎、盟立等8家半導體設備商先行

在9月14日國際半導體展SEMICON Taiwan 2022期間,由臺灣主導的SEMI E187資安標準規範有了新的消息,自今年1月標準規範公告以來,現在進入廠商實作階段,我國數位產業署也將攜手產業共同推動,期望今年底提出參考實務指引,並建立設備業者資安合規示範案例,進而推動更多設備商合規導入。

臺工控資安業者提供SEMI E187導入參考指南,從資產生命週期保護出發

隨著半導體產線設備資安標準規範SEMI E187的推出,如何將SEMI E187付諸實踐成為許多半導體業者與設備商關切的議題,在國際半導體展SEMICON Taiwan 2022上,國內工控資安業者睿控網安(TXOne Networks)也釋出他們撰寫的SEMI E187標準導入參考指南,幫助更多業者認識這項今年甫推出的標準規範。

臺灣資安業者TeamT5引進日本創投6百萬美元A輪策略性募資

9月14日,臺灣資安業者杜浦數位安全(TeamT5)舉辦線上記者會宣布,他們獲得日本大型創投業者Jafco、伊藤商事,以及當地大型資安業者Macnica的A輪創投資金,預計募資金額超過600萬美元。TeamT5創辦人兼執行長蔡松廷(TT)表示,獲得這筆資金後,他們將在2年內站穩日本市場,並建立相關團隊,待日本子公司營收超越總公司時,再進行B輪募資。

Rust基金會獲OpenSSF和JFrog投資,將建立專門的資安團隊強化程式語言安全

9月13日,Rust宣布因獲得開源軟體安全基金會(OpenSSF)專案Alpha-Omega的資金,以及DevOps解決方案業者JFrog的加入,他們將成立專門的資安團隊,來強化程式語言Rust的安全。具體的配置則是由OpenSSF撥款,讓Rust能聘請專職的資安工程師;而JFrog則是讓他們的資安研究團隊成員參與Rust資安團隊的工作。

【其他資安新聞】

Akamai揭露大規模DDoS攻擊行動,駭客每秒發出7億次請求

美國要求聯邦機構限期修補蘋果裝置零時差漏洞CVE-2022-32917

研究人員揭露HP筆電韌體高風險漏洞,部分尚未獲得修補

勒索軟體駭客的Cobalt Strike伺服器遭DDoS攻擊,攻擊者留下反對俄羅斯的訊息

駭客假借提供領導人傳記的名義,鎖定維吾爾社群散布安卓惡意軟體

美國追回區塊鏈電玩Axie Infinity遭竊的3千萬美元

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09