過往駭客針對Exchange伺服器發動的攻擊行動裡,他們很可能會鎖定IIS伺服器元件下手,植入Web Shell後門程式,但如今駭客偏好的手法出現了變化,有越來越多駭客轉向對IIS伺服器的延伸套件(Extension)下手,在受害的Exchange伺服器上植入後門程式,而使得後門程式的攻擊特徵更加難以判別。

我們在上週報導JavaScript網頁應用程式框架Blitz.js存在的原型污染(Prototype Pollution)漏洞,但最近有研究人員指出,這樣的漏洞還有可能存在於其他的JavaScript網頁應用程式框架。他們在Node.js的相關元件中找到此種類型的漏洞,並指出此框架的API部分小工具存在可被利用於相關攻擊的風險。

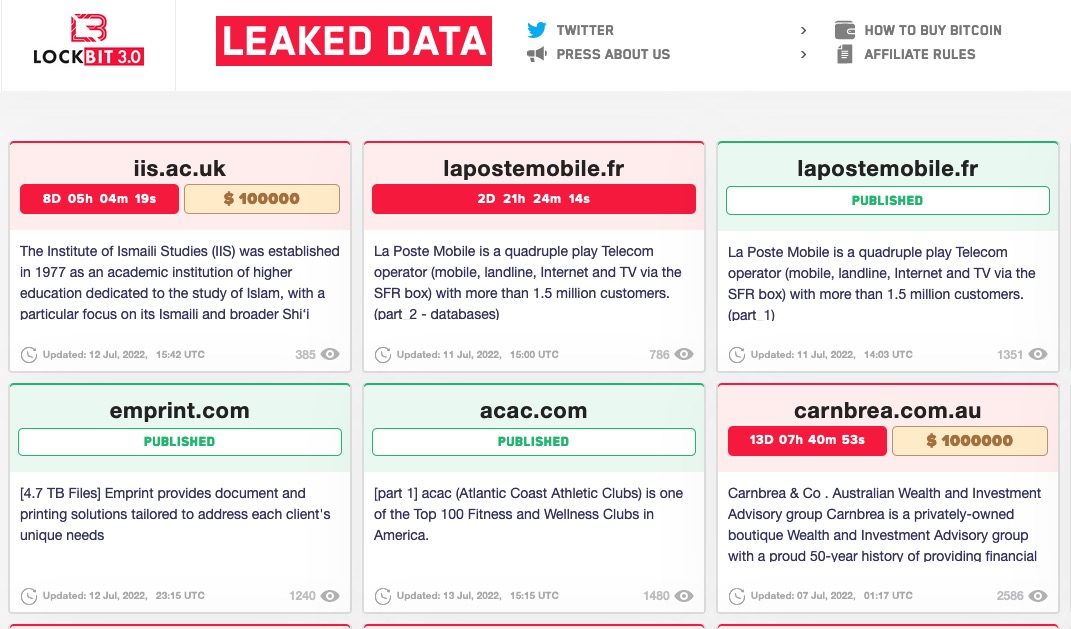

勒索軟體LockBit的攻擊事件頻傳,近期陸續傳出被用於政府機關的情況引起關注。最近有資安業者將其與另一款勒索軟體BlackMatter比對,發現駭客很可能採用了部分程式碼,而使得新版本的LockBit 3.0具備部分BlackMatter的特質。

【攻擊與威脅】

駭客意圖透過IIS伺服器延伸套件,在Exchange伺服器植入後門

在針對Exchange伺服器的攻擊手法裡,駭客過往很可能會部署Web Shell來當作後門程式,但隨著資安系統對於這種手法的偵測能力日益提升,駭客開始運用其他的管道入侵。

微軟的資安研究團隊最近提出警告,他們注意到駭客運用IIS的延伸套件(Extension)來建立後門的情況,可說是越來越氾濫,由於這種手法所建置的後門程式,通常會存放在正常應用程式所使用的資料夾裡,並使用相同的程式碼結構,而使得與Web Shell相比,研究人員要確認是否為後門程式變得更加困難。

研究人員以他們發現針對Exchange伺服器的攻擊為例,駭客利用了ProxyShell漏洞部署了Web Shell,但經過一段時間的偵察後,才建置了名為FinanceSvcModel.dll的後門程式並進行滲透。對此,該公司呼籲企業,要經常檢查高權限群組是否被加入不明帳號,應用程式的組態檔案web.config及ApplicationHost.config有沒有出現不明檔案等措施,來防範這種以IIS伺服器延伸套件植入後門的攻擊行動。

研究人員發現勒索軟體LockBit 3.0與BlackMatter之間的關連

惡名昭彰的勒索軟體LockBit,駭客發布3.0新版本(亦稱LockBit Black)時,許多人聚焦在同時推出的漏洞懸賞計畫(Bug Bounty),最近資安業者SentinelOne、趨勢科技的研究人員,先後公布對該勒索軟體進行解析的結果,並指出駭客運用了部分勒索軟體BlackMatter的程式碼,而使得LockBit 3.0具備許多BlackMatter的特性。

惡名昭彰的勒索軟體LockBit,駭客發布3.0新版本(亦稱LockBit Black)時,許多人聚焦在同時推出的漏洞懸賞計畫(Bug Bounty),最近資安業者SentinelOne、趨勢科技的研究人員,先後公布對該勒索軟體進行解析的結果,並指出駭客運用了部分勒索軟體BlackMatter的程式碼,而使得LockBit 3.0具備許多BlackMatter的特性。

例如,攻擊者需要下達特定的參數,LockBit 3.0才會執行,再者,這款勒索軟體也會列舉能夠使用的API,來濫用於攻擊行動。上述的特性皆與駭客採用了部分BlackMatter的程式碼有關。

而對於新版LockBit的其他特性,兩家資安業者各有不同的發現。SentinelOne指出,駭客透過Cobalt Strike在受害電腦投放LockBit 3.0,並藉由系統服務來維持在電腦運作,而趨勢科技則發現,駭客在留下的勒索訊息裡,搬出了歐盟的GDPR來要脅受害組織付贖金,若是不從,他們未來將會不斷對受害組織發動攻擊。

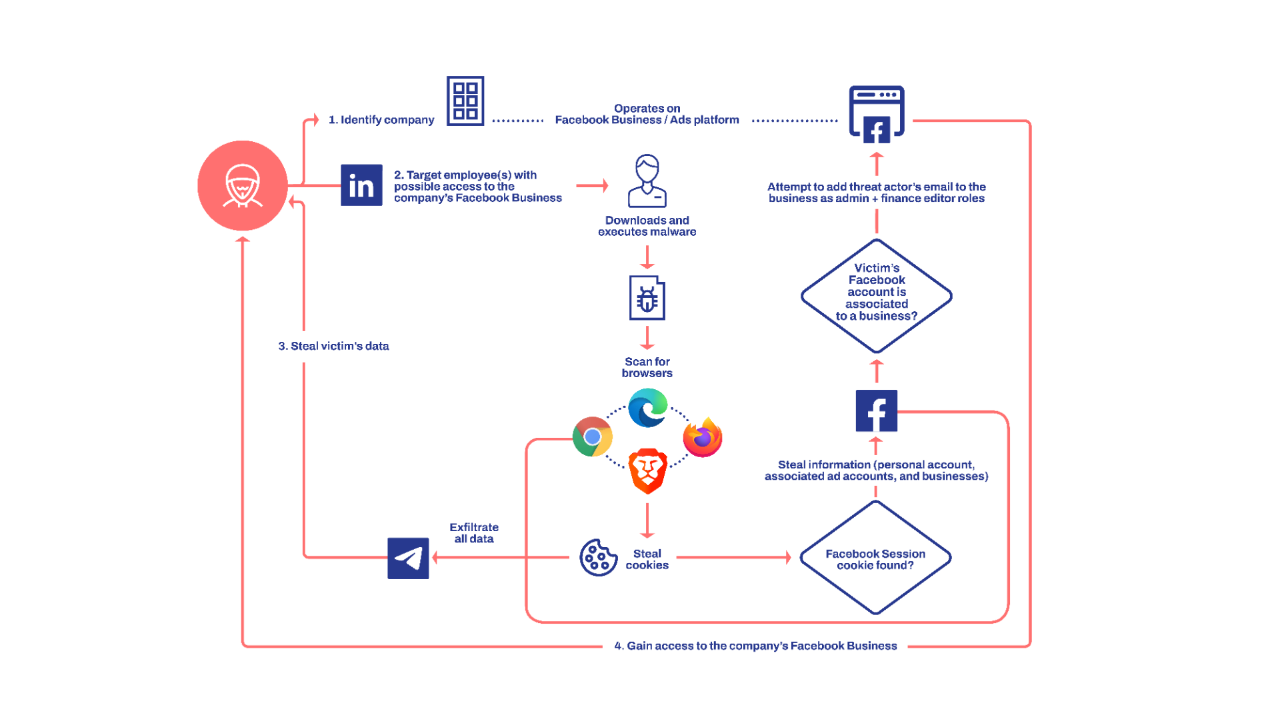

專門管理企業臉書帳號的人士遭到竊密軟體Ducktail鎖定

駭客從職場社群網站LinkedIn上,找尋特定職務的人士竊取臉書帳號的情況,有可能成為駭客對受害組織發動攻擊的管道。資安業者WithSecure揭露名為Ducktail的攻擊行動,駭客透過LinkedIn,針對市場行銷與人力資源部門的人士發動攻擊,藉由網路釣魚的手法,在受害者的電腦植入竊密軟體Ducktail,目標是挾持這類人士的臉書帳號。

駭客從職場社群網站LinkedIn上,找尋特定職務的人士竊取臉書帳號的情況,有可能成為駭客對受害組織發動攻擊的管道。資安業者WithSecure揭露名為Ducktail的攻擊行動,駭客透過LinkedIn,針對市場行銷與人力資源部門的人士發動攻擊,藉由網路釣魚的手法,在受害者的電腦植入竊密軟體Ducktail,目標是挾持這類人士的臉書帳號。

由於這些人士的帳號可能具有公司粉絲團的管理權限,駭客一旦得手就有機會冒用這些公司的名義散布訊息,或是向其他員工散布惡意軟體,甚至能為商務郵件詐騙(BEC)攻擊布局。

【漏洞與修補】

Node.js存在原型污染漏洞,恐被攻擊者用於RCE攻擊

隨著網頁應用程式框架受到廣泛應用,在JavaScript程式碼裡可能會存在的原型污染(Prototype Pollution)漏洞,也引起研究人員關注。瑞士皇家理工學院(KTH Royal Institute of Technology)的兩名研究人員指出,在今年3月公布Node.js後端程式Parse Server的重大漏洞後,他們又從NPM CLI裡找到2個能被用於原型污染攻擊的漏洞,並指出Node.js的API當中,有11個小工具(Gadget)潛藏被用於RCE攻擊的風險。

研究人員指出,漏洞在取得CVE編號的15分鐘後,就可能會有駭客開始嘗試利用

IT人員在執行系統的修補工作上,通常至少需要一天以上的時間,很多人可能會覺得在零時差漏洞之外,大多數的漏洞仍能有幾天的時間緩衝,駭客不會這麼快就出手,但其實不然。資安業者Palo Alto Networks最近指出,駭客會不斷監控軟體開發者的資安公告,是否有新的漏洞資訊,並在漏洞取得CVE編號的15分鐘後,就開始在網際網路上掃描,找出存在漏洞的系統。

【其他資安新聞】

加拿大小鎮遭到勒索軟體LockBit攻擊,外洩 67 GB資料

惡意軟體Amadey Bot透過下載器散布,在受害電腦進行偵察及竊密

近期資安日報

【2022年7月26日】 駭客以程式語言Rust打造竊密軟體、中國駭客使用UEFI惡意軟體CosmicStrand發動攻擊

【2022年7月25日】 網站內容管理系統Drupal修補RCE漏洞、研究人員揭露俄羅斯駭客用於勒索軟體攻擊的基礎設施

【2022年7月22日】 勒索軟體Redeemer 2.0免費提供駭客使用、惡意軟體Lightning Framework鎖定Linux主機而來

熱門新聞

2026-02-03

2026-02-26

2025-05-28

2025-03-03

2026-02-27

2025-03-03