駭客入侵網站來針對使用者下手的情況,之前大多是針對電商網站進行交易資料的側錄攻擊(Web Skimming),但最近有一起攻擊是鎖定線上支付工具PayPal的用戶而來,並且透過社交工程的方式,騙取受害者的銀行帳號資料、電子郵件資料,甚至是照片,得手後可能會用於其他的網路犯罪行動。

過往惡意的瀏覽器外掛程式,很可能是被用來竄改瀏覽器首頁和搜尋引擎配置,而現在有駭客利用這樣的管道,在受害電腦植入竊密軟體ChromeLoader。值得留意的是,這個竊密軟體不只針對Windows電腦而來,Mac電腦的用戶也可能會遭到攻擊。

SAP於本週二發布20個漏洞的修補程式,其中又以Business One產品線的高嚴重漏洞最為值得留意,企業應儘速修補相關漏洞來防堵相關威脅。

【攻擊與威脅】

駭客將網路釣魚工具包植入WordPress網站,竊取PayPal用戶個資

受到許多網站採用的線上支付工具PayPal,遭到駭客鎖定,利用工具來竊取使用者的個資。資安業者Akamai在他們的蜜罐裡,發現駭客針對WordPress網站下手,藉由暴力破解的方式入侵後,植入網路釣魚工具包,此工具包鎖定PayPal用戶,假冒一連串的人類驗證機制與身分驗證機制,進而騙取受害者銀行帳號資料、電子郵件信箱密碼、照片等個資,駭客得手後很有可能將其用於洗錢或是其他網路犯罪。

研究人員指出,這個工具包採用一些獨特的手法來規避資安業者的偵測,像是駭客對於連線的IP位址設置,會避免在資安公司的網域黑名單裡,而有可能因此躲過相關檢測。

惡意軟體ChromeLoader以瀏覽器外掛來入侵受害電腦

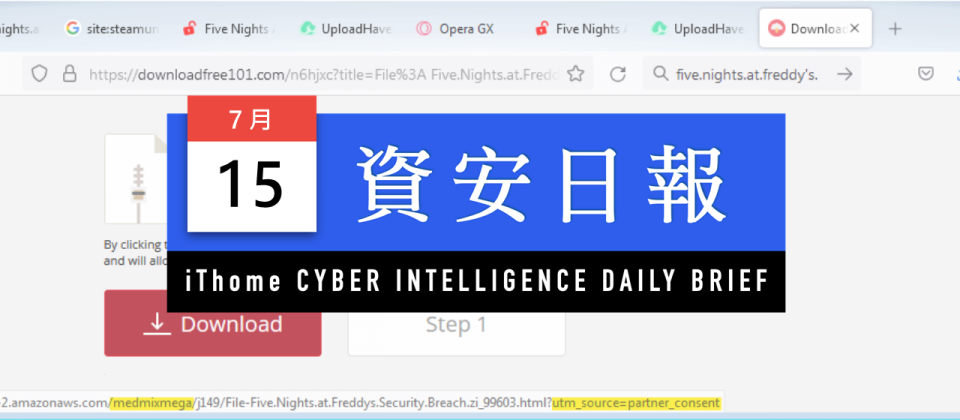

駭客不光打造EXE可執行檔或DLL程式庫的惡意程式,也企圖透過瀏覽器外掛程式來發動攻擊。資安業者Palo Alto Networks揭露名為ChromeLoader(亦稱Choziosi Loader、ChromeBack)的惡意軟體,研究人員大約於今年1月開始進行追蹤,駭客以光碟映像檔ISO、蘋果裝置的磁碟映像檔DMG的型式來進行散布,並以提供破解版電玩遊戲或是電影的種子檔案名義,來引誘使用者上當。

駭客不光打造EXE可執行檔或DLL程式庫的惡意程式,也企圖透過瀏覽器外掛程式來發動攻擊。資安業者Palo Alto Networks揭露名為ChromeLoader(亦稱Choziosi Loader、ChromeBack)的惡意軟體,研究人員大約於今年1月開始進行追蹤,駭客以光碟映像檔ISO、蘋果裝置的磁碟映像檔DMG的型式來進行散布,並以提供破解版電玩遊戲或是電影的種子檔案名義,來引誘使用者上當。

一旦使用者依照指示在網頁瀏覽器Chrome上安裝了ChromeLoader,駭客不只能存取瀏覽器的個人設定資料,還能操弄瀏覽器發出的請求,同時也可追蹤使用者使用Google、Yahoo、Bing等搜尋的記錄,進而得知受害者的上網行為。

研究人員指出,雖然駭客一開始主要是針對Windows電腦下手,但他們在今年3月看到鎖定Mac電腦的ChromeLoader,因此Mac電腦的用戶也要提高警覺。

雲端會計系統QuickBooks遭到濫用!駭客將其用於網釣攻擊

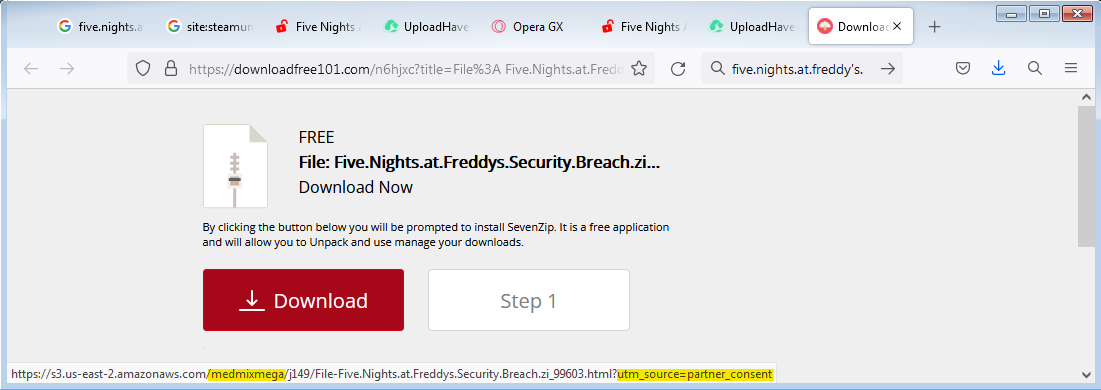

攻擊者寄送以軟體訂閱服務為幌子的釣魚郵件,算是相當常見,但現在出現了更難察覺異狀的做法。資安業者Inky約自2021年12月開始,發現有人濫用了雲端會計系統QuickBooks,來針對使用Google Workspace與Microsoft 365的中小企業下手,進行電話詐騙,迄今已有2,272次攻擊行動。這些駭客濫用了QuickBooks的30天免費試用期,用來向受害者發送假的發票,聲稱收信人從Amazon、蘋果、BestBuy購買了軟體並已經成功付款,並說明若是沒有購買卻被扣款,可透過客服電話進行後續退款事宜。

攻擊者寄送以軟體訂閱服務為幌子的釣魚郵件,算是相當常見,但現在出現了更難察覺異狀的做法。資安業者Inky約自2021年12月開始,發現有人濫用了雲端會計系統QuickBooks,來針對使用Google Workspace與Microsoft 365的中小企業下手,進行電話詐騙,迄今已有2,272次攻擊行動。這些駭客濫用了QuickBooks的30天免費試用期,用來向受害者發送假的發票,聲稱收信人從Amazon、蘋果、BestBuy購買了軟體並已經成功付款,並說明若是沒有購買卻被扣款,可透過客服電話進行後續退款事宜。

一旦受害者依照指示操作,駭客就會要求提供信用卡資料與其他個資,或是要求存取詐欺網站,來截取受害者的資料,有時候駭客甚至還會要求透過遠端桌面連線來處理問題。但實際上,受害者這麼做將會讓對方握有信用卡資料,而可能遭到盜刷。

研究人員指出,駭客濫用QuickBooks而能發出幾可亂真的發票,而且因為電子郵件來自提供此會計服務的IT業者Intuit,難以與真正使用這套會計系統的用戶進行區隔,他們呼籲使用者收到這類購買通知郵件時,應該通過網路商城網站提供的電話,或是向信用卡公司進行確認。

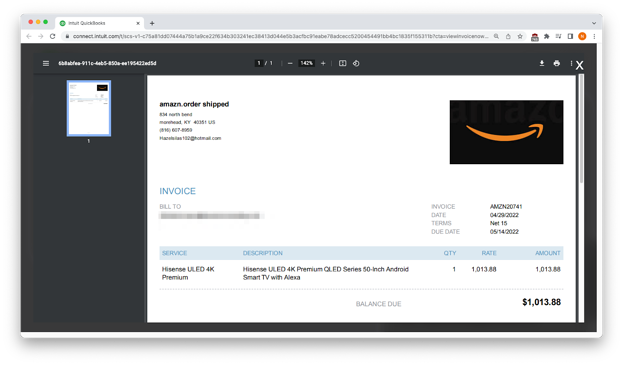

北韓駭客HolyGhost鎖定全球小型組織,發動勒索軟體攻擊

北韓駭客組織運用勒索軟體的攻擊行動,有可能是為了經濟利益而來。微軟揭露名為HolyGhost(DEV-0530)的駭客組織攻擊行動,這些駭客運用名為H0lyGh0st的勒索軟體,自2021年6月開始發動攻擊,並於2021年9月就有多個國家小型企業遇害,受害組織類型涵蓋銀行、學校、製造業,以及活動企畫公司。

北韓駭客組織運用勒索軟體的攻擊行動,有可能是為了經濟利益而來。微軟揭露名為HolyGhost(DEV-0530)的駭客組織攻擊行動,這些駭客運用名為H0lyGh0st的勒索軟體,自2021年6月開始發動攻擊,並於2021年9月就有多個國家小型企業遇害,受害組織類型涵蓋銀行、學校、製造業,以及活動企畫公司。

駭客疑似利用網站內容管理平臺DotCMS的漏洞CVE-2022-26352,來入侵受害組織,得逞後在網路環境投放勒索軟體加密檔案,並留下勒索訊息,要脅不付錢就公開竊得的資料。這些駭客通常會向受害組織索討1.2至1.5個比特幣贖金。

研究人員指出,這些駭客很可能與另一個北韓駭客組織DarkSeoul(亦稱Plutonium)有所交流,攻擊的目的很有可能是為了經濟利益而出手。

巴基斯坦駭客APT36鎖定印度大專院校,散布CrimsonRAT

駭客將攻擊目標鎖定學生的情況,近期有越來越多的事故發生。思科揭露巴基斯坦駭客組織APT36(亦稱Operation C-Major、Mythic Leopard、Transparent Tribe)自2021年12月發起的攻擊行動,駭客針對印度大專院校的學生下手,藉由網路釣魚的方式,向受害者投放惡意文件檔案,一旦收信人開啟檔案,電腦就有可能被部署木馬程式CrimsonRAT,進而長期洩露受害者電腦的資料,並回傳給駭客。

駭客將攻擊目標鎖定學生的情況,近期有越來越多的事故發生。思科揭露巴基斯坦駭客組織APT36(亦稱Operation C-Major、Mythic Leopard、Transparent Tribe)自2021年12月發起的攻擊行動,駭客針對印度大專院校的學生下手,藉由網路釣魚的方式,向受害者投放惡意文件檔案,一旦收信人開啟檔案,電腦就有可能被部署木馬程式CrimsonRAT,進而長期洩露受害者電腦的資料,並回傳給駭客。

研究人員指出,駭客使用了巴基斯坦主機代管服務業者Zain Hosting的伺服器,來架設基礎設施,但他們推估這只是其中一部分,APT36很有可能使用了多家主機代管服務的設施來進行建置。

印度駭客組織Confucius對巴基斯坦軍事機構發動攻擊

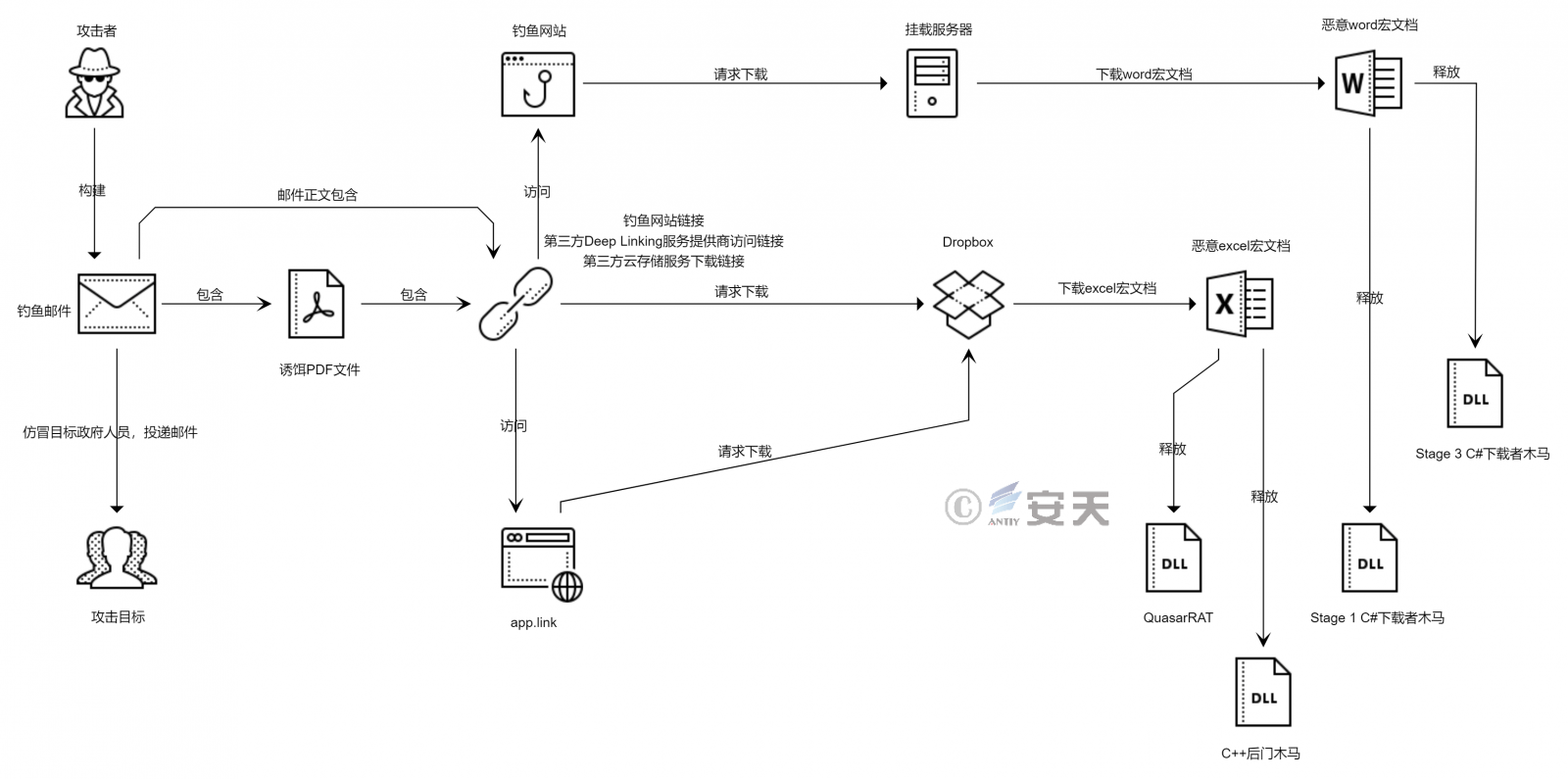

駭客為了避免遭到追查,很有可能濫用CDN服務來隱匿攻擊來源。中國資安業者安天(Antiy)揭露由印度駭客組織Confucius的攻擊行動,駭客自去年下半,開始假冒巴基斯坦政府員工的身分,針對政府機關與軍事單位進行釣魚郵件攻擊,一旦收信者開啟帶有巨集的文件,電腦就會被植入木馬程式QuasarRAT,以及該組織使用C++、C#開發的木馬程式,在受害電腦部署後門並進行竊密。

駭客為了避免遭到追查,很有可能濫用CDN服務來隱匿攻擊來源。中國資安業者安天(Antiy)揭露由印度駭客組織Confucius的攻擊行動,駭客自去年下半,開始假冒巴基斯坦政府員工的身分,針對政府機關與軍事單位進行釣魚郵件攻擊,一旦收信者開啟帶有巨集的文件,電腦就會被植入木馬程式QuasarRAT,以及該組織使用C++、C#開發的木馬程式,在受害電腦部署後門並進行竊密。

研究人員指出,這起攻擊行動比較特別的是,駭客為了避免資安人員追查,他們使用了多種手法,例如,駭客竄改木馬程式的時戳,並使用Cloudflare的CDN服務來隱藏攻擊來源。

此外,這些駭客為了確保打開惡意文件檔案的收信人是他們鎖定的目標,他們也運用了Cloudflare防火牆來過濾來源IP位址,而且使用密碼來保護惡意文件。

研究人員揭露針對OAuth身分驗證流程進行帳號挾持的手法Dirty Dancing

身分驗證機制OAuth能讓使用者利用自己的Google、微軟、臉書帳號,來存取網站服務,而不需特別申請個別網站的帳號,但這樣的機制有可能被攻擊者拿來挾持帳號。資安業者Detectify揭露名為Dirty Dancing的攻擊手法,駭客可藉由使用的OAuth回應類型的切換,結合重新導向的URI和第三方JavaScript套件的搭配,從中找到可能用來將Token或是授權碼洩露的弱點,執行OAuth-dance的驗證流程,進而挾持使用者的帳號。研究人員呼籲網站經營者要了解OAuth-dance涉及那些網頁,並避免在這些網頁使用外部指令碼,來減少駭客發動Dirty Dancing攻擊的風險。

【漏洞與修補】

SAP修補ERP系統Business One的高嚴重漏洞

SAP於7月12日發布每月的例行修補,針對20個漏洞的緩解措施進行公告,其中有4個漏洞屬於高風險漏洞,有3個存在於ERP系統Business One,另1個為BusinessObjects的漏洞。而在公告當中最為嚴重的漏洞是CVE-2022-35228,CVSS風險評分為8.3分,這是商業智慧軟體BusinessObjects集中管理主控臺的資訊洩露漏洞,資安業者Onapsis指出,攻擊者一旦利用這項漏洞,有機會在尚未通過身分驗證的情況下,藉由網路取得Token的資料。不過,駭客想要觸發這項漏洞有項前提,那就是需要有使用者存取應用程式的情況下,才能進行漏洞攻擊。

【其他資安新聞】

攻擊者以阿富汗和印度的關係為誘餌,鎖定多個國家的政府機關,散布AysncRAT和LimeRAT木馬

近期資安日報

【2022年7月14日】 勒索軟體BlackCat聲稱攻擊遊戲業者萬代南夢宮、駭客挾持Office 365用戶的電子郵件進行BEC詐騙

【2022年7月13日】 雲端挖礦攻擊鎖定GitHub軟體開發自動化系統下手、VMware修補去年11月揭露的vCenter漏洞

【2022年7月12日】 勒索軟體BlackCat打造受害者資料庫、勒索軟體HavanaCrypt濫用開源密碼管理器來加密檔案

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10