本週最受到關注的資安事故,莫過於發生在日本尼崎市的資料保管不當事件,承包商Bigprogy的員工隨意將該市46萬名市民個資,存放在隨身碟,而且沒有依照公司的工作準則,在下班的時候清除相關裝置存放的機敏資料。更離譜的是,這名員工下班後就帶著這個存放尼崎市市民個資的隨身碟去聚餐,喝醉後還睡在路邊,直到隔天早上才發現隨身碟遺失,向公司請假尋找未果,最後向警方報案、通知公司後東窗事發。

這起事故讓人意外的是,竟是發生在做事極為嚴謹的日本,而且在上述事件爆發後,儘管隨身碟的資料有採取加密保護,後來也被警方尋回,目前該市市民資料尚且沒有出現外流的跡象,但這起事故發生的過程裡,同時突顯了政府官員資安意識不足,以及資訊業者將工作層層轉包的誇張現象,進而引起國際媒體大肆報導。

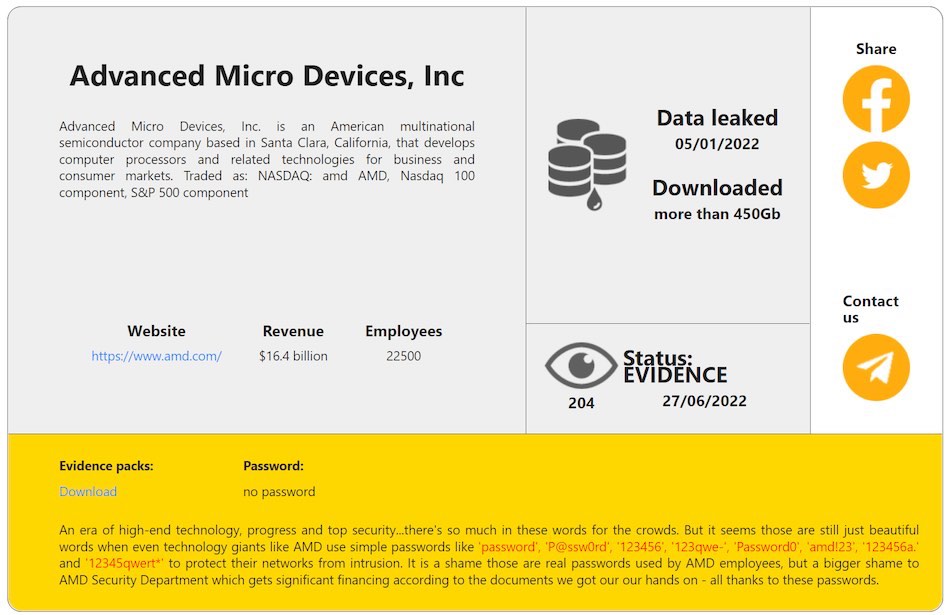

另一起相當引人注目的資料外洩事件,則是駭客組織RansomHouse聲稱竊得AMD的內部資料。這種竊取IT大廠機密資料,然後向對方進行勒索的情況,先前在今年2月底至3月初,也有名為Lapsus$的駭客組織宣稱攻擊GPU大廠Nvidia,駭客亦打算公布竊得的RTX系列的顯示卡相關資料。而兩起事故有所不同的是,RansomHouse表明他們能輕易得手AMD內部資料的原因,是該公司的員工使用了極為容易猜到的弱密碼。

勒索軟體駭客組織LockBit的動態也是本週的焦點,該組織罕見推出了漏洞懸賞計畫(Bug Bounty),範圍包含了旗下的勒索軟體、網站,甚至是加密通訊軟體與洋蒠網路(Tor)。

在防守方已施行多年的漏洞懸賞計畫,先前曾因廠商漏洞獎金減少而出現研究人員直接公布的狀況而讓人憂心,如今駭客卻反倒開始藉由這種做法來消除自身使用工具的弱點,由於勒索軟體攻擊者曾以贖金分紅引誘員工當內應,若用這些黑心錢來招攬替其抓漏的人力,若有重金誘惑,可能會有許多人響應,若資安圈找不出方法法遏止這種狀況,恐怕將使得攻守雙方更加不對等。

【攻擊與威脅】

日本承包商員工隨意將尼崎市46萬民眾個資存放在隨身碟,隨身碟遺失才東窗事發

承包政府機關業務的業者,很有可能接觸到大量民眾個資,一旦保管不慎很有可能有洩露的疑慮,但這樣的事故還是發生在以謹慎著稱的日本。根據日本NHK的報導,日本兵庫縣尼崎市政府為了要發送COVID-19疫情紓困金,委託外部資訊服務廠商Biprogy彙整符合資格的民眾資料,但該市的官員指出,該廠商的員工未經市府同意,竟使用隨身碟存放該市46萬名市民的個資,並於21日工作結束後帶著隨身碟到居酒屋用餐、飲酒,事後發現隨身碟不翼而飛,於22日報案並通知市政府。

尼崎市政府表示,此隨身碟設置了密碼,目前尚未發現資料外洩情事,市府承諾將會加強相關資料管理,並設立電話專線來處理民眾對本次事故的問題。

而負責上述民眾資料彙整的資訊服務公司Biprogy坦承過失並公布事件發生經過,他們的員工確實未經許可就利用隨身碟存放個資,也沒有遵守下班前刪除敏感資料的準則。這個隨身碟後來於24日尋獲,該公司也於26日發布對於此事進行檢討,公布改進措施。

駭客組織RansomHouse宣稱從AMD竊得450 GB內部資料

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

但這些駭客如何竊得該公司的資料?駭客指出,這家IT巨頭的員工使用弱密碼,像是Password、P@ssw0rd、123456等,使得他們很容易猜到,並成功取得的該公司的機密檔案。對此,AMD表示他們知悉此事,並著手調查。

中國駭客鎖定北美、澳洲稀土金屬業者,發起Dragonbridge攻擊行動

駭客為了自己國家的利益,很可能會在社群網站上散布不實言論,來抹黑其他國家的競爭企業。資安業者Mandiant最近揭露中國駭客組織Dragonbridge的攻擊行動,駭客疑似針對澳洲稀土業者Lynas Rare Earths、加拿大稀土業者Appia Rare Earths & Uranium,以及美國稀土業者USA Rare Earth,在社群網站發出不利的訊息,企圖影響上述業者即將進行的計畫,或是開採稀土金屬的行動。

駭客為了自己國家的利益,很可能會在社群網站上散布不實言論,來抹黑其他國家的競爭企業。資安業者Mandiant最近揭露中國駭客組織Dragonbridge的攻擊行動,駭客疑似針對澳洲稀土業者Lynas Rare Earths、加拿大稀土業者Appia Rare Earths & Uranium,以及美國稀土業者USA Rare Earth,在社群網站發出不利的訊息,企圖影響上述業者即將進行的計畫,或是開採稀土金屬的行動。

由於這些稀土金屬運用於導彈控制系統、飛機引擎等軍事武器,也用於汽車、電腦、手機等產品,在中美貿易戰亦成為中國對付美國的手段,使得美國國防部於2021年與Lynas Rare Earths達成在德州興建工廠;再者,今年6月,Appia Rare Earths & Uranium與USA Rare Earth都宣布發現新的礦源,使得Dragonbridge決定採取行動。

這些駭客使用社群網站與論壇的帳號,來散布引人注目的言論,例如,他們假冒德州居民,指控對於工廠可能會帶來當地的環境與居民健康問題,並引用政治人物對於美國總統拜登的國防生產法(Defense Production Act)批評,企圖塑造該工廠會為美國帶來各式問題的風向。

研究人員指出,駭客的攻擊究竟會造成多少影響有待觀察,但這也代表駭客有可能利用類似手法來操縱其他美國政治議題,進而讓中國獲得利益。

勒索軟體LockBit推出3.0版,駭客也興起漏洞懸賞專案

為了找尋系統可能存在的漏洞,不少IT廠商祭出漏洞懸賞計畫(Bug Bounty),卻有許多廠商處理相當消極,或是削減研究人員的獎金。但這樣的做法竟被駭客發揚光大,模仿這樣的做法來為惡意程式除錯。

為了找尋系統可能存在的漏洞,不少IT廠商祭出漏洞懸賞計畫(Bug Bounty),卻有許多廠商處理相當消極,或是削減研究人員的獎金。但這樣的做法竟被駭客發揚光大,模仿這樣的做法來為惡意程式除錯。

資安研究團隊VX-Underground於6月27日,揭露勒索軟體LockBit的新態勢,駭客不只製作了3.0版LockBit,還同時推出漏洞懸賞計畫而引起資安人員關注。

這些駭客懸賞的範圍也相當廣泛,不只包含勒索軟體的漏洞,還涵蓋了該組織網站,以及開源加密通訊軟體TOX、洋蔥(Tor)網路,獎金從1,000美元起跳。此外,若是有人能找出LockBit組織首腦身分,便能得到百萬美元的獎金。若是日後其他駭客也相繼跟進,強化作案工具,很有可能讓攻守雙方更加不對等。

駭客組織利用後門程式ShadowPad與Exchange漏洞攻擊大樓管理系統

中國駭客使用Exchange Server漏 發動攻擊的情況,最近又有事故傳出,而且是針對大樓的管理系統而來。卡巴斯基在去年10月發現不為人知的駭客組織,針對數個亞洲國家的電信業、製造業,以及運輸機構下手,而這些駭客入侵受害組織的方式,竟然是利用微軟Exchange Server的重大漏洞CVE-2021-26855(ProxyLogon),攻擊大樓自動化系統(Building Automation System,BAS),然後在這種管理系統中部署惡意軟體ShadowPad。

研究人員進一步追查後發現,這起攻擊行動始於2021年3月,也就是漏洞ProxyLogon公布的時間點,且駭客使用中文進行溝通,再加上他們使用惡意程式如ShadowsPad、PlugX都是中國駭客常用的工具,很有可能是中國駭客所為。

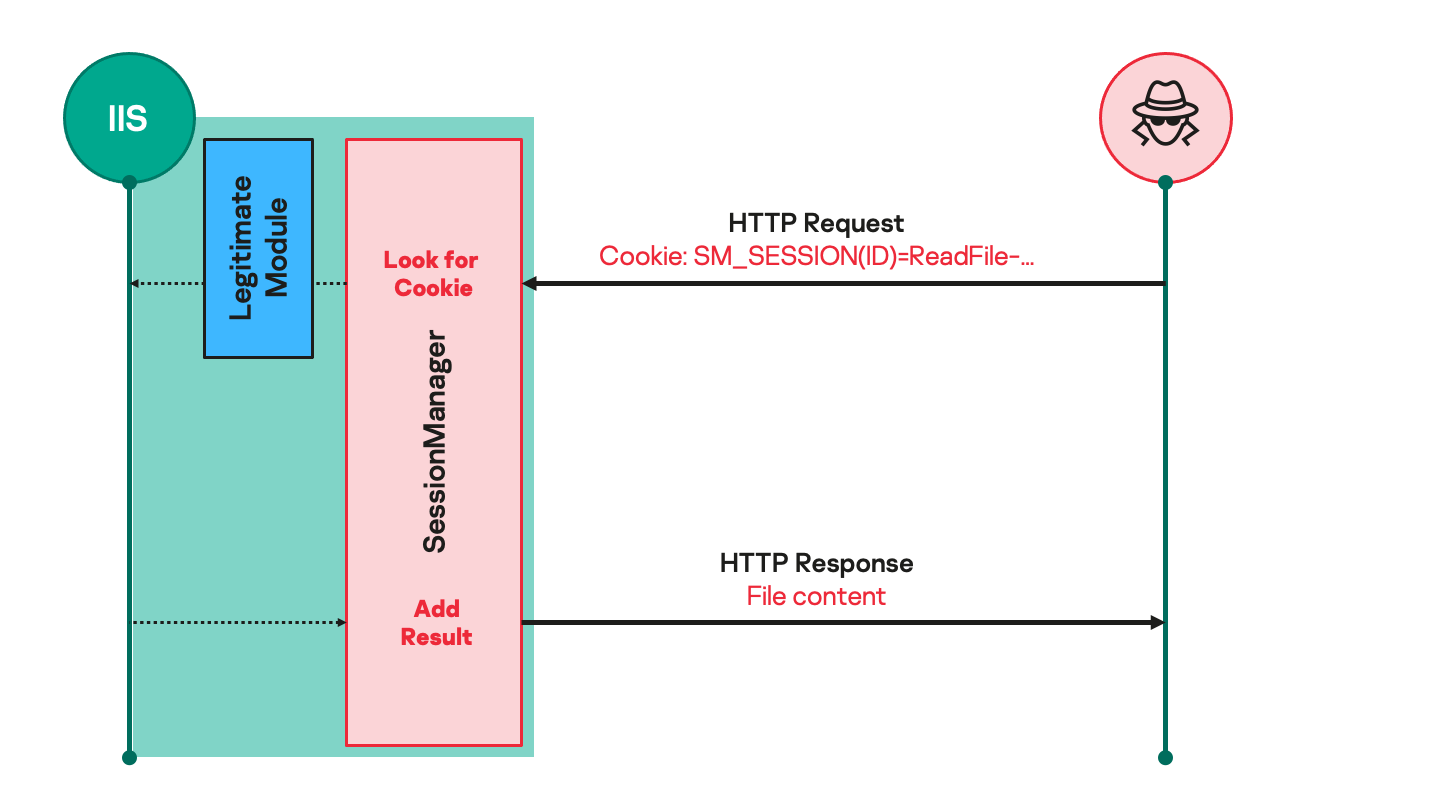

駭客鎖定全球政府與NGO,攻擊Exchange Server並植入後門

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

資安業者卡巴斯基最近揭露自今年4月下旬發現的攻擊行動,駭客組織Gelsemium從2021年3月開始,利用名為SessionManager的IIS後門程式,攻擊政府機關、非政府組織(NGO)、軍事單位,以及工廠下手,受害者遍及非洲、南美、亞洲、歐洲、俄羅斯,以及中東。

研究人員指出,他們在調查的過程中發現,迄今仍有24個組織裡、34臺Exchange Server,仍存在上述後門程式,並強調此惡意軟體現在仍能逃過「知名的檔案掃描服務」檢測。

一旦駭客藉由SessionManager入侵受害組終的網路環境後,就能存取該組織的電子郵件,或是部署其他惡意軟體來發動第二階段攻擊,這些被感染的Exchange Server也可能被駭客當作基礎設施運用。研究人員提出警告,呼籲組織仔細檢查Exchange Server是否被植入惡意工具,來避免遭到相關攻擊卻不知情。

駭客組織8220利用Atlassian Confluence漏洞進行挖礦攻擊

在1個月前,Atlassian Confluence零時差漏洞CVE-2022-26134被公布後,有不少駭客組織相繼用於發動攻擊,其中有一個駭客組織8220,同時也運用了其他應用系統的漏洞,引起研究人員的關注。

微軟於6月30日,針對駭客組織8220的攻擊行動提出警告,指出該組織長期鎖定Linux系統而來,且最近的攻擊行動,就是利用CVE-2022-26134漏洞來做為初期入侵受害組織的管道,進而部署挖礦軟體pwnRig(1.41.0版)與IRC機器人,來接收C2伺服器的命令,並利用IP掃描工具找尋網路環境裡其他的SSH伺服器,並使用Go語言打造的暴力破解工具spirit散布。

此外,駭客也藉由cronjob、nohup等命令建立排程工作,並設置每60秒就執行一次,而使得挖礦軟體和IRC機器人在Linux伺服器重開機後,仍能繼續運作。但除了上述的Atlassian Confluence漏洞之外,研究人員發現,該組織也可能利用Oracle WebLogic的RCE漏洞CVE-2019-2725,來入侵受害組織。

這個駭客組織鎖定Atlassian Confluence漏洞的挖礦攻擊行動,在6月9日資安業者Check Point曾提出相關發現並提出警告,該公司指出,駭客也利用相同的漏洞,對Windows電腦上植入惡意指令碼。

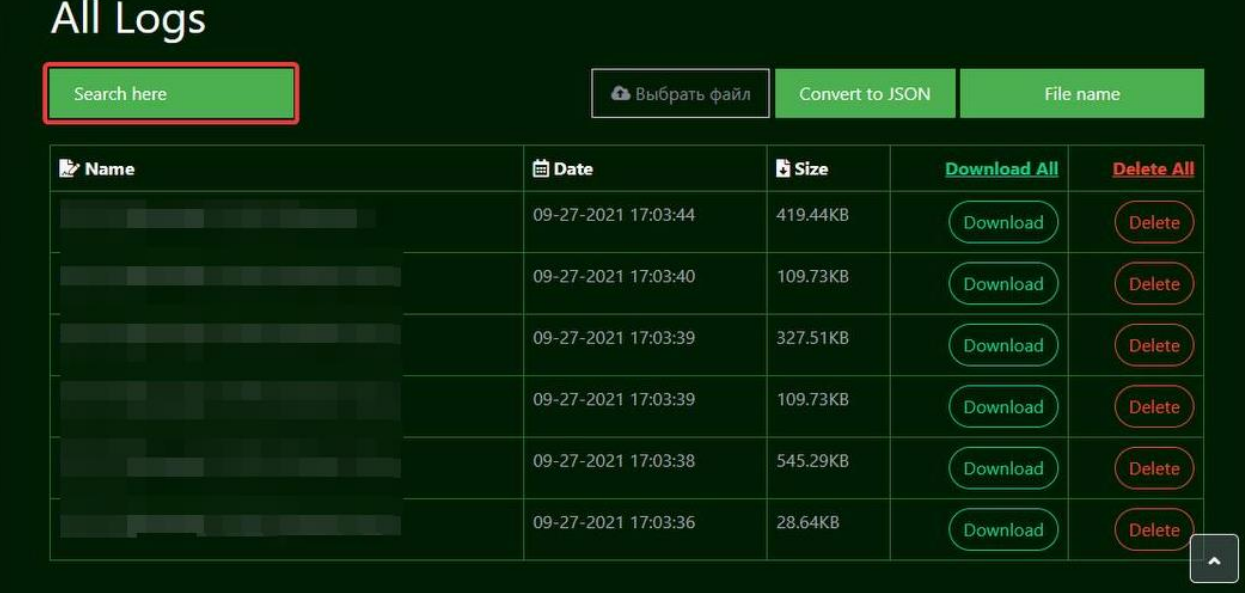

竊密軟體XFiles加入利用Follina漏洞的能力

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

研究人員看到駭客疑似透過垃圾郵件挾帶惡意文件檔案,此文件檔案包含OLE物件,並連結外部的HTML檔案,該HTML檔案的程式碼內容,就包含了利用Follina的JavaScript指令碼。一旦受害者打開文件檔案,就有可能觸發指令碼,並對電腦下達以Base64編碼的PowerShell命令來執行惡意程式,然後,駭客使用ChimLacUpdate.exe這隻程式進行第二階段攻擊,此程式包含了硬編碼加密的Shell Code與AES解密金鑰,藉由API呼叫的方式解密Shell Code並執行,最終使得受害電腦感染XFIles。

此竊密軟體會搜刮在網頁瀏覽器和加密貨幣錢包的帳密資料,亦會截取螢幕畫面、收集加密通訊軟體Discord和Telegram的帳密等,並將竊得的資料透過Telegram傳送到駭客手上。

北韓駭客Lazarus利用Quantum惡意軟體發動攻擊

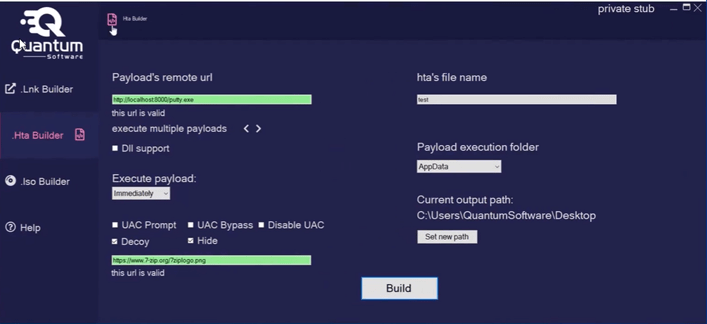

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

附帶一提的是,這些駭客還聲稱能利用MSDT漏洞CVE-2022-30190(Follina),來散布惡意程式。

研究人員針對近期出現的Quantum惡意程式,與北韓駭客組織Lazarus的手法進行比對後,發現該組織近期疑似使用此惡意程式發動發動攻擊。

微軟Edge瀏覽器的WebView2應用程式可被用於繞過MFA

瀏覽器的渲染網頁元件不只能提供開發人員更快打造網頁應用程式,也可能成為駭客用來發動攻擊的管道。研究人員mr.d0x於6月21日公布鎖定微軟Edge的攻擊手法,滲透的主要管道是WebView2元件。他們修改了微軟提供的WebView2範例,即可透過WebView2本身的功能,將JavaScript注入網站,或是把鍵盤側錄程式植入微軟登入網頁,進而將使用者輸入的資料回傳。

瀏覽器的渲染網頁元件不只能提供開發人員更快打造網頁應用程式,也可能成為駭客用來發動攻擊的管道。研究人員mr.d0x於6月21日公布鎖定微軟Edge的攻擊手法,滲透的主要管道是WebView2元件。他們修改了微軟提供的WebView2範例,即可透過WebView2本身的功能,將JavaScript注入網站,或是把鍵盤側錄程式植入微軟登入網頁,進而將使用者輸入的資料回傳。

但研究人員指出,駭客不只能將WebView2用於上述攻擊,還能濫用於竊取Cookie,進而存取使用者檔案的資料夾(User Data Folder,UDF),有可能因此得以繞過雙因素驗證(MFA)機制。針對上述的發現,微軟認為使用者若是能藉由良好的使用習慣,還是有機會降低遭到濫用WebView2攻擊的風險。

惡意Python套件竊取用戶的AWS帳密

近期鎖定PyPI套件用戶的情況已有數起攻擊事故出現,且有不少是針對開發人員的AWS帳密而來。資安業者Sonatype於6月23日表示,他們近期看到5個含有攻擊意圖的PyPI套件:loglib-modules、pyg-modules、pygrata、pygrata-utils,以及hkg-sol-utils。

其中的loglib-modules與pyg-modules特別引起研究人員的注意,因為攻擊者將它們用來竊取AWS帳密、受害電腦網路環境參數等資料;而pygrata是唯一沒有竊密功能的套件,但與過往其他的惡意PyPI極為不同,它需要搭配pygrata-utils,且在其他4個套件遭到PyPI移除後,仍存在了一段時間。

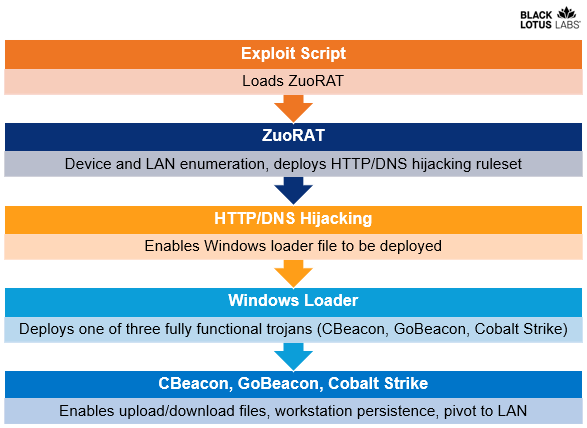

木馬程式ZuoRAT鎖定SOHO族的家用路由器

駭客鎖定缺乏防護的家用路由器設備,進而站穩腳跟,對網路環境裡的連網設備下手的情況,在許多人處於居家辦公模式的工作狀態下,相當值得留意。

駭客鎖定缺乏防護的家用路由器設備,進而站穩腳跟,對網路環境裡的連網設備下手的情況,在許多人處於居家辦公模式的工作狀態下,相當值得留意。

資安業者Lumen近期發現木馬程式ZuoRAT的攻擊行動,駭客疑似自2020年12月開始,鎖定中小企業與SOHO族,目標是思科(Cisco)、華碩、Netgear,以及居易(DrayTek)等廠牌的近80款家用路由器,一旦木馬程式成功挾持後,就將這些路由器當作跳板,經用內部網路,透過DNS挾持或HTTP挾持的方式,進行中間人攻擊(MitM),下載CBeacon、GoBeacon、Cobalt Strike等軟體,植入Windows、macOS、Linux電腦。

研究人員指出,駭客埋藏攻擊的手法相當精明,只要路由器重開機就會移除ZuoRAT與活動痕跡,而且,他們也能遠端刪除ELF檔案,使得攻擊行動不被發現。

豐田旗下的TB Kawashima疑遭勒索軟體LockBit攻擊

勒索軟體駭客組織針對汽車大廠豐田旗下的零件供應商下手,自今年初至今已有數起事故,汽機車軟管製造商Nichirin於6月14日遭到攻擊後,疑似又有廠商受害。

勒索軟體駭客組織針對汽車大廠豐田旗下的零件供應商下手,自今年初至今已有數起事故,汽機車軟管製造商Nichirin於6月14日遭到攻擊後,疑似又有廠商受害。

根據資安新聞網站Bleeping Computer報導,豐田紡織旗下專門供應汽車、飛機、火車等內裝材料的TB Kawashima透露,專門經營泰國銷售業務子公司傳出在6月23日遭到入侵,但該公司宣稱豐田紡織集團的所有業務都正常運作,不受攻擊事故影響。

而針對攻擊者的身分,勒索軟體駭客組織LockBit宣稱在6月17日,入侵了TB Kawashima的其中一臺伺服器,並於24日傍晚公布竊得的資料。

大型連鎖超市Walmart傳出遭到勒索軟體Yanluowang攻擊,但該公司予以否認

去年出現的勒索軟體Yanluowang (閰羅王),最近又有新的動作,疑似因對方不付錢,而決定公布內部網路環境的相關資料。根據資安新聞網站Bleeping Computer報導,勒索軟體Yanluowang聲稱在一個多月前,對大型連鎖超市Walmart發動攻擊,加密4萬至5萬臺電腦,並向該公司索討5,500萬美元贖金,但Walmart始終沒有回應。

去年出現的勒索軟體Yanluowang (閰羅王),最近又有新的動作,疑似因對方不付錢,而決定公布內部網路環境的相關資料。根據資安新聞網站Bleeping Computer報導,勒索軟體Yanluowang聲稱在一個多月前,對大型連鎖超市Walmart發動攻擊,加密4萬至5萬臺電腦,並向該公司索討5,500萬美元贖金,但Walmart始終沒有回應。

駭客於6月27日公布此事,並上傳了Walmart的內部網路資料,包含了AD使用者名單、該公司的安全憑證檔案,以及經由Kerberoasting攻擊破解的加鹽密碼,假若這些都是真實資料,其他駭客將有機會用來對Walmart再度下手。

對此,Walmart發出聲明,認為上述說法並不準確,該公司的資安團隊全天候監控,並未察覺駭客對他們攻擊得逞。

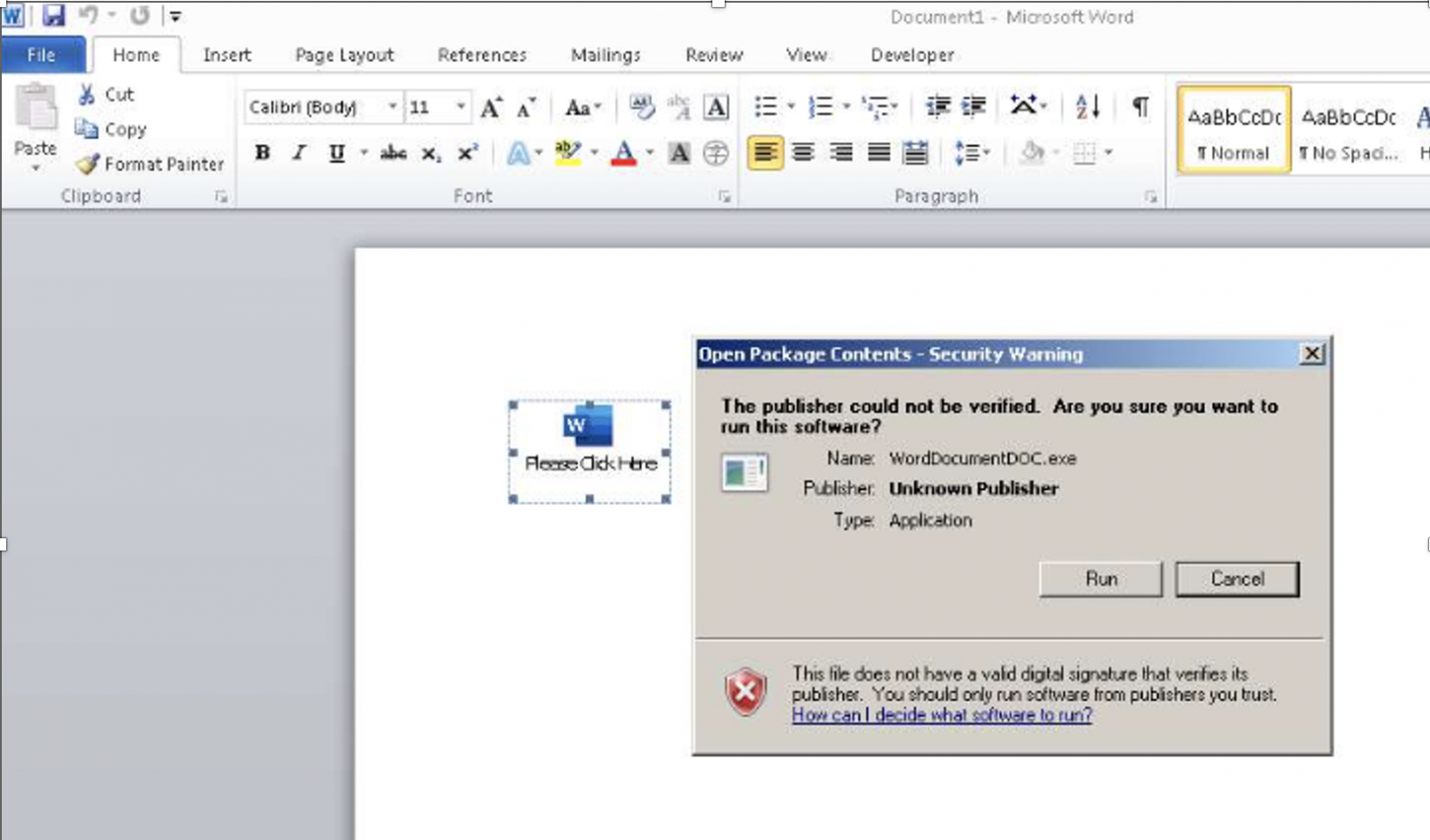

駭客利用Word檔案投放勒索軟體AstraLocker 2.0

為了擴大受到影響的範圍,駭客往往可能會選擇在調查完受害組織內部環境後,才發動勒索軟體攻擊,但現在有駭客採取直接了當的作法,一旦受害者不慎開啟誘餌,就執行檔案加密的工作。

為了擴大受到影響的範圍,駭客往往可能會選擇在調查完受害組織內部環境後,才發動勒索軟體攻擊,但現在有駭客採取直接了當的作法,一旦受害者不慎開啟誘餌,就執行檔案加密的工作。

例如,資安業者ReversingLabs近期發現勒索軟體AstraLocker 2.0的攻擊行動,駭客疑似利用另一個勒索軟體Babuk外洩的程式碼打造而成,根據駭客用於索討贖金的門羅幣錢包,此勒索軟體很可能與Chaos有關。這些駭客將勒索軟體嵌入Word檔案的OLE物件,並透過網路釣魚來散布。一旦對方開啟了這個Word檔案,並依照指示執行OLE物件,電腦檔案就會隨即被AstraLocker 2.0加密。

研究人員指出,這種有別於一般駭客對於組織發動勒索軟體攻擊的過程,代表了運用Babuk程式碼打造的AstraLocker 2.0駭客技能不算強,但想要積極讓許多人受害並支付贖金。

勒索軟體LockBit寄送網站圖片著作權宣告信進行釣魚攻擊

駭客發動網路釣魚的幌子,很可能讓對方以為會惹上麻煩遭到提告,而不疑有他開啟附件檔案。例如,資安業者AhnLab最近揭露勒索軟體LockBit的攻擊手法,駭客宣稱,收信人所屬的公司在網站上使用了侵權的圖片,要求從網站上刪除,否則將面臨法律訴訟。但這些郵件並未提及對方使用了那些侵權的圖片, 而是宣稱相關資料列於附件檔案。

假若收信人不慎開啟附件檔案,電腦就有可能遭到勒索軟體LockBit 2.0加密檔案。資安新聞網站Bleeping Computer指出,他們最近也發現類似的釣魚郵件,攻擊者將其用於散布BazarLoader、Bumblebee等惡意軟體。

2021年有67起美國各級學校的勒索軟體攻擊,有954所受害

駭客最近3至4年大肆攻擊美國各級學校的現象,似乎有略為趨緩的現象,但原因可能是有部分學校開始強化相關因應措施。資安業者Compatitech最近公布的調查報告指出,2021年總共有67起鎖定美國各級學校的勒索軟體攻擊,結果共有954所學校受害,這樣的攻擊行動次數較2020年減少19%、受害學校少了46%。

研究人員認為相關事故減少的原因,在於學校已對此種攻擊的準備日益充分,停機與復原系統的時間都變得更快,而使得勒索軟體駭客降低對學校下手的頻率。

逾9萬個K8s實體曝露在網際網路,恐成為駭客下手的目標

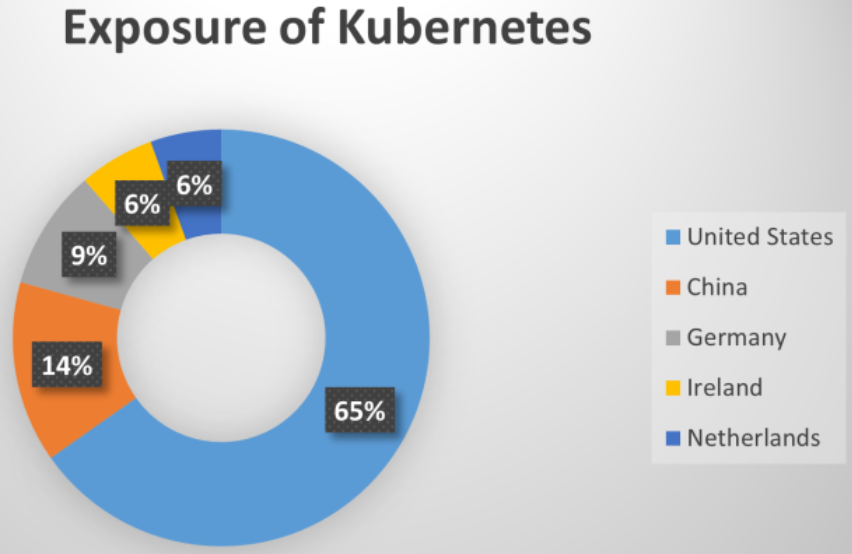

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

而從這些K8s所使用的連接埠來看,又以443埠最多,約103.8萬個;10250埠其次,有23.1萬個。而這些曝露於網際網路上的K8s主機,研究人員發現有799個會直接對攻擊者公開(會向存取K8s的用戶端,發出錯誤代號200的回應),甚至有些知名公司所用的K8s主控台、管理儀表板並未啟用密碼保護,使得駭客無需密碼就有可能從從網際網路上存取K8s的重要元件,或是執行相關操作。但為何與上個月ShadowServer發現有38萬臺K8s的資料相差甚遠?研究人員認為,原因很可能與掃描的範圍有關。

烏克蘭自開戰以來遭到近800次網路攻擊

自烏克蘭戰爭開打以來已經超過3個月,在此期間的網路攻擊不曾停歇,近期陸續有相關的統計資料出爐。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於6月30日表示,該國自戰爭開始至今,總計有796次網路攻擊事件,其中最多的是針對政府機關,有197起,其次是104起針對國防與安全部門而來、55起鎖定金融服務業者、另各有54起針對商業機構與能源產業而來。從攻擊的目的來看,比例最高的是資訊收集,有242起,其次是惡意程式攻擊有192起。

美西銀行的ATM被安裝側錄裝置

駭客不只在網路環境進行交易資料的側錄,也有針對實際環境下手的情況。法國巴黎銀行(BNP Paribas)美國子公司美西銀行於6月23日,向客戶提出警告,指出他們發現駭客在自動櫃員機(ATM)上部署了側錄裝置,可能有用戶的簽帳卡(Debit Card)資料遭竊。該公司最初察覺異狀是在去年11月,他們的資安團隊發現,有數個未經授權的帳號嘗試提款,於是該公司向警方通報,並著手檢查自家ATM的網路,結果發現,駭客已在數臺ATM上安裝了側錄裝置,這些裝置不只會記錄卡號、PIN碼,還有可能會干預簽帳卡的交易。

該公司移除了有問題的ATM並著手調查,並呼籲用戶應時常留意自己戶頭的狀態,並承諾戶頭的存款若是遭到盜領或盜刷,他們將吸收相關損失。

NFT市集OpenSea的服務供應商員工濫用權限,該市集用戶的電子郵件信箱外洩

大型NFT市集因內部採用的服務供應商員工濫用權限,而使得客戶的資料外洩。NFT市集OpenSea於6月29日發布資安通告,指出他們的電子郵件服務供應商Customer.io,有員工的權限遭到濫用,下載並外流OpenSea用戶的電子郵件信箱,該公司指出,即使是只有訂閱他們電子報的用戶也會受到影響。

不過,OpenSea並未說明Customer.io是如何濫用權限,但此電子郵件服務業者向新聞網站TechCrunch表示,此事是具備特殊權限的員工所為,他們已註銷相關權限並予以停職。OpenSea呼籲用戶要提高警覺,留意可能會衍生的網路釣魚攻擊。

安卓銀行木馬Revive疑似透過攔截簡訊來繞過雙因素驗證

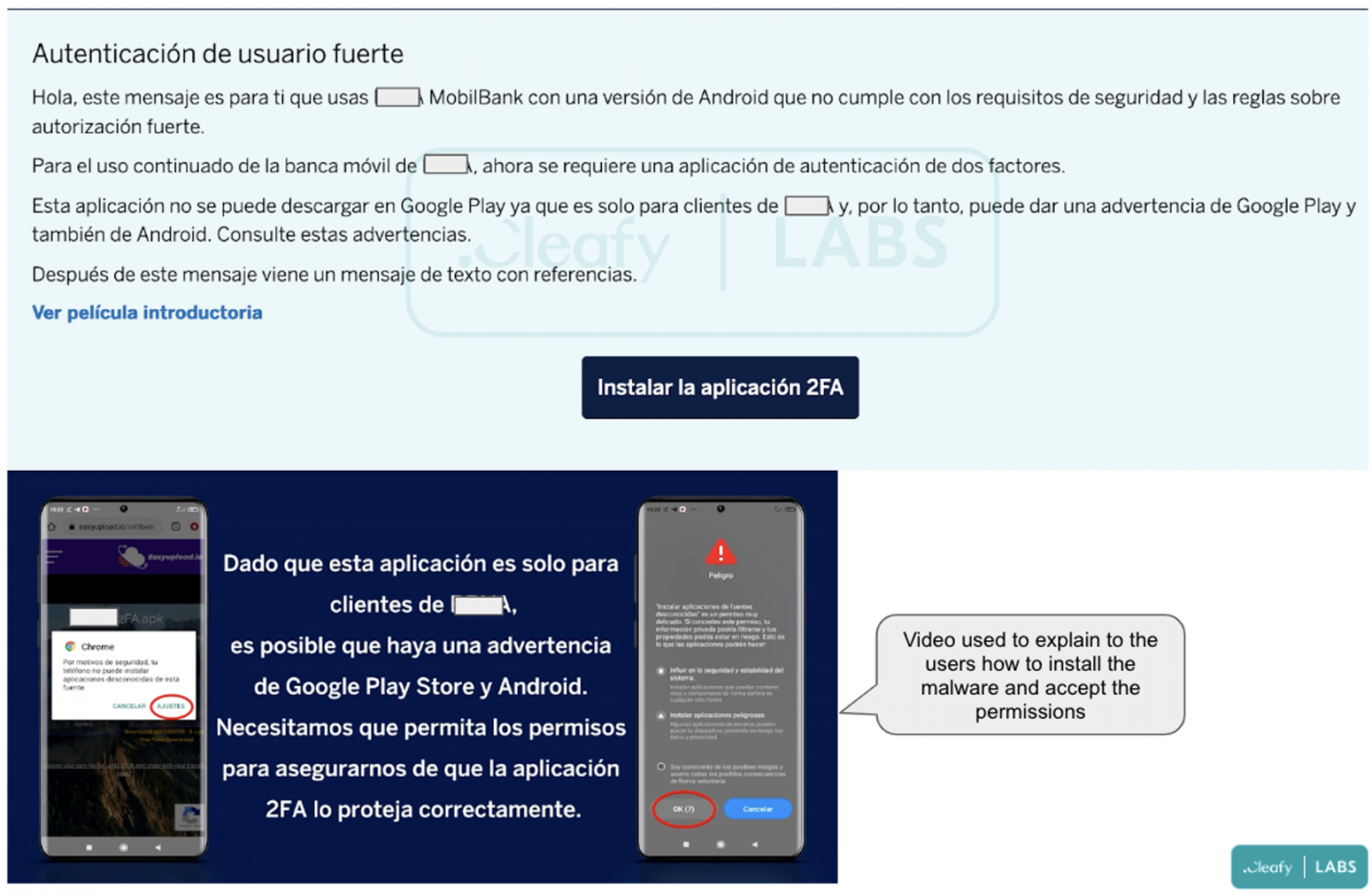

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客為了讓對方相信確有其事,不只為該元件建置了專屬網站,還有教學影片解析整個安裝流程。一旦受害者照做,手機就會被安裝木馬程式Revive,然後要求授予此App存取簡訊與通話的權限,而這個惡意程式平時是在後臺執行的鍵盤側錄工具,記錄受害者輸入的內容,並定期傳送到C2。

研究人員指出,駭客透過冒牌的銀行登入網頁來取得帳密,然後再攔截特定簡訊,藉此繞過雙因素驗證(MFA)流程,雖然這個惡意程式處於早期開發階段,但已具備繞過銀行身分驗證措施的能力而不容輕忽。

【漏洞與修補】

美國警告駭客利用PwnKit漏洞發動攻擊,要求聯邦機構限期修補

研究人員於今年年初,揭露存在於Linux系統元件Polkit的重大漏洞CVE-2021-4034(PwnKit),如今已出現了攻擊行動。美國網路安全暨基礎設施安全局(CISA)於6月27日,將PwnKit列為已遭利用的漏洞,並要求聯邦機構限期於7月18日前進行修補。

由於這項漏洞影響所有版本的Linux,且公布時已存在長達12年,一旦駭客將其利用就有機會以root權限執行程式碼。CISA雖表明已掌握相關攻擊行動的證據,但沒有說明受害範圍等其他細節。

研究人員揭露損害程度比擬Heartbleed的OpenSSL的漏洞,恐導致記憶體損壞

開源加密程式庫OpenSSL甫於6月21日發布3.0.4版,但有研究人員發現當中新的弱點,且可能會導致比Heartbleed更嚴重的後果。資安研究人員Guido Vranken揭露OpenSSL 3.0.4版存在的漏洞,一旦攻擊者觸發該漏洞,就有可能遠端執行程式碼,並強調遭到利用的後果可能會非常嚴重,有可能超越Heartbleed。

不過,這項漏洞僅存在於特定版本OpenSSL,擁有許多用戶的1.1.1版,以及其他衍生的加密程式庫BoringSSL、LibreSSL都不受影響;再者,則是這項漏洞必須在支援AVX512指令集上的64位元Intel電腦才能觸發。OpenSSL已經著手修補,但尚未發布新版軟體。

Zimbra網頁郵件伺服器的UnRAR元件漏洞恐被駭客用於攻擊

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

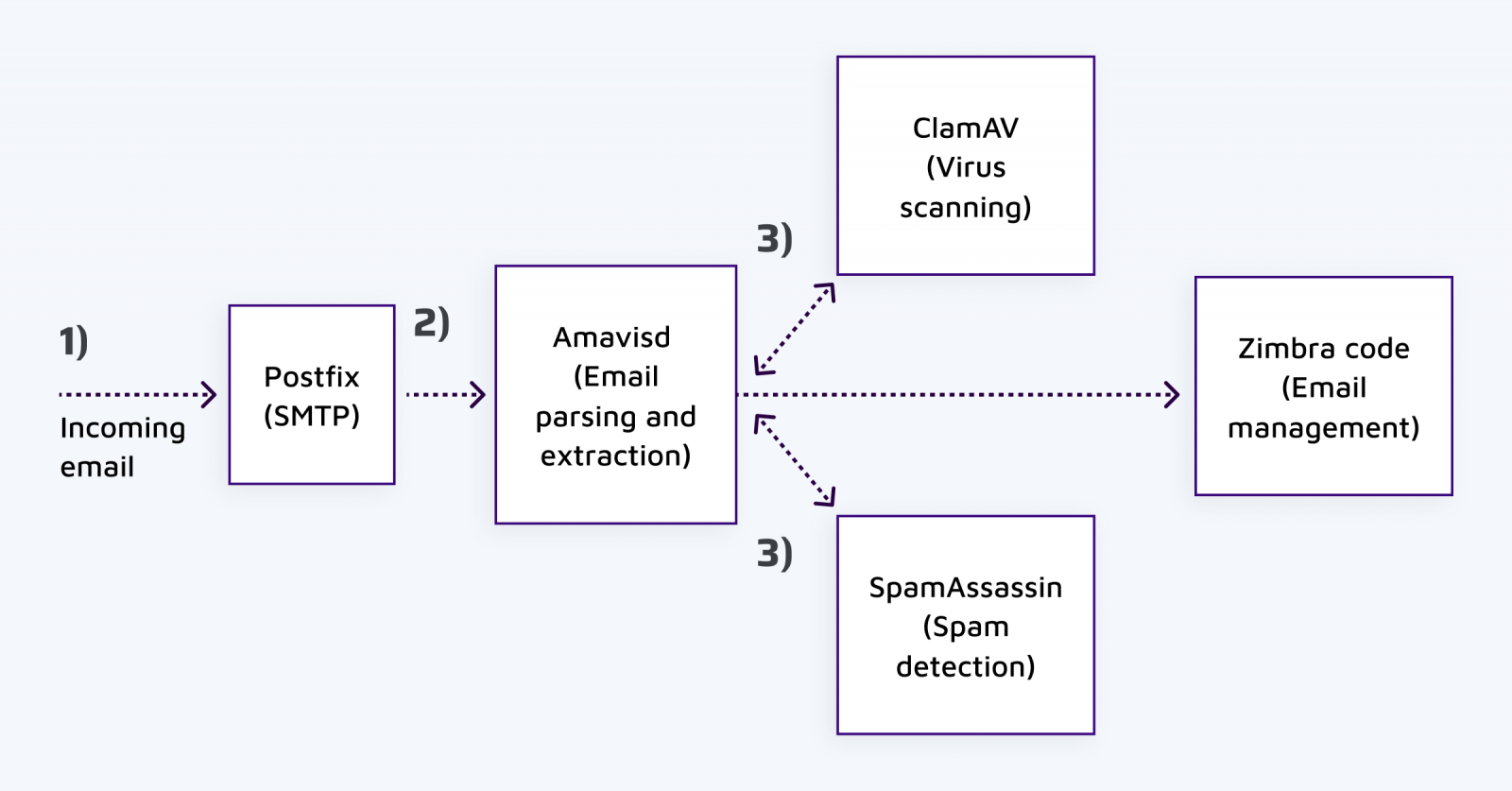

最近資安業者SonarSource發現了零時差漏洞CVE-2022-30333,這漏洞與Zimbra採用的UnRAR元件有關,此元件的開發者,就是推出了知名解壓縮軟體WinRAR的廠商RARLab。CVE-2022-30333是文件寫入漏洞,一旦攻擊者加以利用,就有機會在Zimbra的郵件伺服器上發送或收取郵件,並用來暗中竊取使用者的帳密,甚至有可能進一步利用這些帳密存取受害組織的其他內部應用系統。

研究人員將上述漏洞通報了RARLab與Zimbra,前者發布了UnRAR新版6.12版予以修補,後者則調整Amavis服務的配置,改以7-Zip解壓縮RAR檔案來因應。

FabricScape容器逃逸漏洞恐讓攻擊者能挾持Azure Service Fabric管理的Linux叢集

提供建置微服務的系統一旦出現漏洞,有可能危害用戶的容器。資安業者Palo Alto Networks揭露名為FabricScape的容器逃逸漏洞(CVE-2022-30137),存在於微軟微服務應用系統平臺Azure Service Fabric,一旦遭到攻擊者利用,就有可能在Azure叢集執行程式,甚至是接管Linux叢集。

雖然微軟將FabricScape列為中度風險漏洞,但此微服務代管了逾百萬應用程式,同時也是Azure許多服務的底層架構,例如,Azure SQL Database、Azure CosmosDB、Cortana,以及Power BI等。微軟已於6月的每月例行修補(Patch Tuesday)修補上述漏洞。研究人員指出,這項漏洞僅影響Linux容器,無法透過Windows容器觸發。

Brocade軟體漏洞恐波及儲存區域網路解決方案

網通業者Brocade於6月22日發布資安通告,指出他們發布了旗下儲存區域網路(SAN)管理系統SANnav的2.2.0.2版與2.1.1.8版,來修補9個漏洞,其中的CVE-2022-28167、CVE-2022-28168,以及CVE-2022-28166與該軟體本身相關,這些漏洞的CVSS評分為7.5至8.5分,一旦遭利用,攻擊者有機會從事件記錄檔案取得交換器與伺服器的密碼,或是透過靜態加密金鑰來竊取機敏資料,該公司指出,上述漏洞尚未出現被用於攻擊行動的跡象,亦不影響Fabric OS與ASCG兩套軟體。

不過,這些漏洞有可能波及其他合作廠商的儲存解決方案,例如,HPE發布公告指出,旗下B系列SANnav管理入口系統受到相關漏洞影響;NetApp也發布相關公告,但該公司自己的產品似乎不受影響。

甲骨文花了6個月修補Fusion Middleware的重大漏洞

大型IT業者對於企業軟體漏洞處理牛步,很可能使得用戶曝險時間變長。資安業者VNG的研究人員PeterJson,與另一家資安業者VNPT的研究人員Nguyen Jang聯手,在去年10月發現Fusion Middleware的漏洞,分別影響Oracle Access Manager(OAM)的伺服器端請求偽造(SSRF)漏洞CVE-2022-21497,以及影響Oracle JDeveloper的ADF Faces Framework框架元件的RCE漏洞CVE-2022-21445。甲骨文先後於今年1月的2022年第1季的例行修補、4月的第2季例行修補提供更新軟體,研究人員呼籲用戶應儘速安裝相關修補程式。

但研究人員指控,甲骨文處理的時間過長,已經超出業界常見的90天期限。尤其是CVE-2022-21445的CVSS風險評分高達9.8分,且攻擊者無須通過身分驗證就能利用,有機會藉此接管JDeveloper,研究人員進一步調查後發現,該公司旗下的Enterprise Manager、Identity Management、SOA Suite、WebCenter Portal、Application Testing Suite、Transportation Management,以及ADF Faces Framework開發的網站也受到影響;另一個漏洞CVE-2022-21497的CVSS評分為8.1。

【資安防禦措施】

美國針對網路安全事故推出311專線

為了提供中小企業對於資安事故的幫助,美國開始有人提倡應推出類似911的專線服務。美國網路安全暨基礎設施安全局(CISA)於6月22日,在德州舉行網路安全諮詢委員會議,這是自2021年12月開始舉辦後的第3次會議,其中有項提議相當引人關注,那就是由蘋果資訊安全副總裁George Stathakopoulos提出的311全國專線,這支電話成立的目的,就是為了在資安防護上資源較為有限的中小企業,提供即時的資安訓練資源。

此外,311專線也有機會協助當局追蹤攻擊事件──因為,許多私人企業有可能在發生事故時拒絕向政府通報,使得CISA與美國聯邦調查局(FBI)難以進一步追查駭客的行蹤。

【其他資安新聞】

大型出版業者Macmillan疑遭勒索軟體攻擊,被迫關閉系統

Mozilla發布Firefox 102,修補19個漏洞,並新增去除URL追蹤參數的功能

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02