道高一尺,魔高一丈,資安防護產品的偵測與阻擋能力,雖然總是趕不上各種網路威脅與惡意軟體的發展,仍需持續改善防禦廣度與深度,然而,對於企業與組織而言,還是需要設法評估各種資安廠牌的產品與技術,了解他們的應對實力。

不過,隨著進階持續性威脅(APT)崛起,使得早先的資安產品評測方式相形失色,所幸後來出現了實際模擬駭客組織攻擊情境的MITRE ATT&CK評估計畫,逐漸得到大家的認可,並且持續受全球資安界與企業關注。時至今年3月,如今進行到第四輪評估,結果現也已經出爐,本次參與的資安廠商多達30家,再度創下新紀錄。

這項由美國MITRE發起的計畫,針對企業(Enterprise)類別的資安產品與技術評估,受到越來越高的肯定,參加測試的資安業者越來越多,每輪設想的駭客組織也都不盡相同,考驗的能力也從資安威脅的「偵測」擴展到「防護」。隨著規模擴大,這項計畫後續也轉由MITRE Engenuity公司專門負責舉辦,名稱改為MITRE Engenuity ATT&CK評估計畫。

參與資安廠商數量屢創新高,本次新增4家業者

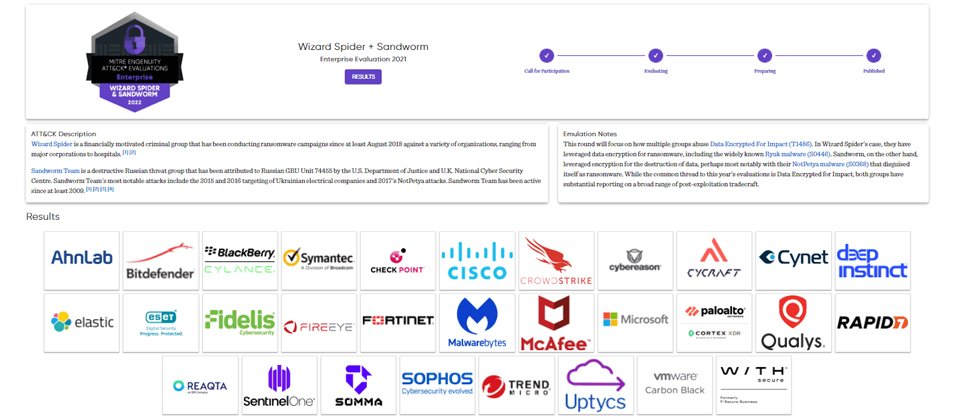

從參與資安業者的數量來看,這次ATT&CK Enterprise共有30家資安業者加入,比起上一輪的29家業者又再增加,出現更多來自國際的資安業者響應這個評測。

參加評估的資安業者都是國際級資安大廠,其中有10家業者,是從第一輪就參與至今,例如:CrowdStrike、Cybereason、Elastic、WithSecure(原F-Secure Business)、FireEye,以及McAfee、微軟、Palo Alto Networks、SentinelOne,以及VMware Carbon Black。

此後,國際間有越來越多資安業者看重此項評測。從第二屆開始加入的廠商名單來看,有趨勢科技,以及臺灣資安新創公司奧義智慧,其他的還包括Bitdefender、BlackBerry Cylance、Malwarebytes、博通旗下Symantec、Check Point、Cisco、ESET、Fidelis、Fortinet、Sophos,還有荷蘭資安公司ReaQta(已被IBM買下)、韓國資安公司AhnLab,以色列資安公司Cynet,以及美國資安公司Uptycs。

值得關注的是,本輪評估出現4個新面孔,分別是美國資安業者Rapid7、Qualys,以色列資安業者Deep Instinct,還有一家Somma,是繼AhnLab後第二個來自韓國的業者。但也有3家業者,在參與上一輪後未繼續參加,包括GoSecure、Micro Focus,以及來自加拿大的OpenText。

針對Enterprise的MITRE Engenuity ATT&CK評估計畫已經來到第四輪(Round 4),每次舉辦新一輪評估都吸引了更多的產商參與,這次共有30家國際廠商響應,其中有4家是首次參與。

聚焦資料加密威脅,資安廠商需對抗兩大俄羅斯駭客集團的手法

在第四輪Enterprise評測中,有哪些重點?首先這次是在2021年下半執行評測,直到2022年3月底才公布成績。

此次模擬的攻擊設想對象,是兩個俄羅斯駭客組織,分別是Wizard Spider與Sandworm,為何MITRE Engenuity會選中它們?有何特性?

簡單來說,Wizard Spider是具經濟動機的駭客組織,也被稱為UNC1878、TEMP.MixMaster、Grim Spider,該組織因2016年打造出TrickBot惡意程式而聞名,擁有多樣化的工具庫,2018年該組織還開發出Ryuk勒索軟體,主要以大型企業與醫院為攻擊目標,而另一勒索軟體Conti背後成員,也傳與Wizard Spider有關。

另一個Sandworm,隸屬於俄羅斯情報局(GRU)特殊技術中心的74455部隊,從2009年就開始活躍,也被稱為Electrum、Telebots、Iron Viking、BlackEnergy、Quedagh,以及Voodoo Bear。

值得關注的是,該組織發動了不少網路攻擊事件,例如,2015年與2016年間,鎖定烏克蘭電力公司與政府組織發動攻擊,2017年以NotPetya勒索軟體攻擊大型醫院與企業。不僅如此,還有多起事件也是他們所為,包括:2017年針對法國總統大選發動魚叉式網釣攻擊,2018年攻擊在南韓舉行的冬季奧運會,並以魚叉式網釣攻擊禁止化學武器的組織,並在2018年與2019年,針對鄰國喬治亞的政府與企業發動大規模攻擊。到了2020年10月,與Sandworm有關的6名GRU 74455部隊軍官,遭到美國司法部起訴。

綜合來看,相較於MITRE ATT&CK先前三輪的設想攻擊對象:中國駭客組織APT3、俄羅斯駭客組織APT29,以及針對鎖定金融業攻擊的Carbanak與FIN7,這次第四輪評估除了持續維持兩組攻擊情境,顯然類型稍有變化。

例如,兩個駭客團體的攻擊動機並不同,能讓單次評估呈現不同型態駭客組織的攻擊因應效果,等於增加資安評估的複雜性。

但兩者仍有共通之處,MITRE Engenuity表示,這次評估聚焦在濫用「資料加密之衝擊」(T1486)攻擊技法,像是Wizard Spider會利用Ryuk勒索軟體將資料加密,而Sandworm是利用NotPetya惡意軟體並以加密來破壞資料。

這項評估計畫每次都會選擇不同駭客組織為攻擊設想對象,並從第三輪開始一次模擬兩個駭客組織攻擊,本次是模擬俄羅斯駭客組織Wizard Spider與Sandworm的入侵手法,兩者攻擊動機不同,但同樣濫用「資料加密之衝擊」(Data Encrypted For Impact,T1486)攻擊技法。評測結果頁面:https://attackevals.mitre-engenuity.org/enterprise/participants/?adversaries=wizard-spider-sandworm

總共9大步驟、109項,評估每個項目的偵測示警能力

MITRE Engenuity是如何模擬這兩組駭客組織的攻擊?

基本上,MITRE ATT&CK框架彙整各個駭客組織已知的戰術流程與技法,因此,Wizard Spider與Sandworm在入侵各階段的手法,都已在此列出。

較特別的是,過去幾輪評估計畫的執行環境,幾乎以Windows伺服器與電腦為主,這輪MITRE Engenuity的評估還加入小部分的Linux環境(搭載Cent OS的系統),儘管這並非必考,而是參賽者可選擇是否評估的面向,但首次將其納入評估範圍的意義也相當重大。

這次攻擊模擬的方式如何進行?根據MITRE最新公布的結果,顯示這次有兩大情境,加起來總共19大攻擊步驟,109個小項目,其中模擬Wizard Spider入侵占10個步驟、52個小項目,模擬Sandworm入侵占9個步驟、57個小項目。

特別的是,我們在其中一家參與評估的業者SentinelOne舉行的亞太區解說會上,看到他們介紹測試過程的部分細節。該公司資深威脅研究員Tom Hegel表示,評估分為兩種情境,例如,第一日先模擬Wizard Spider的攻擊,第二日再模擬Sandworm的攻擊;此外,對於偵測與防護的評量,將會分開進行。

模擬Wizard Spider入侵情境

首先,攻擊方針對一臺Windows主機入侵。

●第1步:初期入侵階段,當中採用了惡意Doc文件。

●第2步:運用Emotet惡意程式,以及持久化(Persistence)的各種技術,確保植入的惡意軟體可長期停留。

●第3步:探索主機與蒐集帳密憑證。

接下來,鎖定另一臺Windows主機進行滲透。

●第4步:橫向移動與部署Trickbot惡意程式,利用竊取的有效帳號登入,並將工具從外部環境移動到受害環境。

●第5步:利用Trickbot的網路探測工具掌握網路環境。

●第6步:透過Kerberoast攻擊手法鎖定AD網域控制器。

接下來,鎖定AD網域控制器的Windows主機。

●第7步:是橫向移動到AD網域控制器的階段,利用有效帳號登入,將工具移動到受害環境,並運用持久化的技術潛伏。

●第8步:針對AD伺服器執行Credential Dumping攻擊手法。

●第9步:採用禁止系統恢復的攻擊手法,發動Ryuk勒索軟體攻擊。

●第10步:完成Ryuk勒索軟體加密以帶來衝擊。

模擬Sandworm入侵情境

首先針對一臺Liunx主機入侵。

●第11步:初期入侵階段,採用有效帳號認證與Webshell相關的手段。

●第12步:初期探索階段,採用作業系統Credential Dumping的手法。

●第13步:上傳與執行Exaramel軟體,並利用特權提升手法提升權限;

●第14步:透過Exaramel並以持久化技術確保惡意軟體長期潛伏。

接下來,鎖定另一臺Windows電腦入侵。

●第15步:是橫向移動到Windows電腦的階段,同樣利用有效帳號認證與持久化技術的手段。

●第16步:在Windows環境探索

●第17步:利用Credential Dumping的手法,從瀏覽器讀取敏感資訊。

接下來,鎖定AD網域控制器的階段。

●第18步:是鎖定網域控制器的階段,鎖定另一臺Windows電腦入侵,利用有效帳號驗證與持久化相關技術。

●第19步:部署Notpetya勒索軟體發動破壞攻擊,當中將持續利用WMI橫向移動並潛伏於不同Windows電腦。

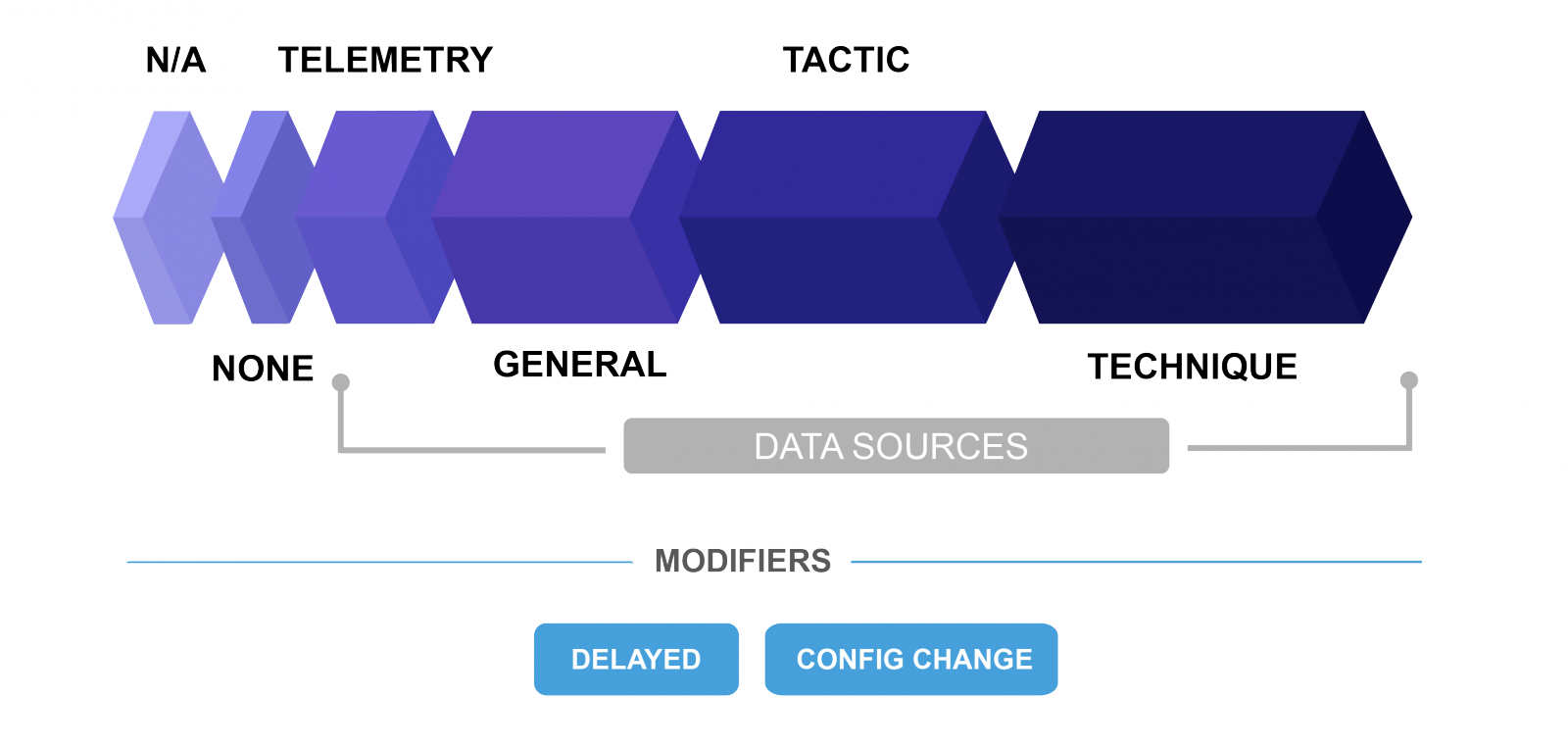

在ATT&CK評估計畫中,為了讓偵測能力的呈現有更好的展現,畫分出None、Telemetry,以及精確度較高的偵測類型:General、Tactic、echnique,並有資料來源或邏輯的設定變更,還有延遲的輔助標籤,讓偵測結果呈現更細膩。

突顯產品分析自動化能力的優劣差異

關於這次評測的結果,有那些新焦點?基本上,這一輪所訂出的偵測類別,與上一輪差異不大,都是畫分為 None(無偵測)、Telemetry(遙測),以及精確度較高偵測類型:General(一般)、Tactic(戰術)、Technique(技法),此外,還有輔助用的標籤,包括Config Change與Delay。

我們該如何看待19大步驟、109個項目的偵測結果?Tom Hegel表示,以精確度較高的3種偵測類型而言,General提供了最小的內容,而Tactic呈現出為何(Why)偵測到的內容,至於最好的Technique,則是能夠呈現出如何(How)偵測到的內容。

值得注意的是,關於各大受測廠商資安威脅的處理方式,之前MITRE評估已呈現細膩的偵測程度,會標示是否變更設定或是延遲,因此,企業對於資安廠商的要求,若特別看重是否具備高度自動化的偵測能力,此時,不僅要注意受測廠牌的偵測精確度表現要夠好,還要留心這些輔助屬助標籤的數量,若是越少,代表自動化程度越高。對此,Tom Hegel也標榜自家SentinelOne的偵測結果優異,因為他們的延遲標籤是0個,表示所有偵測結果都是即時呈現。

事實上,SentinelOne在第四輪評估的表現的確相當亮眼。回顧歷年該公司的評估結果,他們在最初,也就是第一輪評估的偵測表現並不出色,例如,當時模擬APT 3攻擊的情境中,該公司在136個項目的偵測結果中,多半都是Telemetry的偵測類型,精確度較高的偵測類型僅有8個。但如今該公司在本次評估的109個項目中,精確度較高的偵測類型已達108個。儘管模擬攻擊對象有別,但這也反映該公司在偵測能力的提升與自動化程度上,都有很大的進步。

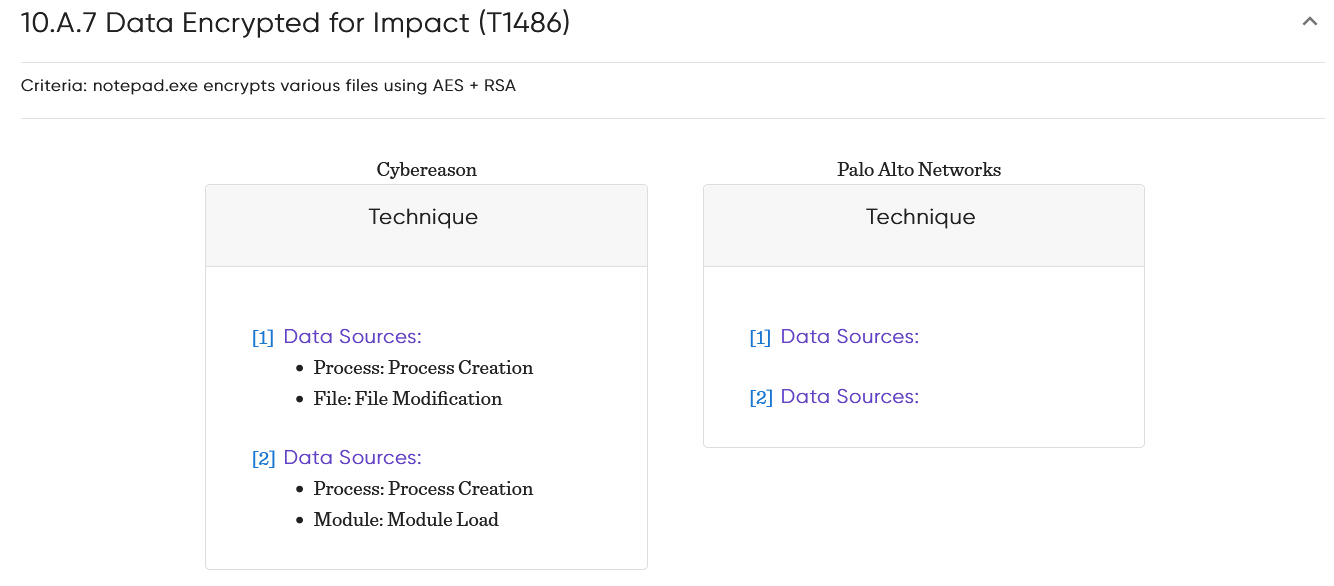

在MITRE Engenuity網站上,針對Wizard Spider與Sandworm組織攻擊套路,將顯示各家參與資安業者的偵測成果,除了分析範圍、遙測範圍與可視性的統計與圖表,還可進一步檢視各個子步驟的偵測細節,上圖以Cybereason與Palo Alto Networks在10.A.7步驟(T1486)的偵測結果為例,獲得的是最高偵測類型Technique的成績。

在檢視各子步驟的偵測結果時,可進一步瀏覽偵測當下所記錄到的產品介面截圖,上方左圖為Cybereason在10.A.7步驟(T1486)的畫面,右圖為Palo Alto Networks在10.A.7步驟(T1486)的畫面。

不只是偵測,防護能力將是另個關注焦點

還有另一關注面向,這項評估計畫除了偵測示警程度能力的考驗,近年還新加入了防護能力的測試。

根據MITRE Engenuity的說明,在第三輪評估的29家廠商中,有17家同時參與保護能力評估,而在第四輪的30家廠商中,有23家同時參與保護能力的評估。

根據MITRE Engenuity公布的內容來看,在各資安業者針對Wizard Spider與Sandworm的評估結果中,有三大選項,除了可選擇檢視情境1與情境2(也就是109個攻擊項的每一偵測結果),另一個選項就是保護(Protection)。在此當中,我們可以看到兩種情境共畫分為9大測試項目,可檢視業者在各測試項是否能夠做到防護,以及是在哪一入侵步驟啟動防護。

除了偵測結果,還有保護的結果可以檢視,但不是30家業者都有參與,本次參與保護評估的有23家。基本上,在這次兩大攻擊情境下保護測試共有9個項目。上圖為SentinelOne在保護第三測試項的結果,我們可以大略看出,畫面最左上方呈現鎖頭圖案,表示成功防護,並可看出是在入侵進行到Ingress Tool Transfer時開始防護。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27