安全廠商Binarly一共在InsydeH2O韌體中辨識出23項安全漏洞,許多和系統管理模式(System Management Mode,SMM)有關,影響富士通、Dell、HPE、HP、微軟、英特爾、西門子及Bull Atos等廠商。(資料來源/Binarly)

安全廠商Binarly發現,統一可延伸韌體介面(Unified Extensible Firmware Interface,UEFI)韌體程式碼有多達23項高風險漏洞,影響多家使用UEFI韌體的廠商,包括Dell、HPE/HP、富士通及微軟等公司。

Binarly研究人員發現漏洞是存在一家主要獨立BIOS開發商(IBV)所開發的UEFI韌體。

研究人員一開始是為一家中型企業客戶檢測安全,發現20多款企業機器出現異常,而且全都指向富士通Lifebook筆電系列的硬體組態。最後他們發現問題出在系微(Insyde)的韌體框架InsydeH2O的關聯程式碼。

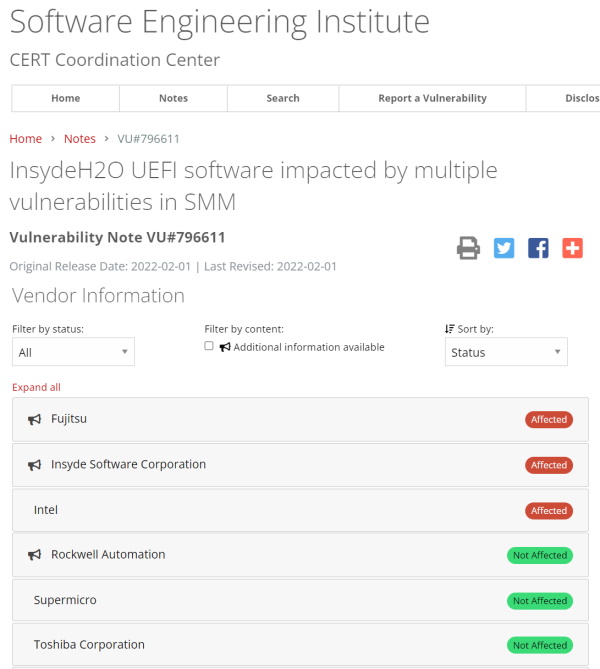

這韌體使用者眾,遍及筆電、伺服器、路由器及工控系統廠商。他們已證實受影響的廠商包括富士通、Dell、HPE、HP、微軟、英特爾、西門子及Bull Atos。電腦網路危機處理暨協調中心(CERT/CC)也發出了公告。

在InsydeH2O韌體中,他們一共辨識出23項漏洞,許多和系統管理模式(System Management Mode,SMM)有關。其中10項是SMM Callout(權限升級)、12項屬於SMM記憶體毁損,1項為DXE記憶體毁損。大部份是漏洞可導致以SMM權限執行程式碼(CVSS風險值在7.5到8.2之間)。這些漏洞可以被串聯後用以執行第2階段攻擊,以躲避安全防護,或是長期滲透於系統中(例如最近發現的MoonBounce)。開採這些漏洞攻擊者將可安裝即使重開機、也無法消除的惡意軟體,還能逃過端點安全產品(像是端點回應或防毒)、Secure Boot及虛擬化的安全隔離技術。

安全廠商強調,由於信任平臺模組(TPM)量測的限制,所有這些漏洞一旦遭到開採,將無法被韌體完整性監控系統偵測到。由於韌體runtime有限的透通性,遠端裝置健康證明(remote device health attestation)方案也無法偵測受影響的系統。

CERT/CC建議,應安裝PC廠商或系統經銷商提供的新版韌體。透過自動或代管更新,如果用戶系統支援像是Linux 廠商韌體服務(Linux Vendor Firmware Service,LVFS)等功能的話。Binarly也提供了UEFI軟體偵測規則FwHunt rules,以協助辨識出受影響的軟體。

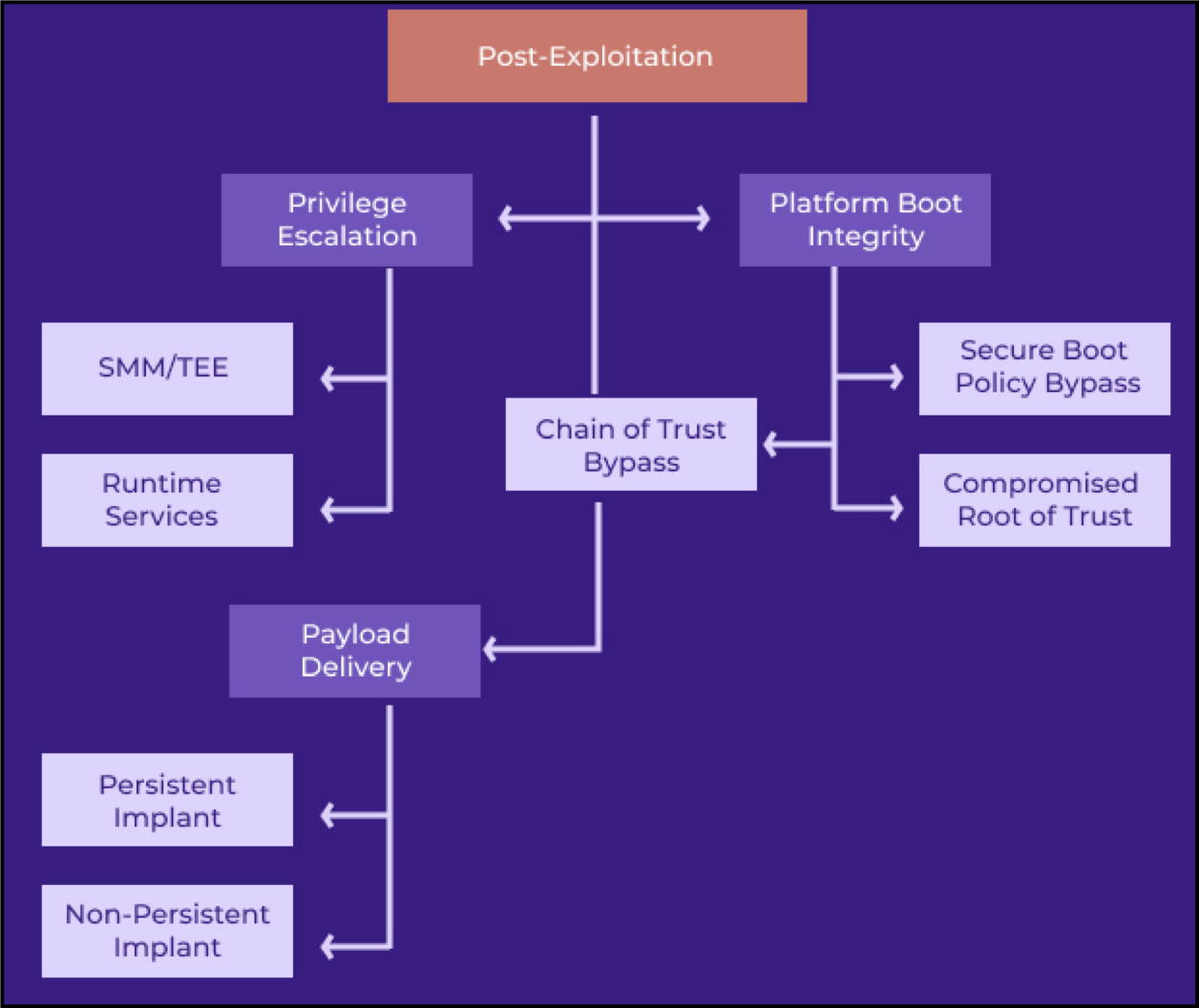

對於這次發現的UEFI漏洞,攻擊者可串聯利用 於第2階段攻擊,對此,Binarly解釋了後期利 用(post-exploitation)漏洞,基本上,攻擊 者可以在不同級別的韌體上植入惡意程式,他 們也提供上面這張圖表,以說明影響的分類。

2月7日補充資訊

編按:關於這次Binarly研究人員揭露H2O韌體框架的23個漏洞,我們也詢問臺灣廠商系微(Insyde),以了解漏洞修補狀況。系微表示,他們已在2月1日同時對外揭露上述這些漏洞的修補資訊,除了說明Binarly通報這些未知的韌體安全漏洞,在他們的資安公告頁面中,也提供關於這些漏洞的更多細節。

根據資安公告的內容,其中有1個CVSS3.0評分7.2分的漏洞CVE-2020-27339,系微在2021年11月8日已對外揭露,有3個漏洞在1月4日對外揭露,包括CVE-2021-45969、CVE-2021-45970與CVE-2021-45971,值得關注的是,系微未公布CVSS3.0分數,而根據NIST NVD資料顯示,這三者為9.8分的重大漏洞(後續系微表示,這三個漏洞應是8.2分,NVD資料上的分數需做修正,目前正與相關單位聯繫處理),到了2月1日,他們再揭露另19個漏洞,其中11個CVSS3.0評分8.2分的高風險漏洞,其他漏洞則為7.5分。

系微表示,他們已經釋出修補給相關廠商,用戶應注意這些廠商的修補動向,預期業者在近期陸續更新修補。例如,Dell與聯想已公布受影響產品清單,Dell說明將在2月22日釋出新版BIOS,聯想則預計在2月28日提供修補新版,富士通則表示將在2月9日公布受影響產品清單。文⊙iThome資安主編羅正漢

廠商修補動向:

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23

.jpg)