在這個月的資安新聞中,最引起各界關注的應該就屬美國聯邦調查局(FBI)因郵件伺服器的基礎架構配置出錯,而被駭客用來寄送恐嚇郵件。這種入侵受害組織、滲透郵件伺服器,並以該組織名義寄信的情況,還有惡意軟體Squirrewaffle攻擊行動的進一步分析,攻擊者能夠冒用內部人員名義寄釣魚信的原因,正是使用ProxyLogon、ProxyShell等漏洞,入侵受害組織的Exchange Server郵件伺服器達成。

另一個也值得留意的事件,則是殭屍網路Emotet重出江湖。這個殭屍網路於1月底遭到執法單位摧毀基礎設施,近期再度出手發動攻擊,但駭客並非重新建置基礎架構,而是依附於TrickBot的架構東山再起。

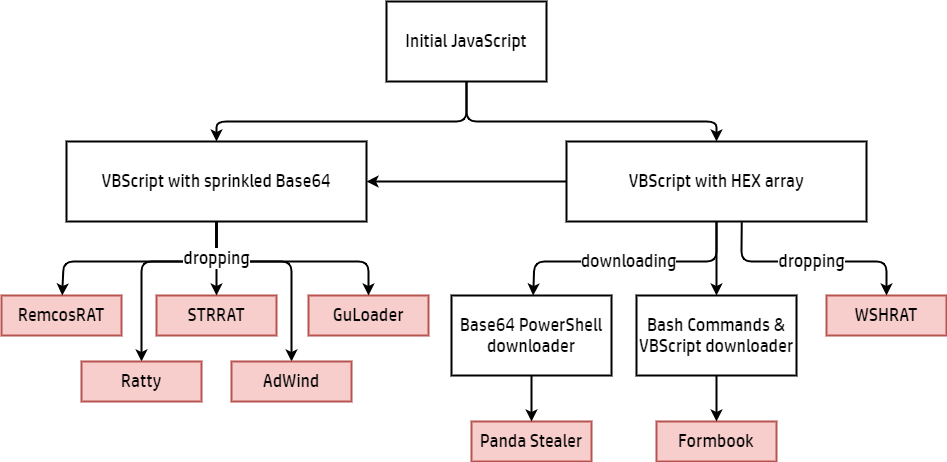

而在攻擊手法上,11月出現過往相當少見的伎倆,例如,攻擊者使用JavaScript打造的惡意軟體投放器RATDispenser,能夠規避多數防毒軟體偵測的主要原因,就是它的主要用途是投放木馬程式,本身不具備攻擊特徵而難以察覺有害。另一個相當罕見的方式,則是用「排程只會在2月31日執行的程式碼」來掩人耳目的CronRAT木馬程式。

至於國內本月也有多起資安事故。自10月底到11月初,一連串上市櫃公司:日勝生、中鴻、矽格、京站先後公告遭到網路攻擊的事故。到了月中,則有雲林縣國中小的網站共構平臺遭到勒索軟體攻擊的事故,以及陸續解封的休閒、觀光產業遭到攻擊的情況,都值得我們提高警覺。

【攻擊與威脅】

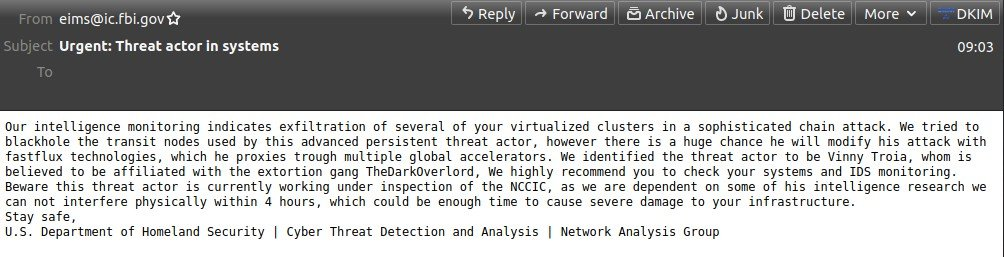

美國聯邦調查局郵件伺服器遭駭,發出數萬封垃圾郵件

美東時間11月12日深夜,在數個小時內,出現數萬封疑似來自美國聯邦調查局(FBI)與美國國土安全部(DHS)的恐嚇郵件。威脅情資組織Spamhaus發出警訊,指出這些郵件的來源,確實是從FBI與DHS的基礎架構「執法企業入口網站(LEEP)」寄出,但經過分析之後,證實這些郵件的內容都是捏造的。此事FBI亦於11月13日發出公告,證實確有此事,並於14日指出是LEEP的軟體組態配置錯誤所致。

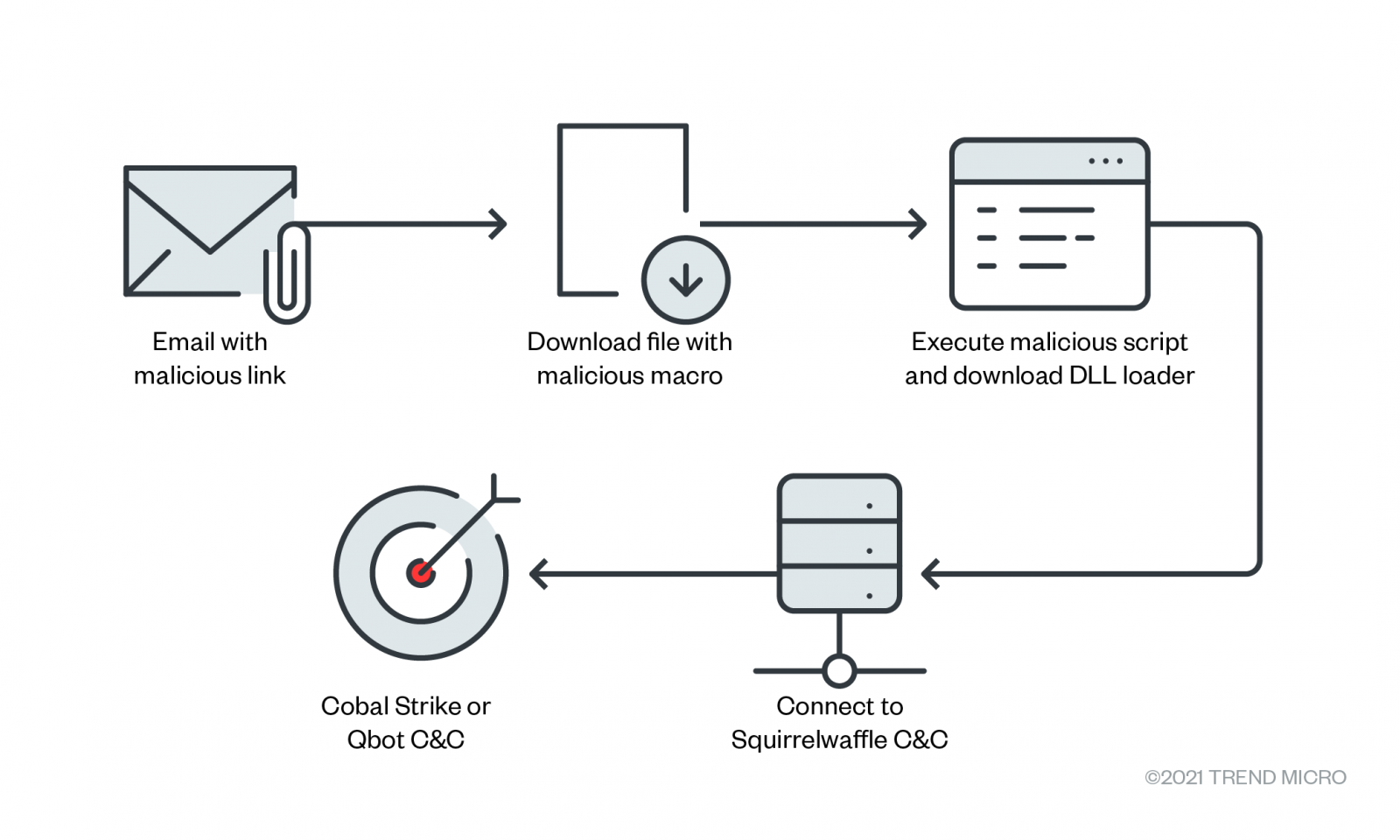

惡意軟體Squirrewaffle利用Exchange Server的重大漏洞,發動釣魚郵件攻擊

在9月中旬,思科看到攻擊者使用名為Squirrewaffle的惡意軟體,透過釣魚郵件下手,入侵受害者電腦並便植入其他的攻擊工具,當中提及過程中駭客疑似盜用遭駭的電子郵件信箱。而針對Squirrewaffle的滲透手法,近期趨勢科技揭露新的發現,指出這些駭客掌控這些用於攻擊行動的電子郵件信箱,途徑是針對組織的Exchange Server漏洞下手,這些漏洞是ProxyLogon、ProxyShell等已知漏洞,從而取得部分用戶的SID,進而以他們的名義,在組織內部寄送釣魚郵件來散布Squirrewaffle。

為了隱藏攻擊意圖,木馬軟體竟加入不會執行的程式碼

資安業者Sansec發現名為CronRAT的木馬程式,正鎖定做為電商平臺的Linux作業系統而來,攻擊者將其用於側錄取信用卡的資料。該木馬程式混淆研究人員的方式相當特別,是透過一段呼叫Linux工作排程器cron的程式碼,並設定於2月31日執行多項工作,而能規避所有的防毒引擎偵測。研究人員指出,攻擊者實際將有問題的Bash程式,存放在工作排程的名稱欄位,並透過多層Base64演算法加以埋藏。

攻擊者利用JavaScript載入器散布木馬程式

HP資安研究團隊揭露名為RATDispenser的惡意程式載入器,這是以JavaScript製作而成,攻擊者用來散布RAT木馬程式與竊密軟體,該團隊看到攻擊者藉此工具散布至少8種RAT,且在VirusTotal上僅有11%防毒引擎能夠識別有害。研究人員指出,這項工具幾乎都被用於投放惡意軟體,他們推測背後提供RATDispenser的人士,身分是專門銷售惡意軟體服務(Malware-as-a-Service)的駭客。

歐洲刑警組織一舉逮捕12名勒索軟體駭客

經過8個國家的聯手調查與行動,歐洲刑警組織(Europol)宣布,在10月26日一舉於烏克蘭及瑞士,逮捕了12名勒索軟體駭客,扣押了5.2萬美元現金,5輛名貴汽車,以及許多的電子裝置。而這些嫌犯是LockerGoga、MegaCortex,以及Dharma等勒索軟體RaaS服務的主嫌,這些勒索軟體於71個國家展開攻擊,受害組織超過1,800家。

惡意軟體Emotet捲土重來,透過TrickBot基礎設施重建殭屍網路

今年年初,由歐洲刑警組織與歐洲司法組織聯手,接管了Emotet的基礎設施,並逮捕2名成員,但最近,研究人員看到Emotet再度活動的跡象。資安業者GData、Advanced Intelligence,以及資安研究團隊Cryptolaemus指出,他們看到攻擊者透過TrickBot惡意軟體在受害裝置上,植入Emotet的載入器,經調查後發現,Emotet背後的駭客透過TrickBot現有的基礎設施,重新建置Emotet的殭屍網路。

風力發電機製造商Vestas遭到網路攻擊

丹麥大型風力發電機製造商Vestas於11月20日發出公告,他們在19日遭到網路攻擊,導致該公司多處營業據點的IT系統被迫關閉。該公司表示,他們正與內部及外部伙伴通力合作,來還原受影響的系統,對於用戶、員工,以及合作夥伴,可能會受到波及。至於對於事故的性質,以及影響範圍,該公司沒有說明。

北韓駭客Lazarus鎖定中國資安研究員,意圖竊取黑客技術作為己用

資安業者CrowdStrike向新聞網站The Daily Beast透露,他們約從今年6月發現,北韓駭客組織Lazarus(CrowdStrike稱為Stardust Chollima)發動網路釣魚攻擊,鎖定中國的資安研究人員下手,該組織使用以中文書寫的誘餌文件發動攻擊,這些檔案的名稱是Securitystatuscheck.zip與_signed.pdf。

這些駭客近年來已多次針對資安人員下手,而這次不同的是,他們專門鎖定中國的研究人員而來,但原因為何?The Daily Beast取得賽門鐵克的說法指出,中國黑客最擅長利用零時差漏洞發動攻擊,Lazarus很可能想要藉此取得這類漏洞。

伊朗駭客鎖定IT服務業者下手,藉此存取其客戶的內部網路

微軟於11月18日提出警告,伊朗的駭客針對IT服務業者的攻擊升溫,該公司今年已向超過40家IT服務業者,發出1,647個通知,相較之下,2020年僅有20則。

此外,因為這類業者開始於印度等國成立主要的服務中心,微軟也看到攻擊者約自8月中旬,針對印度的IT服務公司攻擊開始顯著增加。從8月中旬至9月底,微軟共對印度企業發出1,788則國家級通報,約有8成與此類業者有關。

駭客兜售國際航運與貨運公司的內部網路存取權限,恐干擾物流運作

威脅情資業者Intel 471提出警告,他們自7月開始,陸續看到有人銷售國際航運與物流公司的內部網路存取帳密,這些賣家提供買家存取受害公司的方式,包含了遠端桌面連線(RDP)、VPN,以及Citrix和SonicWall的網路設備等。

賣家很可能是透過上述網路設備的漏洞,來獲得帳密,Intel 471看到這些賣家,將上述的存取資訊賣給Conti、FiveHands等勒索軟體駭客組織。

勒索軟體駭客利用併購訊息,脅迫受害企業付贖金

美國聯邦調查局發布公告,指出勒索軟體駭客為了讓受害企業就範,攻擊過程會收集公司財務資訊,運用如併購等重大事件,以操控股價來做為籌碼,要脅這些受害企業付錢。他們也舉出駭客會透過多種管道得知受害企業的財務內幕,像是與投機者交換情報,或是從竊得的資料找到有用的資訊等。

鎖定能源產業的行動裝置網釣攻擊大增,近半年增加161%

資安公司Lookout指出,今年攻擊者鎖定遠距辦公的員工,進行行動裝置的網路釣魚攻擊,這樣的情況尤其對於能源產業最為顯著,因為一旦竊得員工的帳密,就有機會進一步對這些產業的工控系統發動攻擊。

美國警告使用加密貨幣ATM、QR Code付款的詐騙活動升溫

美國聯邦調查局發現,在越來越多網路詐騙中,駭客為了讓騙得的金錢難以被執法單位追回,他們會將受害者引導到實體的加密貨幣ATM,或是透過QR Code的方式,讓受害者付錢購買加密貨幣。

該單位提醒投資人,切勿與只有在網路上交談過的人士交易,並在線上支付加密貨幣時提高警覺。

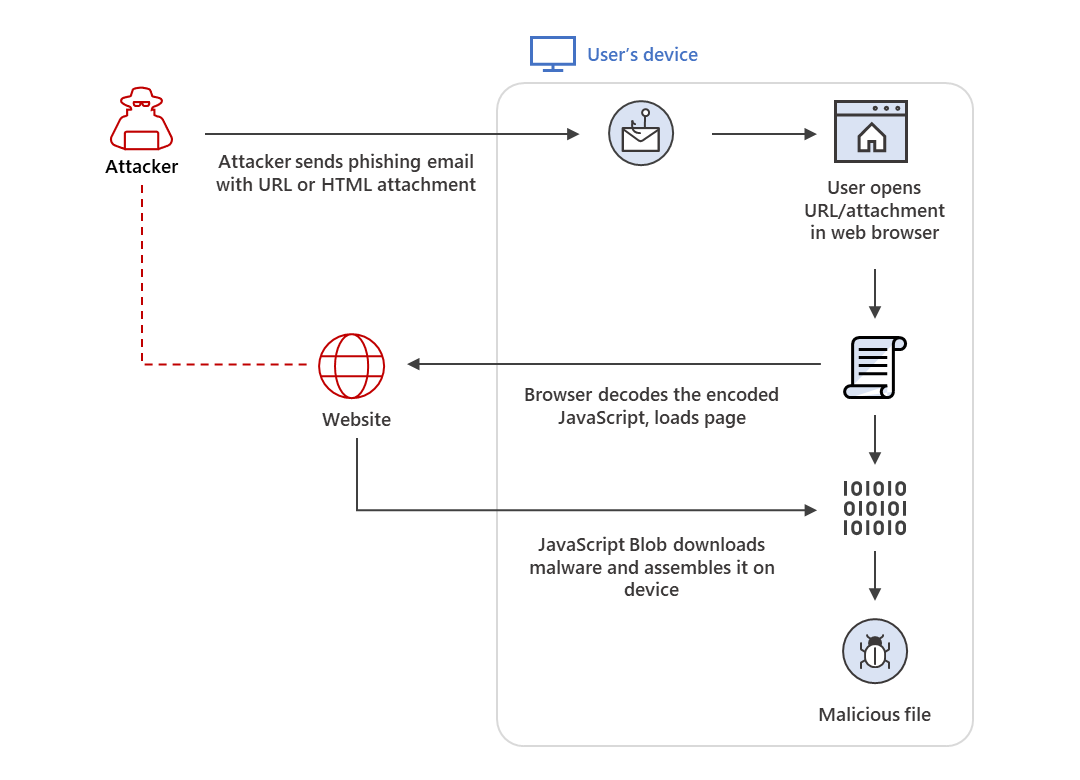

利用HTML偷渡作案工具的攻擊顯著增加

微軟的研究人員提出警告,一種利用正常的HTML5和JavaScript功能,來發動HTML走私攻擊(HTML Smuggling)的手法,最近有升溫的現象。他們曾在5月,觀察到Nobelium駭客在網路釣魚攻擊使用這類手法,但研究人員最近看到,有人用來散布多種惡意軟體,如TrickBot、AsyncRAT,以及Mekotio等。

研究人員揭露可繞過Windows事件追蹤器的手法,恐影響EDR系統運作.png)

韌體安全業者Binarly在Black Hat Europe 2021上,揭露2種可繞過Windows事件追蹤器(ETW)的攻擊手法,並實際利用Process Monitor與Microsoft Defender展示。由於ETW受到不少端點偵測與回應(EDR)系統使用,此次研究人員展示的ETW繞過手法,將會讓多款EDR系統無法發揮作用。雖然該公司針對Windows內建的防毒軟體進行展示,但他們強調,這種手法恐導致運用ETW的資安系統失效,而且難以被發現。

日勝生集團接連發布資安事件重大訊息

營建商日勝生近期傳出遭網路攻擊,在10月29日臺灣證券交易所發布重大訊息,表明該公司及其子公司,部分資訊系統遭受駭客網路攻擊,但日常營運並未受到重大影響。日勝生公司發言人陳婷婷指出,他們疑似遭到勒索軟體LockBit 2.0的攻擊。

相隔4日,日勝生旗下興櫃的百貨零售業者京站實業,也在證交所發布重大訊息,也表明公司部分資訊系統遭受攻擊。京站發言人陳岱慧表示,此次事件與日勝生10月底事故有關,他們因集團共用的伺服器而連帶受到影響。

針對日勝生受駭客攻擊事件,勒索軟體組織LockBit 2.0聲稱握有141 GB資料,並打算向其索討8萬美元贖金。

雲林縣教育處遭勒索軟體攻擊,百餘所學校網站無法存取

雲林縣教育處與當地185所國中小的共構網站,傳出11月4日遭到勒索軟體攻擊,導致雲林縣百餘所學校網站全數無法運作--老師和學生無法上網,家長亦不能查閱孩童成績、閱讀學校公告。事發後,教育處報警並尋求資訊工程師搶救資料,至13日時救回約8成資料。雲林縣教育處邱孝文表示,駭客透過RDP入侵,並針對資料庫伺服器攻擊,而且,不只資料庫,連帶備份的檔案也遭到加密。教育處已成立緊急應變小組,並加強共構平臺的資安,並提升備份效能。

對此,雲林縣政府於15日發出公告進一步說明,指出遭到勒索軟體攻擊的資料庫,只有存放每個學校的網站架構及樣式,以及學校的公告,沒有學生的學習記錄外洩。這突顯了此網站共構系統將資料集中存放問題,因為,一旦這個資料庫出現異常,類似本次事故師生無法存取網站的情況,將會再度發生。

秀泰影城被駭、波及逾90人,有人8小時內被騙走114萬元

知名電影院秀泰影城遭駭客入侵,會員資料被詐騙集團拿來行騙,這起事故得到內政部警政署刑事警察局的證實。該單位表示,從今年10月開始,他們已接獲逾90件民眾報案或洽詢相關狀況,其中,1名居住於臺北市的40歲林姓男子上當後,在8小時之內就轉出114萬元。

刑事警察局表示,為防範類似的情況再度發生,民眾若接獲商家、網購平臺、銀行客服的電話,告知因系統錯誤需重新設定,民眾應直接掛斷電話,並在確認客服的聯絡資訊後,自行撥打電話確認。

【漏洞與修補】

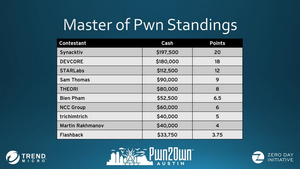

Pwn2Own Austin 2021漏洞挖掘競賽成果揭曉

由趨勢科技旗下Zero Day Initiative(ZDI)推出的漏洞研究競賽,於11月2至5日連續四天舉行,這次共有22組參賽者及58項參賽作品,而參賽者所挖掘出的漏洞,ZDI將通報有關業者修補。比賽最終結果出爐,第一名為法國資安廠商團隊Synacktiv,臺灣資安業者Devcore團隊以2分之差獲得亞軍。

Unicode驚傳出現漏洞,恐讓駭客在程式碼中植入人類無法察覺的內容

兩名來自劍橋大學的研究人員Nicholas Boucher與Ross Anderson,揭露藏匿在萬國碼(Unicode)中的安全漏洞CVE-2021-42574,此漏洞涉及萬國碼的雙向(Bidi)支援機制,將影響所有支援萬國碼的程式語言,目前已確定受波及者,涵蓋C、C++、C#、JavaScript、Java、Rust、Go,以及Python等,研究人員推測,其他程式語言也可能會受到影響。

駭客一旦運用這項漏洞,便能在軟體的程式原始碼中,注入人類看不見的安全漏洞,因此,研究人員將其命名為Trojan Source。

Npm修補他人能冒名發布新版套件的漏洞

知名Node.js套件管理器Npm近期修補了2個漏洞,其中1個可讓他人在未經充分授權的情況下,以開發者的名義發布新版Npm套件。這項漏洞發生的原因,是Npm容器映像登錄服務與多個微服務之間,身分驗證查核與資料驗證不當所致。此外,有鑑於日前ua-parser-js、coa、rc等多個套件遭到挾持,Npm也預告,將於2022年第一季要求開發者啟用雙因素驗證(2FA)。

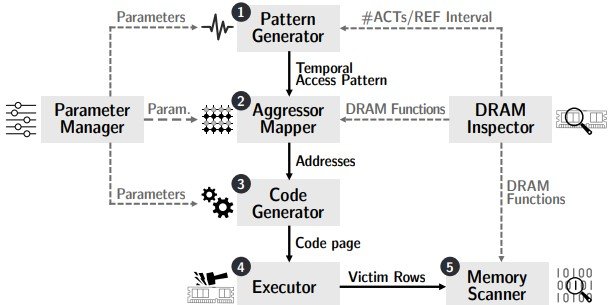

新的Rowhammer攻擊繞過現有的記憶體防禦機制

資安研究團隊Comsec發現新的記憶體攻擊手法,能繞過現有DDR4的Rowhammer防護機制,研究人員將其命名為Blacksmith,這項漏洞編號為CVE-2021-42114。這項漏洞得到DRAM大廠三星、海力士、美光,以及英特爾、AMD、微軟、甲骨文、Google的證實,研究人員與英特爾合作,企圖找出緩解的方法。

聯發科SoC存在漏洞,恐影響近4成手機

資安業者Check Point指出,他們在聯發科SoC中,發現數位訊號處理器(DSP)的韌體,以及處理聲音訊號的硬體抽象層(HAL)中,存在數個漏洞。一旦攻擊者利用,將能透過錯誤的處理器訊息,在DSP韌體藏匿惡意程式碼並執行,進而竊聽用戶。由於目前聯發科的SoC市占約37%,上述漏洞將會波及採用該廠牌SoC的手機與物聯網設備。聯發科獲報後,已於10月完成修補。

AD自助管理平臺遭到鎖定、滲透,駭客以此傳送多項攻擊工具

管理AD的系統,一旦遭到濫用,攻擊者得以在組織內快速大量散布作案工具。美國政府於9月中旬,針對ManageEngine ADSelfService Plus用戶提出警告,呼籲要儘速修補漏洞CVE-2021-40539,不久之後資安業者發現,鎖定該漏洞的攻擊增加。

資安業者Palo Alto Networks於9月17日至10月初,發現有其他攻擊行動也利用上述AD自助管理平臺的漏洞──攻擊者先是在網際網路上掃描存在漏洞的系統,然後於受害組織植入Godzilla Webshell、NGLite木馬程式,以及KdcSponge竊密工具。該公司指出,他們至少發現9個組織遇害,這些組織橫跨高科技、國防、醫療保健、能源、教育等產業。

飛利浦醫療保健資訊系統存在SQL注入漏洞,恐導致病人資訊外洩

美國政府提出警告,飛利浦病歷與醫療照護管理系統Tasy EMR,出現2個SQL注入漏洞CVE-2021-39375、CVE-2021-39376,CVSS風險層級皆達到8.8分,由於全球各地有數百家醫院採用這套系統,他們呼籲採用的醫療院所應儘速修補。

FBI警告攻擊者利用FatPipe產品零時差漏洞發動攻擊

FBI在11月16日示警,他們發現有APT組織鎖定FatPipe網路公司的WARP、MPVPN與IPVPN的零時差漏洞,該漏洞可讓攻擊者任意上傳檔案,然後導致特權提升與潛在的後續行動,以此漏洞作為進入其他漏洞的起點。值得關住的是,這樣的攻擊行動最早可以追溯到今年5月,目前該漏洞尚未通過CVE編號,FatPipe已經發布更新修補,建議用戶立即更新到最新版,另一方面,FBI也發布相關IOC與YARA資訊,供使用FatPipe的企業檢查是否受影響。此外,根據The Record報導,思科、微軟、F5 Networks、Palo Alto Networks、Fortinet與Citrix等公司也可能受影響。

【資安防禦措施】

金管會預告修法,要求上市櫃公司設置資安長與專責單位

金融監督管理委員會於11月25日發布公告,研擬修正「公開發行公司建立內部控制制度處理準則」第9條之1及第47條,明定達到一定規模的上市櫃公司,應配置適當的資安人力,並依據不同的規模,要求設置資安長或主管,以及配置專責的資安人員等要求。在修訂的法規後,符合規模百億元,或主要經營電商等條件的上市櫃公司,共約111家,將需於2022年底設立資安長並成立專責單位。

臺灣駭客年會HITCON 2021於11月26日舉行

臺灣駭客年會(HITCON)於11月26日、27日於中央研究院人文社會科學館舉行,這次的主題與武漢肺炎疫情爆發後,居家工作(WFH)與雲端服務的盛行,帶來的資安態勢變化,企業需要適應分散式的網路邊界,而成為現今防禦方式所需要因應的挑戰。

本次年會另一個探討的焦點,則是與智慧裝置有關──這些裝置促成了Society 5.0、虛實整合系統(CSP)等趨勢,但也帶來新的資安問題,而需要駭客之間通力合作,推進資安的發展。

美國白宮宣布支持《巴黎籲請信任與安全的網路空間》,共同建立國際網路規則與對抗網路犯罪

美國副總統賀錦麗在與法國總統馬克宏會面後,在11月10日宣布,將聯手其他國家,支持簽署《巴黎籲請信任與安全的網路空間》(Paris Call for Trust and Security in Cyberspace)倡議,目前全球已有超過1千個單位力挺該項倡議,包含80國、705家企業,與391個組織,這將強化美國及國際社群間的合作。

【資安產業動態】

歷經三年制定,半導體資安標準即將於12月發布

為解決高科技產業資安防護難題,臺灣半導體界在2019年也憑藉自身影響力,推動晶圓設備資安標準(案號6506:Activity Start: 2019/01/01)制定,讓半導體產業供應商能夠遵循。歷經多次來回提交SEMI修改,在近日舉辦的SEMICON Taiwan線上資安趨勢高峰論壇上,台積電企業資訊安全處長屠震表示,這項標準將在2021年底12月正式發布,SEMI臺灣資安委員會亦於今年6月成立。

東吳大學與以色列網路資安訓練中心ThinkCyber及新加坡公司Centre for Cybersecurity合作,引進資安培訓證照課程、資安培訓模擬實作平臺

為提供更為全面的資安訓練,東吳大學於11月1日宣布與以色列網路資安訓練中心ThinkCyber、新加坡公司Centre For Cybersecurity合作,引進資安證照培訓課程,以及模擬實作平臺Cyberium Arena。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02