針對資安威脅,昨日有研究人員揭露會影響程式碼安全的漏洞Trojan Source,並指出攻擊者一旦利用此種漏洞,就有可能將惡意指令埋藏在正常的程式碼裡,進而發動類似SolarWinds供應鏈攻擊的事故。而這項發現他們也通報了19個軟體業者,但僅有9家表明會修補這項漏洞。

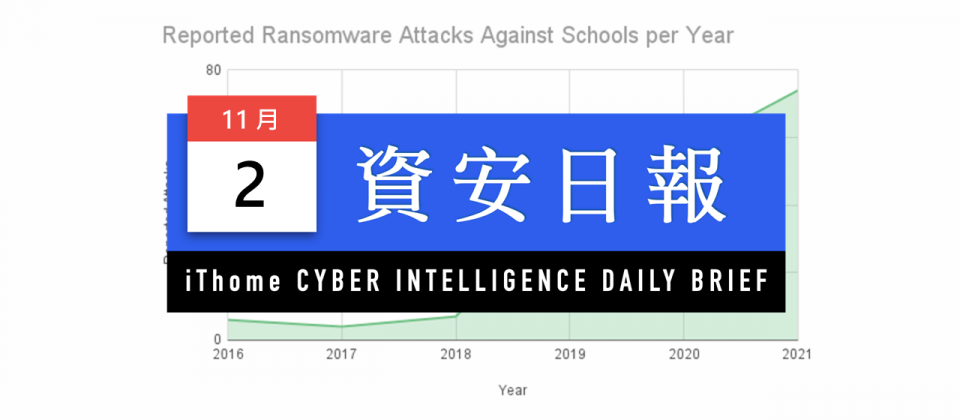

而相較於企業環境中,不少已有相當程度的資安防護措施,防護能力較差的學校,近期也成為勒索軟體攻擊的目標,但這樣的情況有多嚴重?有資安業者透露,今年在美國有70餘起攻擊是鎖定校園而來,估計至少影響985所學校。而這種的態勢也突顯出,校園的資安有待加強。

【攻擊與威脅】

半導體封測廠矽格發現公司伺服器遭受病毒感染,受影響機臺正陸續恢復生產

在11月1日下午2時,封測廠矽格於臺灣證券交易所發布重大訊息,說明公司發生網路安全事件,他們發現公司伺服器遭受病毒感染,雖然生產機臺也受到此事件衝擊,但公司表示無重大影響。

加拿大多倫多運輸局驚傳遭到勒索軟體攻擊

加拿大多倫多運輸局(TTC)在10月29日發出聲明,表明他們在28日晚上開始察覺遭到勒索軟體攻擊並展開調查,且在29日將影響降至最低。該單位強調,此次事件並未造成運輸服務中斷,亦不會對員工及客戶帶來危險。

針對此起事故帶來的影響,首先,是與駕駛員連繫的Vision系統無法使用,他們被迫改以無線電替代;再者,則是車輛行駛資訊、旅程規畫應用程式、Whell Trans預約系統無法使用。此外,TTC的電子郵件系統處於離線狀態。

美國今年近千所學校遭勒索軟體攻擊

勒索軟體攻擊關鍵基礎設施的現象引起各界高度關注,但美國學校遭到有關攻擊的情況也陸續發生。根據資安公司Emsisoft的統計,2021年初至今,全美國至少有985所學校遭到勒索軟體攻擊。另一家資安公司Recorded Future也提出他們的觀察:鎖定學校的勒索軟體攻擊自2019年大幅增加,且如今有更加惡化的趨勢。

HelloKitty勒索軟體駭客要脅受害者付錢出現新手法,揚言不從將發動DDoS攻擊

美國聯邦調查局(FBI)發出警告,HelloKitty勒索軟體駭客(又名FiveHands)對於不願依照指示迅速做出回應,或是支付贖金的受害組織,將會發動分散式阻斷服務(DDoS)攻擊,讓受害組織的網站無法運作,藉此脅迫對方支付贖金。

藝術品拍賣商MCH證實遭到惡意軟體攻擊

藝術品拍賣商MCH於10月27日發出公告,表明他們在10月20日遭到惡意軟體攻擊,事發後他們隨即採取防禦措施,並恢復IT系統。根據目前初步調查的結果,攻擊者可能取得了MCH集團客戶、合作夥伴、員工的個資,該公司呼籲他們的客戶與合作夥伴,應儘速更換密碼來進行防範。

REvil與SolarMarker鎖定WordPress網站下手,企圖以SEO排行引導受害者下載惡意軟體

資安業者Menlo發現2起攻擊行動,駭客在WordPress網站注入關鍵字,藉由搜尋引擎最佳化中毒(SEO Poisoning)的手法,讓使用搜尋引擎的使用者上當,下載惡意PDF文件,目的是散布勒索軟體REvil與後門程式SolarMarket。這些WordPress網站並非駭客自行建置,而是藉由存在未公開漏洞的Formidable Forms外掛程式,入侵搜尋排名較佳的網站,這些網站多數位於美國、伊朗,以及土耳其。

卡巴斯基的Amazon SES憑證遭竊,被濫用於Office 365網路釣魚攻擊

資安業者卡巴斯基提出警告,近期他們發現有人利用AWS服務的憑證,來寄送釣魚郵件,目的是為了騙取Office 365用戶的帳密。值得留意的是,這批郵件的來源,包含了卡巴斯基。該公司經調查後表示,以他們的名義發送的郵件,是盜用他們Amazon Simple Email Service的Token,而這些Token可能是經由外包商流出。卡巴斯基已註銷這些Token,並強調沒有發現伺服器遭駭,或是其他惡意活動。

Black Shadow駭入以色列LGBTQ交友網站Atraf的主機代管業者,Atraf用戶個資恐外洩

伊朗駭客組織Black Shadow於10月29日宣稱,他們入侵以色列主機代管業者Cyberserve,並關閉一些受歡迎的網站,隨後該組織在社群媒體放話:如果受害業者不希望自己網站的資料遭到公布,就要儘速和他們聯繫。其中,最引起關注的用戶之一,就是以色列LGBTQ交友網站Atraf。究竟Black Shadow會洩露那些資料仍不得而知,但Atraf網站的使用者很可能會被迫公開自己的性傾向。

美國大型醫療體系UMass傳出資料外洩,近21萬人受影響

麻省大學紀念健康中心(UMass Memorial Health)於10月15日,向美國衛生及公共服務部(HHS)提交遭到網路釣魚攻擊的報告,該單位指出,初步調查約有209,000人受到影響,攻擊者未經授權存取部分員工的電子郵件帳號持續約7個月(2020年6月24日至2021年1月7日),波及1個學術醫療中心、3家醫院,以及1個醫療團體。該單位表示,尚未發現資料遭到濫用的跡象,他們為可能受到影響的人士,提供1年免費身分與信用監控服務。

鎖定雲端帳號的密碼潑灑攻擊顯著增加

為了取得組織高權限帳號的使用權,且不致被資安系統察覺,近期攻擊者在猜測密碼的做法,以極低頻率進行這類行為。對此,微軟提出警告。他們發現,今年以密碼潑灑(Password Spray)手法攻擊企業的事件大增,對此,他們特別提醒企業,並列出多項防禦建議。

研究人員指出,攻擊者鎖定未強制執行多因素驗證(MFA)的老舊協定下手,並針對具有管理權限或是CxO等級的公司高層發動攻擊。

【漏洞與修補】

研究人員揭露存在於萬國碼的Trojan Source漏洞,恐波及程式碼安全

兩名來自劍橋大學的研究人員Nicholas Boucher與Ross Anderson,揭露藏匿在萬國碼(Unicode)中的安全漏洞CVE-2021-42574,此漏洞涉及萬國碼的雙向(Bidi)支援機制,將影響所有支援萬國碼的程式語言,目前已確定受波及者,涵蓋C、C++、C#、JavaScript、Java、Rust、Go,以及Python等,研究人員推測,其他程式語言也可能會受到影響。

駭客一旦運用這項漏洞,便能在軟體的程式原始碼中,注入人類看不見的安全漏洞,因此,研究人員將其命名為Trojan Source。

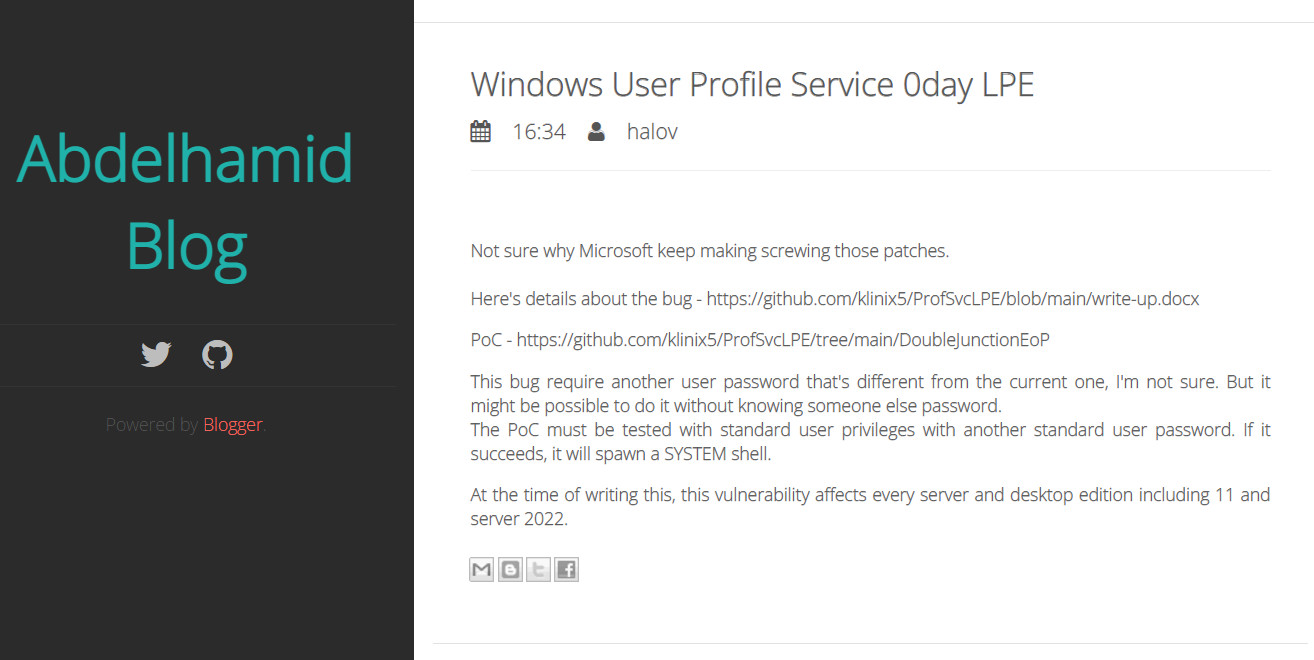

有研究人員發現微軟8月修補的一項Windows漏洞CVE-2021-34484,沒有修補完全,微軟調查中

由研究人員Abdelhamid Naceri發現並通報的CVE-2021-34484,微軟甫於8月修補,但該名研究員指出,在檢視修補程式後,他發現微軟只處理其中一個概念性驗證程式(PoC),而導致攻擊者仍能在不知密碼的狀況之下,以其他使用者的身分執行任意程式。

這項漏洞存在於Windows的使用者設定檔服務(Windows User Profile Service),一旦遭到利用,攻擊者便能獲得本機權限升級(Local Privilege Elevation,LPE),包含Windows 11與Windows Server 2022在內的作業系統皆受影響。

相較於網路威脅,近4成IT管理員更害怕軟體漏洞

資安業者JumpCloud向美國與英國的IT專業人員進行調查,了解他們最擔心的資安威脅為何。結果依序是漏洞利用(37%)、勒索軟體(35%)、使用不安全的網路(33%)、在不同的應用程式使用相同密碼(30%)。

【資安防禦措施】

MITRE發布2021年最重要的硬體CWE清單,希望透過CWE提升外界對於常見硬體弱點的認識

為提升硬體的安全,MITRE於10月27日發布《2021年最重要的硬體CWE弱點清單》,藉由CWE提升開發人員對於硬體弱點的認識,教育設計者與程式開發員在產品開發生命週期的初期階段,消除重要錯誤;資安分析師與測試工程師亦可使用本列表來準備安全測試與評估計畫。

建立資安聯防,宜蘭縣政府與法務部調查局宜蘭縣調查站簽署「安全防護支援協定書」

宜蘭縣政府與法務部調查局宜蘭縣調查站,於2021年11月1日簽署「安全防護支援協定書」,雙方就資安情資進行橫向通報,宜蘭縣政府希望藉由這項合作,強化當地的資安防護能力。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06