卡巴斯基

透過植入電腦韌體的方式,使得惡意軟體能持久在受害電腦上運作,而憑藉這樣的攻擊手法,駭客過往大多針對舊型電腦樣硬碟的主要啟動磁區(MBR),最近有一些開發惡意軟體的人士,也打造能在統一可延伸韌體介面(UEFI)運作的工具,用於間諜軟體的攻擊行動。

例如, 資安業者卡巴斯基於9月30日揭露,惡名昭彰的間諜軟體FinSpy(又被稱為FinFisher或Wingbird)當中,開始納入UEFI惡意啟動工具(Bootkit),使得攻擊行動更加的隱密而不易被察覺。

FinSpy是由德國監控器材業者Gamma開發的諜軟體,該公司將其銷售給全球政府機關。而這款間諜軟體,最早約於2011年,被發現用於攻擊行動,而攻擊者散布它的方式,多半是經由獨立安裝程式。

攻擊者一旦利用FinSpy,可竊取受害電腦的各種資料,像是作業系統資訊、瀏覽器與VPN的帳密、搜尋歷史記錄,以及Wi-Fi的密碼等等。

攻擊者首度運用UEFI惡意啟動工具

但卡巴斯基在2018年開始,發現Windows版FinSpy的偵測比率下降,而這種反常的現象引起研究人員的好奇。

直到他們在2019年中旬才找到答案,因為他們研究Android版FinSpy攻擊程式之際,發現駭客在部署該程式前,還有第一階段的攻擊程式存在,所以,進而找到先前攻擊者的活動軌跡——在Windows版本FinSpy運用惡意UEFI惡意啟動工具的行為。

雖然這次卡巴斯基主要分析的是Windows版FinSpy,但他們指出,Linux與macOS版本FinSpy的程式碼架構,也與Windows版本的非常相似。

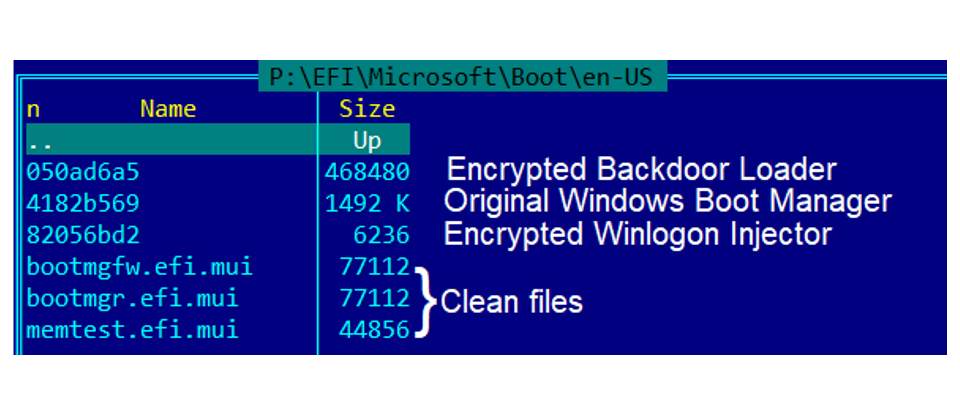

這個UEFI惡意啟動工具究竟如何運作?研究人員表示,他們看到感染這個啟動工具的電腦,該工具會將Windows開機管理員檔案(bootmgfw.efi),更換為惡意檔案。

上述的UEFI惡意啟動工具,存放在電腦啟動器資料夾裡,置入Winlogon Injector、Trojan Loader等2個檔案,這些檔案都由RC4演算法加密,解密金鑰是EFI系統磁區(ESP)的全域唯一識別碼(GUID),每臺受害電腦的解密金鑰都不同。

等到使用者登入作業系統,UEFI惡意啟動工具就將Trojan Loader注入EXE檔案,該木馬載入器便會載入FinSpy。

亦能對MBR下手

而對於不支援UEFI的電腦,研究人員指出,攻擊者還是可以透過MBR植入FinSpy。

針對使用MBR開機的電腦,FinSpy則是以相當迂迴的方式,將程式碼注入winlogon.exe,使得潛入流程較攻擊UEFI更加複雜──先是在可執行檔內,建立Trampoline Shellcode執行序,此Shellcode再將執行序複製、轉移到檔案總管,並注入另一個Trampoline Shellcode,最後,這個新的Shellcode,把Trojan Loader注入winlogon.exe,載入FinSpy。

除了上述提及鎖定電腦韌體的手法, 駭客還是會透過具有合法簽章的應用程式, 如TeamViewer、WinRAR等,來挾帶FinSpy,並誘騙使用者下載安裝。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23