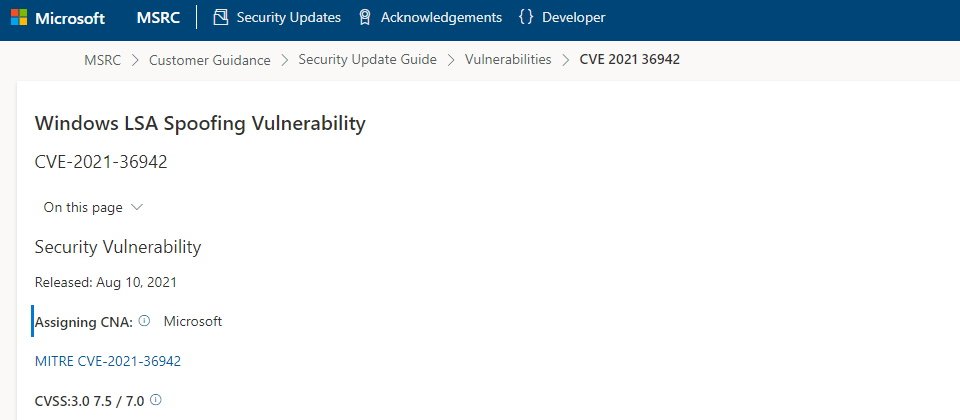

微軟修補了研究人員在7月底揭露、影響Windows AD網域的重大漏洞CVE-2021-36942,雖然這項漏洞CVSS 3.0分數為7.5,但微軟警告,若漏洞用於針對Active Directory憑證服務(AD CS)的NTLM Relay攻擊,則風險高達9.8。

經過兩周,微軟正式於本周的Patch Tuesday安全更新中,修補影響Windows AD網域的PetitPotam漏洞。微軟也證實該漏洞風險值高達9.8。

7月底代號Topotam的研究人員GILLES Lionel揭露一個Windows NT LAN Manager (NTLM)中繼攻擊(NTLM relay attack)的新手法,他將之命名為PetitPotam。藉由濫用微軟加密檔案系統遠端協定(Microsoft Encrypting File System Remote Protocol,EFSRPC),攻擊者可強制Windows裝置,包括Windows 網域控制器(Domain Controller,DC)驗證由攻擊者控制的遠端NTLM relay伺服器的連線,目的在竊取其雜湊和憑證以冒用這臺Windows裝置身分及其權限。PetitPotam攻擊可導致攻擊者接管整個Windows Active Directory(AD)網域,包括設定新群組政策,或在端點裝置植入惡意程式。研究人員也釋出了概念驗證(PoC)程式。

雖然影響甚鉅,但微軟並未緊急修補,僅提供了關閉不必要的NTLM及執行SMB驗證等緩解建議。安全廠商0Patch於是先提供了非官方的修補程式

PetitPotam影響版本為Windows Server 2008 R2、2012 R2、2016及2019,但並不影響Server 2012(非R2)、2018(非R2)以及Server 2003。

8月Patch Tuesday中,微軟修補了編號CVE-2021-36942的Windows LSA(Local Security Authority)Spoofing漏洞。根據微軟描述,未經授權的攻擊者可呼叫LSARPC介面上的方法(method),迫使DC驗證另一臺(惡意)NTLM伺服器。這次更新可封鎖受影響的API透過LSARPC介面呼叫OpenEncryptedFileRawA和OpenEncryptedFileRawW函式。

雖然本漏洞CVSS 3.0分數為7.5,但微軟警告,若漏洞用於針對Active Directory憑證服務(AD CS)的NTLM Relay攻擊,則風險高達9.8。

PetitPotam是微軟本月修補的三個零時差漏洞之一。這次更新另外修補了代號Hivenightmare,正式名稱為CVE-2021-36934的漏洞。它是安全帳號管理員(Security Accounts Manager,SAM)及多個系統檔案上的存取控制表(ACL)權限擴張漏洞,可讓攻擊者以「系統」權限執行任意程式碼,造成駭客可讀取、刪改資料或新建完整用戶權限的使用者帳號。

研究人員GossiTheDog也公布了針對Hivenightmare的PoC。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02