微軟

微軟資安情資中心在6月23日提出警告,利用電話客服散布惡意軟體BazaCall(亦稱BazarCall)的釣魚郵件攻擊行動,攻擊者的目標疑似是Office 365用戶,且會在受害電腦植入勒索軟體。但當時對於攻擊行動的細節說明,可說是相當有限,僅有提及大致的攻擊流程,且提及攻擊者會人為操作並植入勒索軟體,過程中會使用Cobalt Strike等局部線索。到了7月29日,他們公布了新的調查結果,說明這類攻擊完整的流程,還有做為誘餌的釣魚郵件如何迴避郵件防護系統偵測,以及入侵受害電腦之後,將會利用多種合法工具攻擊整個企業網域,並對於網路設備植入特定勒索軟體等細節。同時,微軟也針對BazaCall各攻擊階段的威脅獵捕,提供了進階威脅查詢指令。

針對BazaCall攻擊手法,微軟指出,根據他們的觀察,攻擊者會在受害環境的網路環境快速移動,外洩大量資料並竊取帳密,然後在成功入侵後的48個小時內,植入勒索軟體Conti或Ryuk。

為何微軟要揭露相關細節?因為在持續調查後,他們發現在BazaCall的攻擊過程裡,駭客利用社交工程和人為操控的方式,不像一般惡意軟體採用自動化的攻擊策略,而更容易逃過資安防護系統的偵測。這樣的策略,他們覺得BazaCall比起目前已被公開的情況還要危險。

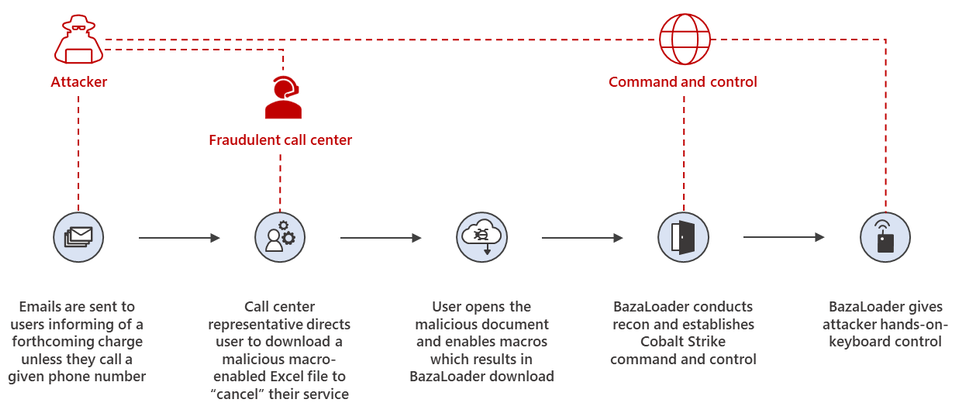

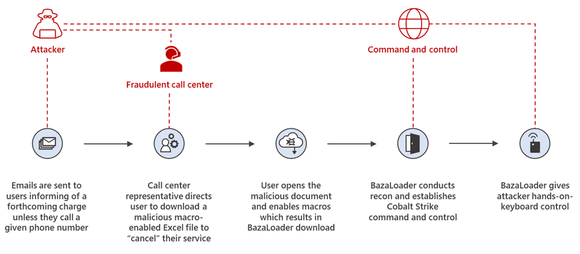

這種利用客服電話的攻擊手法,最早是在今年2月被揭露。攻擊者先是寄送釣魚郵件,信件內容是佯稱收信人訂閱的網路或軟體服務試用到期,接下來將會收取高額的訂額費用,而使得被害人心生恐懼,依照郵件指示撥打「客服專線」,來取消有關服務。但實際上,這個由攻擊者安排的「客服」,會指示上勾的受害者下載帶有巨集的Excel檔案,一旦這個檔案被開啟,就會在受害電腦植入BazaLoader惡意程式,並建立C2中繼站的連線,來進行後續的攻擊行動。

微軟曾經提及這種釣魚郵件缺乏可被識別的元素,而使得一般郵件防護系統可能難以察覺異狀。但這些元素為何?他們這次給了明確的答案:BazaCall的釣魚郵件沒有夾帶附件或是URL連結,而這些正是郵件防護系統判別郵件內容是否可能有害的依據之一。

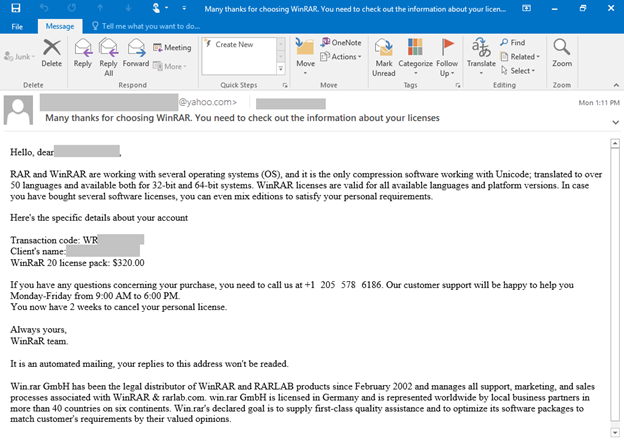

而為了讓收信人會撥打電話給「客服」,攻擊者也製造出幾可亂真的氛圍。例如,攻擊者在每一波的釣魚郵件都會使用不同的服務訂閱名義,例如照片編輯服務或是烹飪交流網站的會員資格,但相同的都是宣稱服務訂閱將要到期。微軟指出,攻擊者疑似為了增加收信人撥打電話的意願,他們看到最近一次的BazaCall攻擊行動中,釣魚郵件內容改為購買軟體授權的收據確認信。

BazaCall攻擊者以收件人購買了知名解壓縮軟體WinRAR的名義,寄送訂購成功的通知信,在這封信中聲稱收件人購買了20臺電腦授權,價值320美元,有2個星期時間可以撥打信裡隨附的「客服專線」取消購買。要是收件人撥打這支專線,「客服人員」就會指示下載惡意Excel文件檔案進行後續攻擊行動。

再者,微軟指出,為了規避郵件防護系統透過寄件人黑名單的過濾方式,每封BazaCall郵件都是由不同的寄件人發出,而這些寄件人的電子郵件信箱,有可能是被盜用的,或是免費的電子郵件信箱;為了讓收信人相信郵件來自真實的公司行號,寄件人也會謊稱是來自與真實企業相似名稱的公司,即使收信人透過網路搜尋進行確認,還是有可能會上當──因為,攻擊者還架設了幾可亂真的「官方網站」。

究竟這些釣魚郵件,與真實的購買網路服務或是軟體授權通知信有多麼相似?微軟表示,大部分的BazaCall郵件都會顯示用戶ID,而使得收信人誤以為自己真的是他們的用戶,但實際上,這組ID不只是用來騙收信人,還是攻擊者追蹤受害者的識別碼。

一旦收信人依照指示打電話給「客服」,並下載了宣稱是取消訂閱所需填寫的Excel表格,微軟說BazaCall的客服還從中下了指導棋。因為,該公司發現,有些使用者會繞過SmartScreen等過濾機制,來下載他們已經標示有問題的惡意檔案,這代表「客服人員」很可能從中指示要如何操作,並要脅如果不照做的話,信用卡就會被扣款。此外,「客服人員」也會要求使用者在開啟上述Excel檔案後,啟用巨集的功能。

這個Excel的巨集一旦被觸發後,便會藉由就地取材(Living Off-the-Land)的手法,複製Windows作業系統裡的certutil.exe,並利用這個副本檔案下載BazaLoader──這是惡意的動態連結程式庫(DLL),執行的方式是經由rundll32.exe載入。而BazaLoader與C2中繼站保持通訊的方式,攻擊者則是在rundll32.exe注入Edge瀏覽器的處理程序,這個處理程序也被用於偵察、收集用戶資料、網域資料等工作。

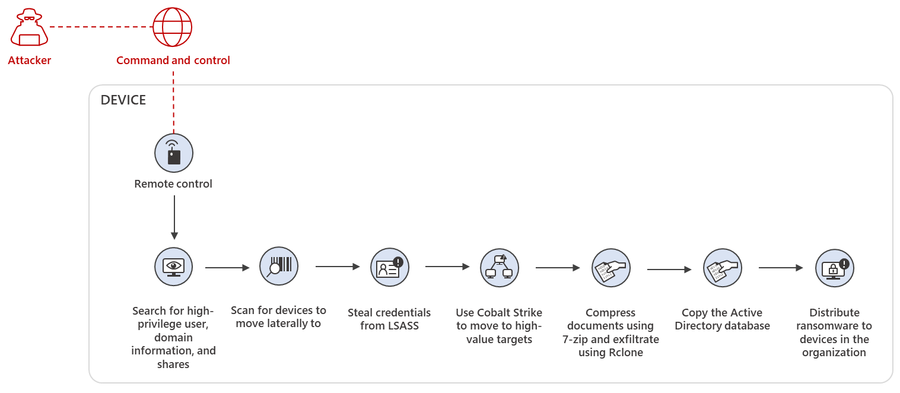

而為了能讓攻擊者能遠端手動控制,以及找尋網域管理員帳號等資訊,此時rundll32.exe會下載滲透測試工具Cobalt Strike。而在攻擊者偵察完受害電腦的網路環境,他們會使用該滲透測試工具隨附的PsExec進行橫向移動,而對於網域控制器等較具價值的攻擊目標,攻擊者橫向移動的過程中,還會使用Windows Management Instrumentation命令列工具(WMIC)。

一旦攻擊者發現具有高價值的目標,他們會使用7-Zip打包資料,並利用開源工具RClone外洩。針對網域控制器,攻擊者運用NTDSUtil.exe,來複製受害組織的AD資料庫檔案NTDS.dit,這個檔案包含了整個網域所有使用者的帳號資料,以及密碼雜湊值。

微軟指出,上述資料外洩是部分BazaCall攻擊的主要目的,但他們也看到攻擊者接續在受害網域散布勒索軟體的情況,攻擊者會藉由高權限的使用者帳號,使用PsExec來在網路裝置上植入Conti或是Ryuk。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09