微軟本周針對PowerShell 7.0、7.1版釋出最新版,呼籲Azure用戶儘速更新,以避免被駭客遠端程式碼攻擊。

PowerShell是微軟開發的任務自動化及組態管理框架,通常用於自動化系統管理,或是在CI/CD環境下建立、測試和部署解決方案。它由指令行殼層(command-line shell)、框架及描述語言組成。PowerShell為跨平臺框架,可用於Windows、Linux、macOS環境,也可用於JSON、CSV、XML資料或是REST API等。PowerShell針對.NET Framework 撰寫,而PowerShell Core則是針對.NET Core撰寫。

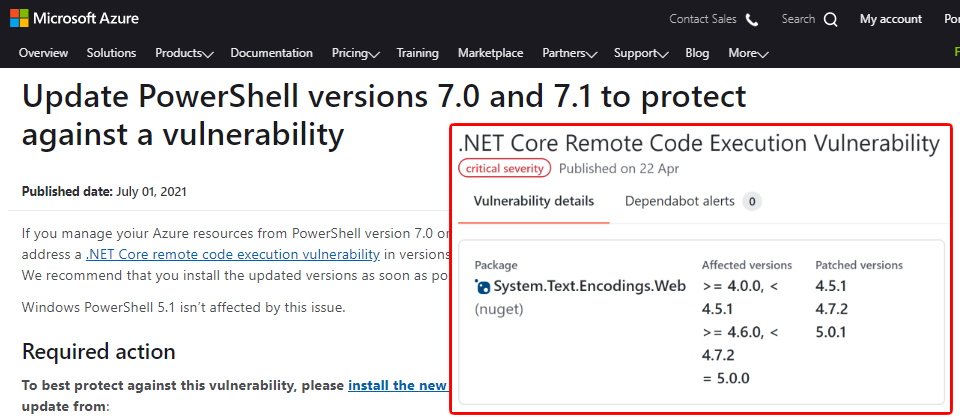

今年4月微軟公告,.NET Core中負責文字編碼執行System.Text.Encodings.Web,出現編號CVE-2021-26701的遠端執行程式碼漏洞,漏洞CVSS 3.0風險達8.1。CVE-2021-26701影響 .NET 5.0、.NET Core 3.1和.NET Core 2.1,不過不影響PowerShell 5.1。

微軟說明,.NET漏洞也連帶影響PowerShell 7.0及7.1版。微軟已分別發佈PowerShell 7.0.6以及7.1.3更新版本,並呼籲如果企業用戶從PowerShell 7.0或7.1管理Azure資源的話,應儘速更新到最新版本。

至於4月修補的漏洞,何以微軟又重新釋出安全公告,微軟並未解釋,不過可能和上周爆發的最新漏洞有關。有人發現網路上已有針對CVE-2021-1675 Print Spooler漏洞,釋出分別具備本地權限升級及遠端程式碼執行能力的PowerShell概念驗證程式(PoC)。 研究人員Marius Sandbu指出,雖然大部份Windows用戶端因內建Windows防火牆而可免於攻擊,但是列印伺服器、網域控制器及具備LOCAL權限升級的伺服器,如Citrix、VMware或其他終端服務的機器則可能曝險。

至於這些PoC是針對CVE-2021-1675,或是微軟澄清為CVE-2021-34527的新漏洞,則不得而知。前者微軟已經在上個月修補,後者則還沒有官方修補程式。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02

.png)