刑事局科技研發科科長林建隆表示,刑事局花一年半的時間,將過往惡意程式分析的手法找出標準化流程,並且取得國際認證,作為未來其他資安鑑識業者作為惡意程式分析的國際認證。

刑事局提供

各種網路犯罪的惡意程式分析手法,都高度依賴各家業者的技術能力和工具設備,刑事局科技研發科科長林建隆表示,該中心從2019年底開始規畫,希望可以將日常累積的在微軟作業系統下的各種惡意程式分析手法,進行統整分析並找出一套標準化的作業方式,並且取得相關的國際認證。

林建隆進一步指出,歷經一年半的努力,刑事局數位暨資安鑑識實驗室於日前(5月28日)經由全國認證基金會(TAF)審核通過,將所有實驗室都必須取得品管認證的ISO 17025,新增一個將惡意程式分析標準化的「Windows程式行為分析」認證,這是全球第一個將惡意行為分析標準化的認證,透過全國認證基金會與全世界六十多個國家的相互承認,不僅是全球第一個通過ISO 17025「Windows程式行為分析」認證的執法單位實驗室。

他也說,未來這個Windows程式行為分析標準化的國際認證,也可以推廣到其他需要進行資安鑑識和惡意程式分析的資安實驗室,成為各種惡意程式鑑識和分析的共通準則,屆時,刑事局資安鑑識實驗室也可以作為取得相關認證的能力實驗室。

全球首創,將惡意程式分析流程標準化並通過國際認證

根據刑事局科技研發科的統計,最近三年來,網路犯罪經常夾雜各種資安事件、詐欺犯罪、個資外洩等等,通常前端是資安事件的入侵案件,衍生後續的詐欺或個資外洩,而林建隆表示,科技研發科負責數位鑑識同仁只有8人,資安鑑識同仁7人,每年經手數位和資安鑑識案件超過300件,處理數位證物超過1,100個,該科的內勤人員平均兩天要出外勤一次,協助外勤同仁做各種犯罪現場的數位證物蒐證。

因為資安事件越來越多,在進行鑑識分析時,經常會遇到當A電腦有惡意程式時,要怎麼驗證這個惡意程式是遙控的木馬程式呢?要如何驗證該惡意程式會對外連線,且會連接到惡意的中繼站呢?

林建隆表示,科技研發科長期累積各種網路犯罪數位證據的處理經驗,為了要證明這個惡意程式有問題,在法院上必須提出一個公正、客觀可以被信任的報告;為了確保證據力,也必須證明,這個分析惡意程式的流程,也可以經由第三方認證實驗室,執行同樣的流程並得出相同的結果,因此,便開始思考,如何把處理資安事件分析的流程,用一個標準化的流程,透過實驗室品質管理的驗證方式去申請國際標準認證。

目前警調單位都有各自通過ISO 17025實驗室認證的資安鑑識實驗室,這也可以確保實驗室的工作人員,都有足夠的技術能力和證照。只不過,林建隆意識到,目前世界各國執法機關以及資安業者,對於惡意程式分析的流程並沒有一套共通的作業標準,刑事局資安鑑識實驗室在參考國內外許多惡意程式分析的流程,並且和全國認證基金會多次討論後,歸納出一套可以用來驗證的標準流程ISO 17025「Windows程式行為分析」。

因為這是一個全新的認證標準,在進行驗證的過程中,必須有一個比對實驗室,確保在同樣的作業流程下,可以得出相同的驗證結果。林建隆表示,幾經討論下,後來則委由處理資安事件經驗豐富且立場客觀的行政院資通安全會報技術服務中心扮演比對實驗室的角色。

惡意程式分析三階段,也可用於資安事件調查流程

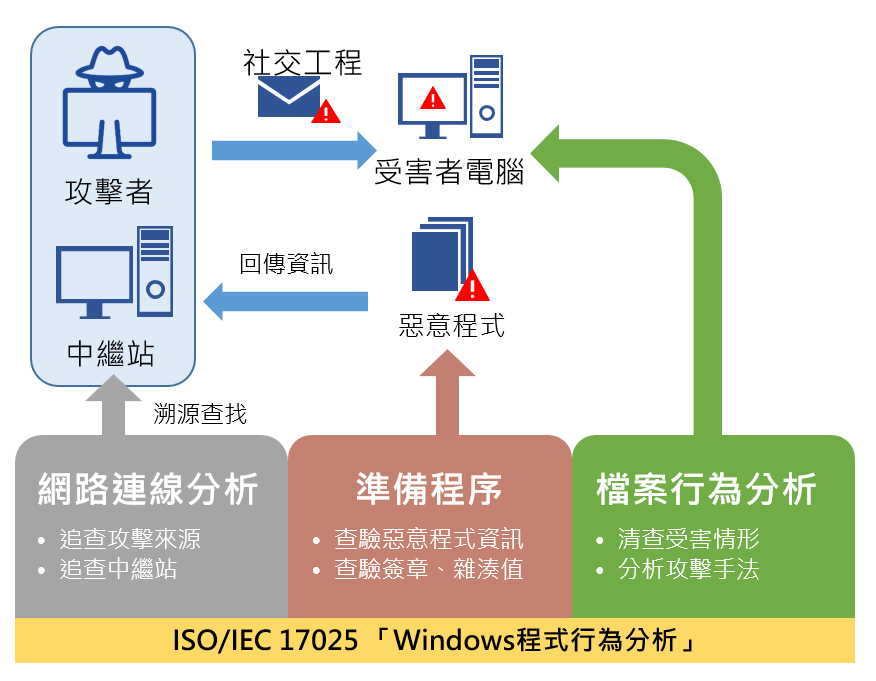

資安事件中,駭客經常透過社交工程的方式寄發電子郵件且內含惡意程式,林建隆表示,刑事局在制定這個惡意程式標準化分析流程時,把分析流程分成三個階段,第一個「準備」階段,就是查看微軟作業系統中的可疑程式是否有一些簽章驗證可以驗證,是否跟以前曾經存在的惡意程式類似,透過雜湊值查驗該可疑程式是否曾經上傳過VirusTotal,甚至判斷是否有加殼,畢竟,正常程式幾乎不加殼。

第二個是「檔案行為分析」階段,主要是了解該可疑程式對電腦帶來什麼影響,例如,使用模擬環境確認該可疑程式,是否會新增、刪除、或是修改檔案,是否會因為註冊機碼增刪而重新開機,或者是惡意程式執行或呼叫奇怪執行程序等行為,有相關行為則是為可疑的惡意程式。

第三個是「網路連線分析」階段,主要目的是做惡意程式偵查、溯源和追蹤分析,透過追查可疑程式是否連線到駭客的中繼站;因為駭客通常有其慣用網路名稱或IP網段,如果有可疑程式連線到相關網路連線,也可以進一步追查駭客族群,也可以避免損害範圍擴大。

林建隆直言,這三個階段針對Windows可疑程式做的程式行為分析,經過ISO 17025認證通過後,不僅可以了解惡意程式對作業系統的影響、感染方式和破壞程度,也可以透過分析異常連線,做到溯源和偵查駭客來源並阻斷相關的駭客攻擊。

「這個Windows程式行為分析手法,以前就曾經用來分析相關的資安事件,」林建隆以去年傳出,有駭客假冒總統府寄發社交工程郵件給立委並夾帶惡意程式,該惡意程式會連線到境外中繼站並下載惡意程式。他說,透過標準化的惡意程式分析,可以發現惡意程式對電腦造成的感染和破壞,也都會追查到對外的中繼站,呼籲民眾不要輕易點擊惡意郵件的連結,避免造成嚴重的資安事件。他也發現在疫情期間,駭客會假借疫情名義寄發電子郵件,都要審慎面對惡意電郵和相關連結。

刑事局把惡意程式分析流程標準化並取得國際認證,其中也將ISO 17025「Windows程式行為分析」分成「準備」、「檔案行為分析」和「網路連線分析」等三個階段。

缺乏過往參考經驗和摸索惡意程式分析標準化流程是兩大挑戰

刑事局資安鑑識實驗室在2006年4月成立科技犯罪防制中心,並在其下的科技研發科成立數位鑑識實驗室,負責處理電腦主機及行動電話等數位裝置的採證鑑識分析;之後,2014年則成為數位鑑識概括授權鑑定機關,為了符合刑事訴訟法囑託鑑定的規定,並於2016年取得ISO 17025實驗室認證中的「資訊重現」認證,像是找出曾經儲存在電腦硬碟或是相關儲存媒體中的檔案關鍵字或圖片,用來提高數位證物在法院的證據力,經常用於一般刑事案件而非網路犯罪資安事件的調查。

為了進一步強化資安事件調查與鑑識的能力,刑事局也在2017年增設專門處理駭客攻擊,進行各種Log(登錄檔)分析、程式行為分析、以及手機漏洞檢測的「資安鑑識實驗室」,並投入行政院國家資通安全發展方案中的「資安旗艦計畫」及「資安跨域整合聯防計畫」,打造符合ISO 17025的資安鑑識實驗室。

到2018年11月,則開始規畫將多年累積的惡意程式分析經驗,透過標準化程序並取得國際認證。林建隆表示,這過程也是是要證明,刑事局長期在資安網路犯罪調查中,已經累積足夠的實力,並且具備相關的人員、技術和設備。

他也坦言,在這個流程標準化並取得國際認證的過程中,因為沒有過往的經驗可以作為參考指引,如何摸索出一套可供驗證的標準化流程,也和全國認證基金會針對需求和平日的分析流程、方法與工具做長期討論,這是刑事局面臨的第一大挑戰;接下來,怎麼建立一套符合犯罪調查的目的和工作實務的標準化程序,則是第二個挑戰。

林建隆指出,刑事局此次取得ISO 17025中的「Windows程式行為分析」國際認證同時,也通過App資安檢測,分析政府機關或者熱門App是否有惡意連線、是否有加密,以及App功能和使用權限宣是否有落差等,可以進一步做到犯罪防制和預防宣導的目的。他說,在取得App資安認證時,則以安碁公司作為流程比對的能力實驗室。

刑事局惡意程式分析的的標準化流程,也用來追查去年駭客冒用總統府名義,寄送社交工程郵件給立法委員的來龍去脈。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02