對於零信任的核心概念,KPMG數位科技安全服務團隊副總經理邱述琛表示,持續驗證是一大主軸,同時須搭配供判斷的即時資訊,以及細緻的存取控制,而遵循最小權限原則同樣是關鍵。

近年來,企業面對現今複雜的資安威脅,零信任的相關議題就不斷被提出,而隨著疫情加速改變IT作業型態,又再提高企業實際面臨的風險態勢,零信任架構(Zero Trust Architecture,ZTA)更是受到各界看重,屬於下一代網際安全設計的架構。

為何越來越多資安廠商、雲端服務大廠都擁抱這個概念?企業對於ZTA又該有那些認知?對此,KPMG安侯建業數位科技安全服務團隊副總經理邱述琛指出,信任其實是件困難的事,我們不僅需要思考到底要和誰互相信任,信任什麼事物,而在了解ZTA的定義與原則之外,對於ZTA參考架構與實行,也需關注該如何能徹底發揮效果,而更要注意在業務推動與安全考量間取得平衡,並透過持續監控來與檢討精進。

企業運作環境正在改變,未來組織內外資安管控應要一致

近年來,隨著數位轉型、自攜裝置、遠端工作、COVID-19,以及遠端存取需求大增,都驅動著企業的運作環境迅速改變,促使資安防護需重新考量。

邱述琛指出,隨著網路向外延伸,如今將更趨向扁平與變動式網路架構,所以,可存取組織內部資源的網路,都應包含在管控範疇之中,因此需考量內外安全防護應該一致。

再者,過去存取管控可能是全有或全無,也就是當使用者經過第一關識別身分後,就獲得所有權限。不過,他以實體安全管控方式為例,像是任何人員進入IDC機房時,需要先換證,若進入更機密的地方,將搭配刷卡或更多生物驗證機制,網路世界卻沒有這麼做,原因可能是受到過去IT使用太便利的影響。至於其他考量重點,還包括像是橫向移動、內部威脅與嚴格的存取。

因此,近期談到零信任概念,就會同時強調「永不信任,始終驗證」。就其定義來看,簡單而言,它是以一個資料為核心,更著重身分驗證的模型,其設計目的,就是應對當今無邊界網路世界下的挑戰,同時,永遠不信任組織資安邊界內外的任何事務,並且必須驗證試圖連接到組織系統的所有連線,通過後才授與存取權限。

ZTA是整體性概念,理解原則與信任關係,才能決定參考架構

對於零信任,企業要有什麼樣的認知?邱述琛表示,從KPMG的角度來看,ZTA是一個整體性的概念,不是專屬的一種技術,而且,在不同情境下,將產生不同的零信任需求,很難透過一個解決方案適用到所有情境。

因此,在零信任的世界裡,「原則」就是關鍵,以此作為標準來驗證,才能符合整體企業對零信任的願景。在KPMG的定義中,ZTA有8大原則,包括:無邊界的設計、環境感知、動態的存取控制、持續評估、精密的區隔、以及動態的風險分析、實施及審查信任與即時監督。

以環境感知為例,邱述琛表示,存取服務的授予,是基於企業對員工本身,以及對個別裝置的了解。不僅是對人與對裝置的授權有所不同,還有對於非存取裝置的管理,像是接收OTP的裝置,因此他強調,企業需要先知道管理的是什麼,才能設計出管理的情境。

在零信任世界裡面,所謂的信任關係,遠比大家想得複雜。他說,若是自己加密一份資料傳給自己,這是儲存的需求,還是傳輸的需求?如果使用者加密的資料只能自己解開,但又往外傳送,這樣的情境是否合理?若不合理,企業應該就要管控,就像一個人偷了公司營業祕密,先將資料加密後往外傳送,之後人被抓到,但沒有金鑰無法解開,組織對於這樣的風險,是否可能要採取加密金鑰備份與託管來因應,或是禁止自己加密資料傳給自己的功能,實務上,就已有企業這樣管控。

也因為零信任架構並不是指特定的技術,因此,企業在選擇參考架構時,邱述琛認為,必須要有整體設計觀。

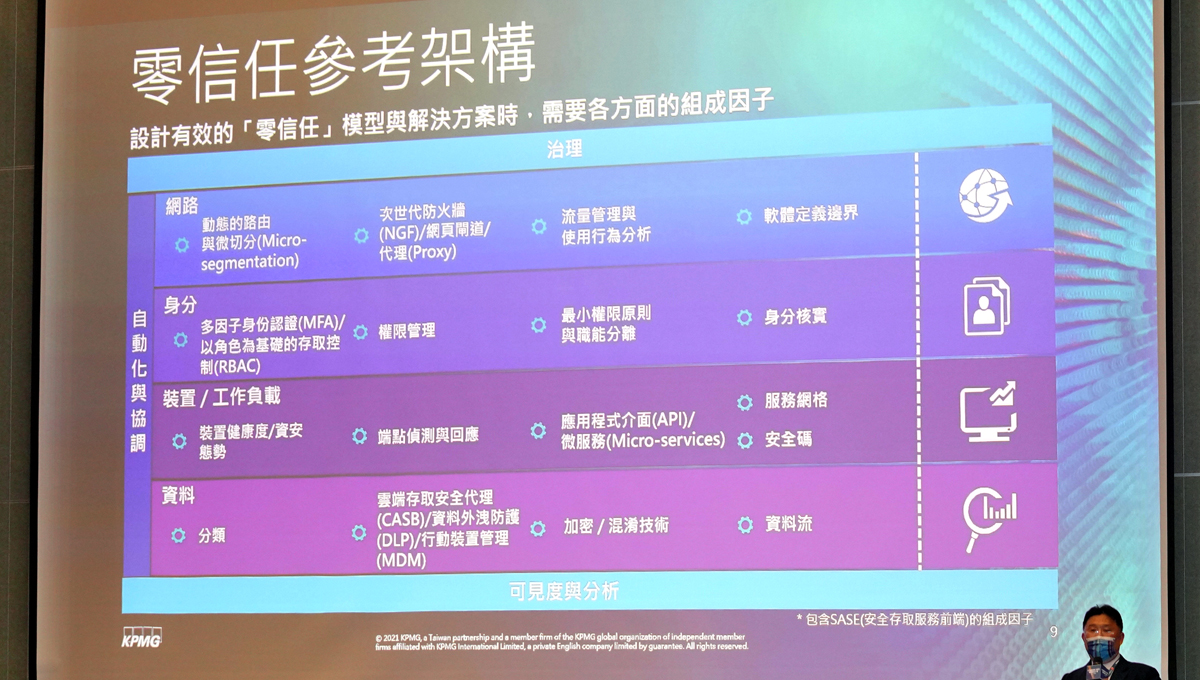

企業在選擇零信任參考架構時,KPMG強調應從網路、身分、裝置/工作負載與資料這四大構面來剖析,並要考量到是否需透過自動化進行,並重視可見度與分析能力,才能有效達到零信任的防護策略。

基本上,將IT資產分成網路、身分、裝置/工作負載與資料,這四大構面與其中的因子,都將是在設計有效的零信任模型與解決方案時,需要考量的重點。不過,企業一開始可能無從下手,邱述琛表示,此時其實可用簡單的方式將情境畫出,再予以考量。舉例而言,像是企業有3個網路、4個裝置、3個不同人員,以及2種資料等級畫分,全部相乘後的結果,就代表有多少路徑。接下來,企業就可以從路徑中識別最高風險,找出控制方法。

在四大構面中,邱述琛針對身分識別與資料方面提出更詳細的說明。他強調,沒有身分識別,就不會有存取控制,不論是人與裝置等,都要先知道是誰,否則後續也都沒辦法驗證。他強調,我們必須思考其本質,包括要和誰信任?信任的又是什麼?以及管理的意義到底在哪裡?企業必須要先搞清楚。

同時,對於異常偵測,他提到美國軍方曾使用一項技術,可藉由偵測使用者按鍵盤的習慣,進而持續驗證是否為本人,一旦發現異常,就會啟動查核機制,查看坐在電腦前的人。

在資料方面,國內企業普遍存在資料分級做不好的問題,儘管資訊安全管理制度(ISMS)已有這樣的要求,但執行上仍有很多狀況。

相較之下,美軍的作法或許值得參考。他們在資料分級好後,機密資料只會透過機密網路傳送,非機密資料則在非機密網路傳送,若資料交換需要透過安全閘道去控制,因此這就是用資料等級區分。然而,臺灣企業卻習慣用業務角度區分,之後再分成機密與非機密,這種作法並非不可以,但會增加管理複雜度。

另外,他也提醒,除了與業務流程之間與安全的綜合考量,在零信任架構中,必須要有自動化工具的輔助,以及具備可見度與分析能力,都是相當重要的一環,是企業在參考設計階段必須重視的部分。而在零信任的高階級設計中,身分識別代理更是關鍵。

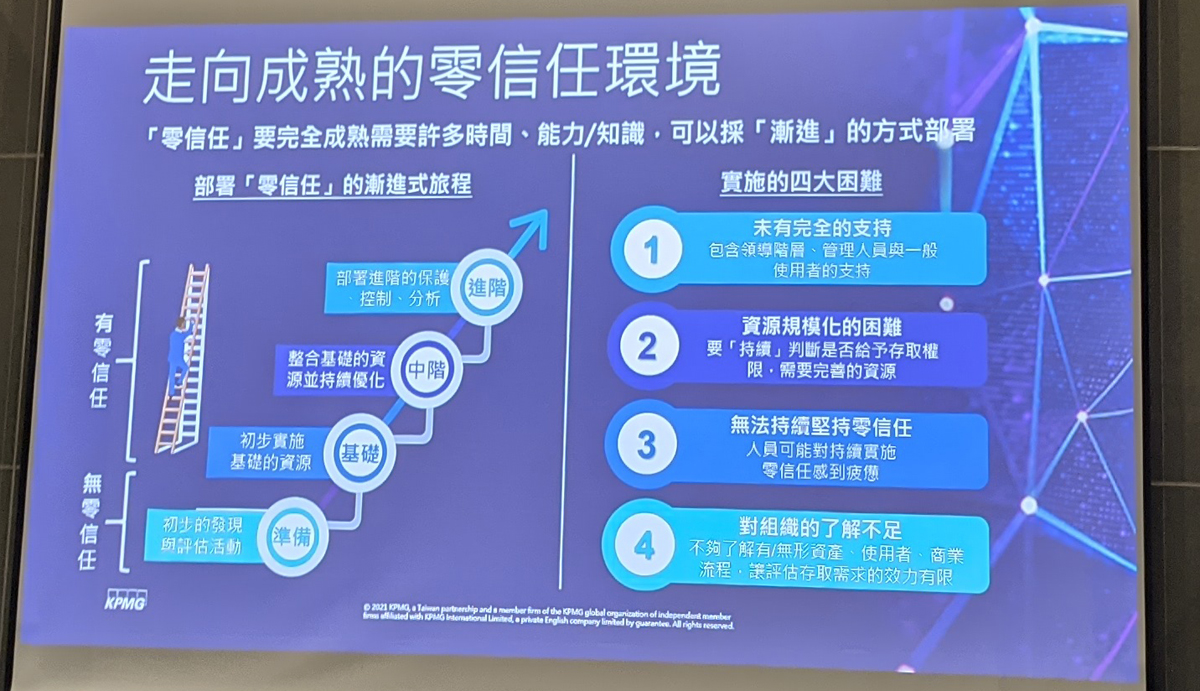

無論如何,零信任已經成為現在企業組織面對當今複雜威脅的重要概念。不過,要邁向零信任環境,並不是立馬就可以做到,透過循序漸進一步步走向進階階段,可以使得威脅將更容易被偵測,同時也能更快速去因應資安事件,但企業也要有所覺悟,這段過程中將有四大挑戰需要克服。

邁向零信任將是一段旅程,同時也要覺悟有4大挑戰

整體而言,零信任是以假設資安事件已發生的思維來設計,在其核心概念中,持續驗證是一大主軸,同時也仰賴即時資訊來提供判斷,以及細膩的存取控制方案,綜合多方資源的配合,而遵循最小權限原則更是關鍵。例如,只給予完成任務必須要有的最低權限、持續判斷時否要給予權限,並透過網路分割來降低橫向移動攻擊的機率,才能達到核心概念的要求。

對於零信任的實踐,邱述琛直言,整個零信任無法一步到位,因此需要從基礎打好做起。哪些是基礎項目?以KPMG歸納的結果來看,具體而言,包括:登入安全的單一登入整合(SSO)與多因素身分驗證(MFA),資料與資產分類,以角色為基礎的存取控制(RBAC),資料外洩防護(DLP),以及基礎的加密防護,還要有零信任任務分組。

奠定良好的基礎之後,企業可以逐步邁向發展階段,其中情境感知認證與異常偵測,是他特別強調的項目,同時還包括資料與資產的區隔、資料流與流量、端點偵測與回應(EDR)、雲端存取安全代理(CASB),以及零信任架構與發展藍圖。

最後就是要讓安全性走向成熟,在進階階段中,企業要投入的重點包括:FIDO無密碼登入與持續核准、微切分、執行期加密,以及整合威脅情資的日誌管理,與自動化資產與服務的監督。

不過,要走向成熟的零信任環境,企業將有不少挑戰需要克服,邱述琛引用了美國NSA的一份報告來借鏡,當中指出實施的四大困難,包括:未具備完全的支持、資源規模化的困難、無法持續堅持零信任,以及對組織的不了解。

邱述琛解釋,導入零信任架構之後的第一個衝擊,就是會帶來降低便利性的影響,包括領導階層、管理人員與一般使用者,可能很多人都不會支持,這是企業必須面對的第一個挑戰;而要持續去判斷是否給予存取權,將需要考量資源部署,也就是要花錢投入,之後人員也可能對於零信任的持續實施感到疲憊。此外,若是不夠了解企業內部的資產、使用者與商業流程,會讓評估存取需求的效力受限。

ZTA最終目標:降低資料外洩、橫向移動攻擊的機率

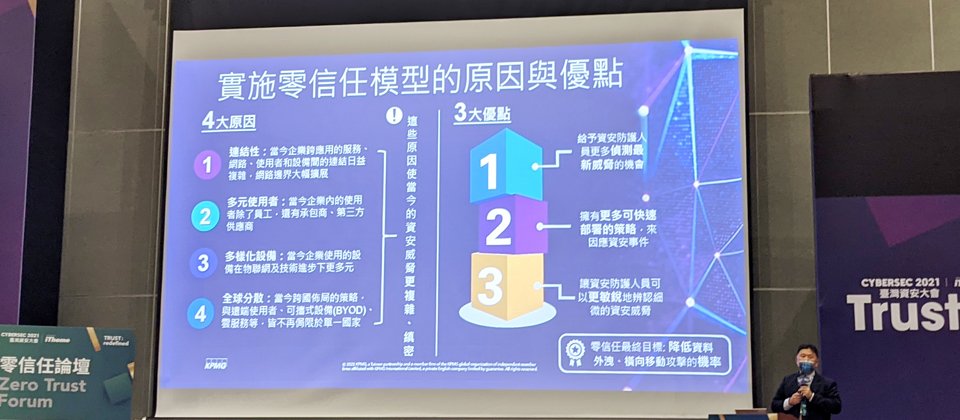

面對當今複雜的資安威脅,近年強調的零信任架構(ZTA),就是為了因應現在的局面,對於企業而言,採取ZTA將有何優點與結果?KPMG數位科技安全服務團隊副總經理邱述琛指出:「零信任的最終目標,是降低資料外洩、橫向移動攻擊的機率。」

他解釋,由於ZTA的持續驗證,優點是可以給予資安防護人員,更多偵測最新威脅的機會,也因此擁有更多可快速部署的策略,進而因應資安事件,此外,也能夠讓資安人員可以更敏銳辨認細微的資安威脅。他提醒,企業並不是只要做完ZTA,就等於可以擁有金剛不壞之身,在資安的世界,並沒有這種事情。

而ZTA為運作環境帶來的改變結果?邱述琛表示,首先,是簡化的整體安全架構,以及應用程式與基礎架構,將更緊密結合,同時也將改善使用者體驗,並使體驗更值得信任,不僅如此,零信任也將透過自動化方面的技術,做到營運流程、法規遵循與審核要求的精簡。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06