ESET揭露北韓駭客Lazarus的後門程式Vyveva運作模式,並指出與該組織另一後門程式NukeSped程式碼多處雷同

ESET

駭客組織暗中鎖定特定目標發動攻擊,有可能數年之後才被發現。最近資安廠商ESET在南非一家貨運公司的伺服器上,發現名為Vyveva的後門程式,並認為是北韓駭客組織Lazarus用於間諜攻擊行動的工具。

針對這次後門程式的來歷,該公司表示首度在2020年6月發現,但認為駭客至少在2018年12月就開始運用這個工具。而究竟攻擊的來源為何?ESET表明最初攻擊的源頭仍不明朗,但根據Vyveva的特徵來判斷,有強烈的證據顯示與Lazarus有關。

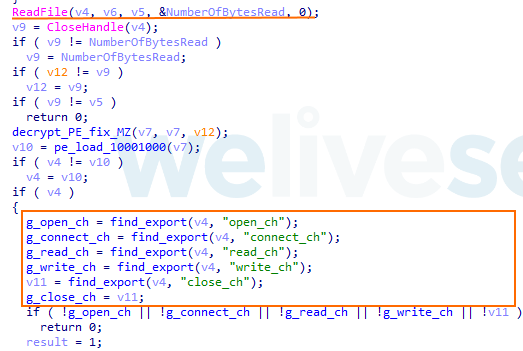

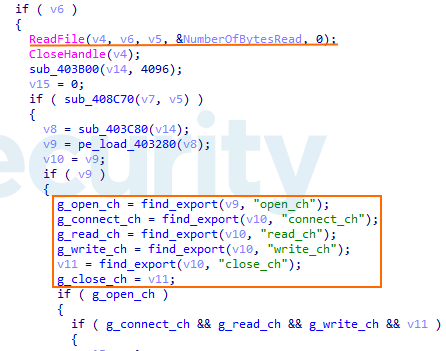

他們比對該組織另一個後門程式NukeSped,不只發現程式碼與Vyveva多處有相似之處,還有功能上也有所雷同,像是在網路通訊上運用假的TLS協定,或者利用命令列執行,以及加密手法與採用的Tor服務等,都指向是Lazarus所使用的工具。

ESET截錄Vyveva(上)與NukeSped(下)的部分程式碼,我們可以看到兩組程式碼的內容可說是極為相似。不僅ReadFile呼叫的內容(黃線處)相同,後續執行的部分程式碼(黃框處)也幾乎一樣。

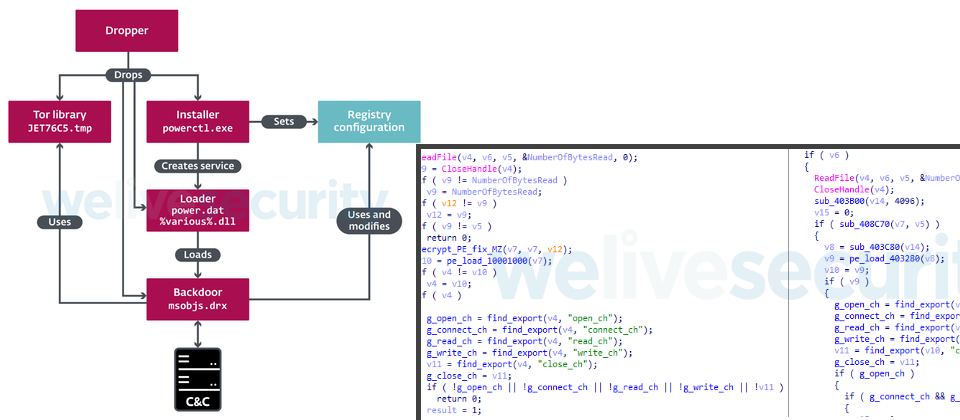

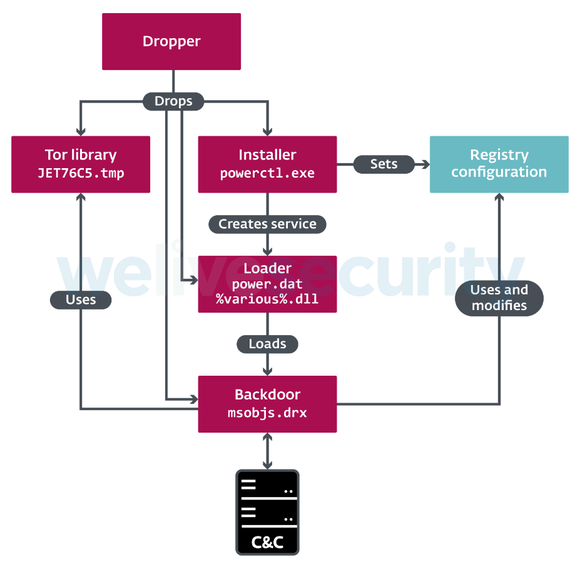

這個後門程式的功能,主要是能探索與外洩受害電腦的資料,並透過洋蔥網路(Tor)回傳給Lazarus。ESET拆解Vyveva,指出這款攻擊工具包含了安裝器、載入程式,以及後門程式等3個重要元件。

Vyveva的運作元件,主要是安裝程式(powerctl.exe)、載入程式(power.dat、%various%.dll),以及後門程式本身(msobjs.drx)等,並藉由登錄檔組態開始運作。而這個後門程式是透過洋蔥網路(Tor)向C2伺服器連線,其Tor程式庫也是ESET特別留意之處。

其中,Vyveva的後門元件,是用來連接C2伺服器接收攻擊者的指令。該元件總共能夠執行23種命令,大部分的命令是操作檔案與處理程序,或者是收集資訊,但這些命令也有較為少見的功能,像是檔案時戳的竄改(Timestomping),ESET指出,這個命令可讓攻擊者從一個來源檔案,將檔案的建立時間、寫入時間,以及最後存取時間等中繼資料,複製到另一個檔案,或者隨機將相關的檔案時間戳記,變更為2000年至2004年之間的某個時間。而竄改檔案時戳的用意,就是規避同時檢查這類似資訊的資安系統的偵測,而不致被發現。

由於Vyveva透過洋蔥網路與C2伺服器連線,ESET也特別提及駭客所使用的Tor程式庫與連線方式。這個程式庫是採用Tor官方的原始碼打造,並且透過隨機組態選擇C2伺服器。除此之外,這個後門程式每3分鐘就會與C2伺服器嘗試連線,並送出受害電腦與磁碟機的資訊,以便攻擊者做為下達命令的參考。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23