Sophos

一般而言,資安業者在研究一個惡意程式的屬性時,都會分析它的入侵與散布的途徑,而資安業者Sophos近日則發現,控制REvil勒索軟體與金融木馬Gootkit的駭客集團濫用了Google搜尋引擎最佳化(Search Engine Optimization,SEO)機制來誘導使用者下載Gootloader,進而於使用者系統上植入惡意程式。

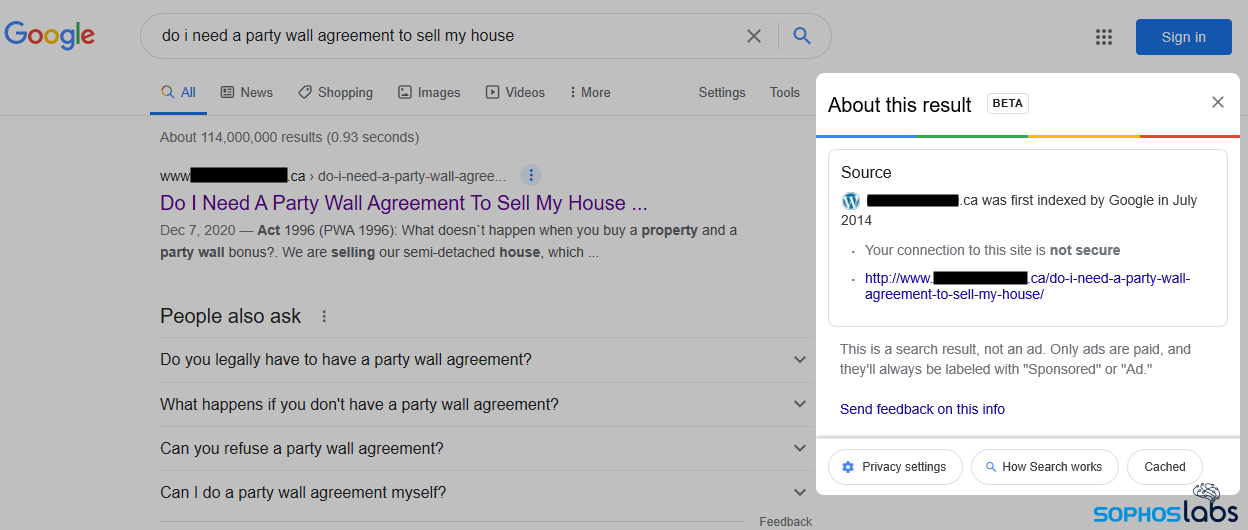

SEO可藉由了解搜尋引擎的運作規則來調整網站,以提高網站於搜尋引擎結果上的排行。REvil駭客的作法是先入侵眾多的合法網站,於網站上植入惡意程式碼,不管使用者於Google上輸入什麼搜尋字串,這些網站都會出現與搜尋字串一模一樣的內容,因此便會出現在搜尋結果的上方。

研究人員估計,至少有400個合法網站遭駭客植入惡意程式碼,而且它們並不知道自己淪為駭客感染使用者的跳板。此外,它們的網站定位可能與使用者輸入的內容毫無關聯,例如當使用者查詢「賣房子時需要附上界牆協議嗎?」出現在該搜尋結果頁面之首的卻是醫療網站。

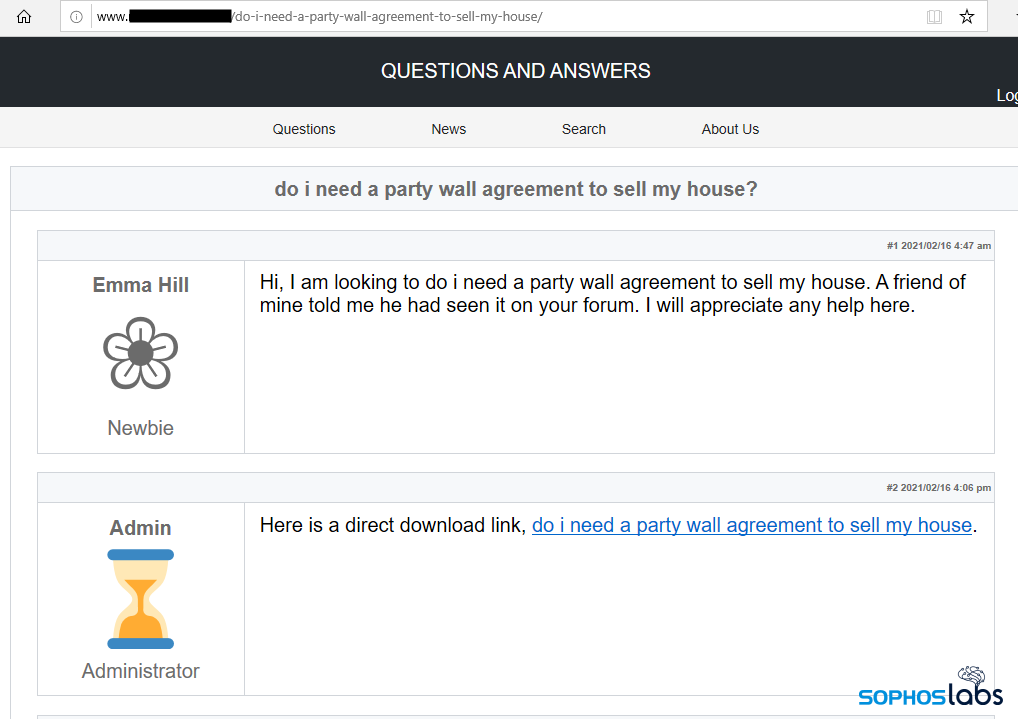

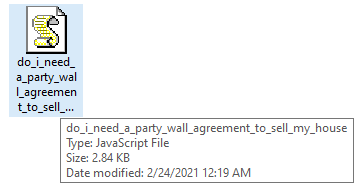

當使用者點選網站連結後,出現的是一個論壇式的頁面,會再度出現「賣房子時需要附上界牆協議嗎?」但這次是一個可供下載的ZIP檔案,下載並解壓縮後,則是一個JavaScript檔案,執行後便會安裝Gootloader。

駭客於網站上植入的惡意程式還會篩選攻擊目標,例如只有在遇到來自北美、德國、法國與南韓的使用者時,才會跳出論壇頁面與惡意的ZIP檔案,否則便是簡單地呈現一個無害的網頁。

至於Gootloader在使用者系統上扮演的則是散布的角色,它會與駭客所建立的C&C伺服器通訊,進而下載其它的惡意程式。

迄今研究人員仍無法判斷駭客是如何入侵這些合法網站的,可能是透過惡意程式或是黑市取得這些網站的登入憑證,也可能是開採了合法網站所使用的內容管理系統(CMS)/外掛程式的安全漏洞。其中,有不少被駭網站都採用了同一個知名的內容管理系統,只是Sophos並未公布其品牌名稱。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02