Akamai在去年偵測到某挖礦惡意程式變種出現一個比特幣錢包的位址,仔細鑽研後發現,原來駭客把備份C&C(C2)伺服器的IP位址藏匿在比特幣區塊鏈的交易中,使其無法被偵測或封鎖。

資安業者Akamai在最近發現一起挖礦殭屍網路活動,這是首起有駭客將備用的命令暨控制(Command and Control,C&C)伺服器位址藏匿在比特幣區塊鏈的交易中,而讓它更難被偵測或封鎖。

這是發生在Akamai客戶身上的實際案例,此一殭屍惡意程式先是開採了一個遠端程式攻擊漏洞,以下載及執行惡意的Shell Script,估計駭客在最近的3年內已藉由此一挖礦殭屍網路,在門羅幣的多個公開礦池中獲利超過3萬美元,該惡意程式兼具關閉安全功能、移除競爭對手的感染、下載、常駐與挖礦功能。

Akamai解釋,通常這類的惡意程式都具備常駐及更新功能,透過網域及靜態的IP位址來更新惡意程式版本或進行重新感染,只是一旦被逮到,相關的網域或IP位址就會被扣押,就算駭客多半會準備備份架構,讓惡意程式轉向與備用C&C伺服器通訊,但大規模的協調破獲行動也會一併掃蕩這些備份機制。

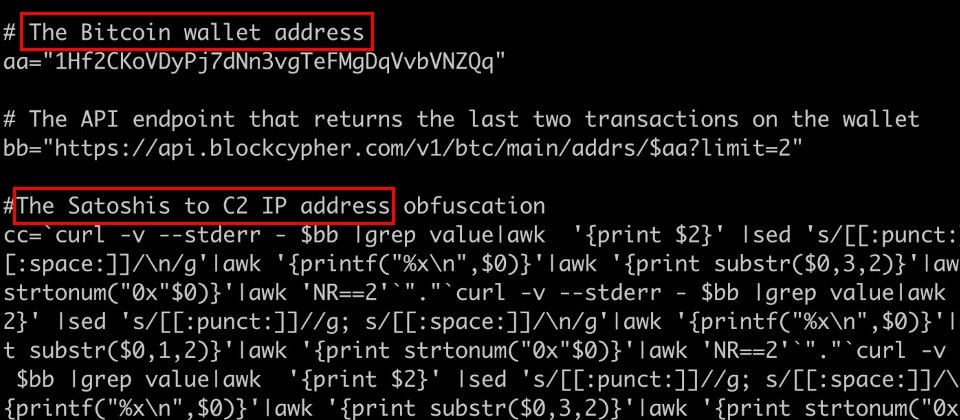

不過,Akamai在去年偵測到該惡意程式變種出現一個比特幣錢包的位址,仔細鑽研後發現,原來駭客把備用C&C伺服器的IP位址藏匿在比特幣區塊鏈的交易中,使其無法被偵測或封鎖。

分析顯示,駭客把備用C&C伺服器的IP位址存放在特定錢包最近兩次比特幣交易中,這兩次的交易都是以比特幣的最小單位Satoshi進行,以減輕成本,1個Satoshi等於0.00000001 BTC,約莫是0.0004美元。惡意程式可解碼這兩次交易的Satoshi值,以iThome的IP位址220.130.119.130為例,最近一次交易的Satoshi值負責轉換成119.130,最近第二次交易的Satoshi值則可轉換成220.130,於是便可得出220.130.119.130。

駭客選用了可能是作為洗錢之用的公開加密貨幣錢包,該錢包的流動率很高,因而可遮掩駭客的意圖。

不過,研究人員指出,要摧毀駭客的此一作法並不難,因為駭客並未控制該錢包,而且只利用該錢包最近兩次的交易,因此只要頻繁地送出小額的Satoshi交易至該錢包,就能阻斷惡意程式取得備用C&C伺服器IP位址的能力。

儘管Akamai預期此一手法將會被其它駭客效法,但研究顯示目前該手法尚未成熟,還有許多尚待改善之處,只是拒絕透露細節以免成為駭客的幫兇。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06