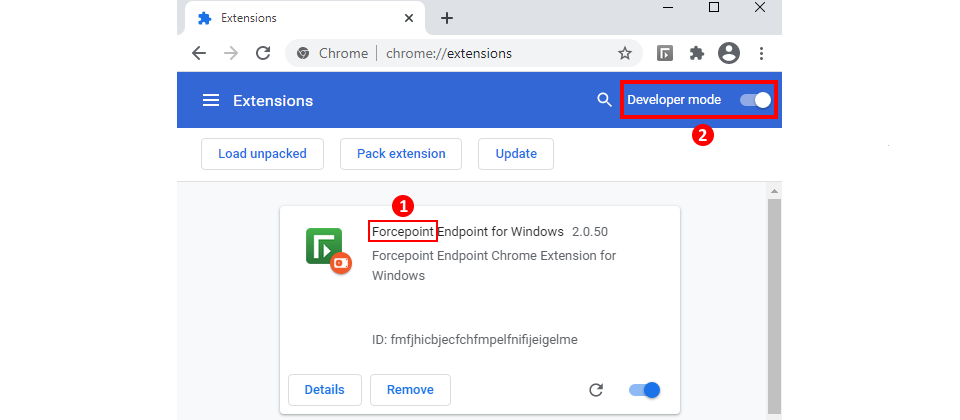

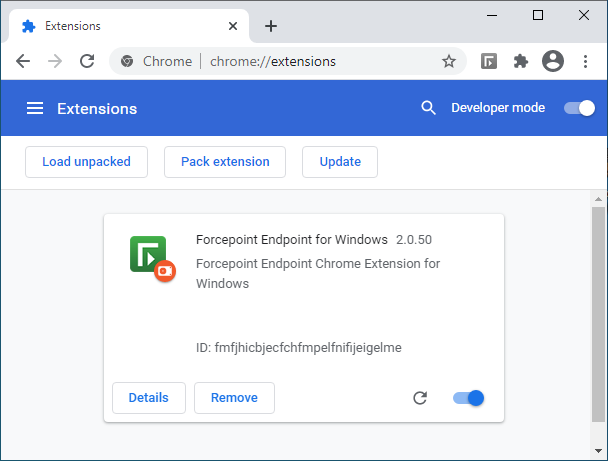

滲透分析師Bojan Zdrnja發現一款惡意擴充程式,盜用了Forcepoint的品牌(圖1所示),而且是在Chrome用戶切換至開發者模式(Developer mode)(圖2所示)之後才能安裝,利用chrome.storage.sync.get與chrome.storage.sync.save兩項Chrome Sync功能,來竊取Chrome用戶的機密資訊。

來自SANS網路風暴中心的一名滲透分析師Bojan Zdrnja,近日揭露了一個惡意的Chrome擴充程式,可濫用Chrome Sync功能來竊取Chrome用戶的機密資訊。

Zdrnja指出,此一惡意擴充程式名為Forcepoint Endpoint Chrome Extension for Windows,但它既與資安業者Forcepoint無關,該程式也並未具備任何端點保護功能,只是盜用了Forcepoint的品牌,此外,該程式並未登上Chrome Web Store,且必須在Chrome用戶切換至開發者模式(Developer mode)之後才能安裝。

在受害用戶安裝了該程式之後,它會在背景執行腳本程式,以接收或傳送訊息,而且利用的是Google的Chrome Sync架構。分析顯示,該腳本程式所呼叫的API容許擴充程式之間進行通訊或傳訊息,還能判斷所接收的訊息是否涉及認證令牌,並進一步確認Chrome是否存放了該令牌。

Zdrnja說明,駭客使用的是chrome.storage.sync.get與chrome.storage.sync.save兩項Chrome Sync功能,且會把所有的參數值從Chrome自動同步至Google雲端,為了取得這些參數值,駭客只要在另一臺執行Chrome的裝置,以同樣的帳號登入Google即可,之後這兩臺裝置上的Chrome就能利用Google架構進行通訊,儘管Google限制了通訊規模,只能傳遞少量的資料,但對於盜取認證令牌而言已經足夠。

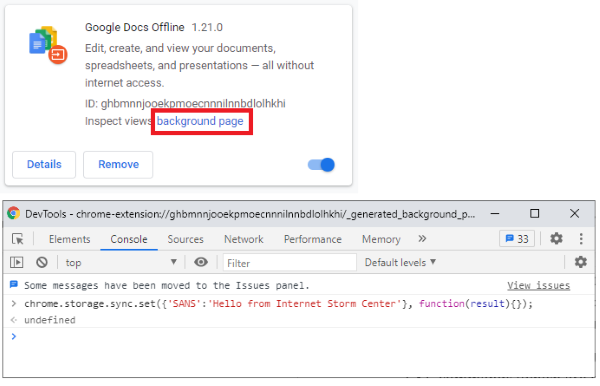

Zdrnja還使用了另一個合法Chrome擴充程式Google Docs Offline,來驗證駭客的手法,他先在第一臺裝置上把Chrome切換成開發者模式,利用DevTools控制臺發布命令,傳送「Hello from Internet Storm Center」訊息,接著再登入第二臺裝置,同樣進入DevTools控制臺,就收到了「Hello from Internet Storm Center」訊息。

研究人員表示,這代表駭客可把Chrome Sync架構當作C&C的通訊管道,或者是竊取小型的機密資訊,此外,所有Chrome發出的請求都被導向clients4.google.com,包括惡意請求在內,由於該網址也是Google用來確認Chrome是否連網的機制,因此無法簡單地透過封鎖該網址來因應。

Zdrnja說,此一分析只是為了協助大家理解惡意的瀏覽器擴充程式能夠有多可怕,特別是當許多重要應用都可直接在瀏覽器上執行之際,不管是內部的CRM、文件管理系統或各種重要系統的存取等,他建議企業可透過群組原則,來管控使用者所安裝的所有擴充程式。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02