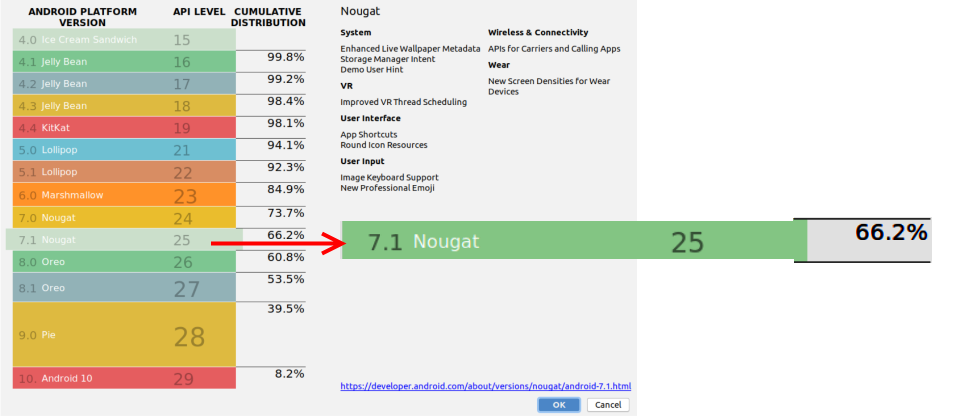

根據Google 2020年9月的統計,搭載Android 7.1以上版本的裝置佔66.2%,表示有33.8%的Android裝置從明年9月起造訪使用Let's Encrypt憑證的網站時,會出現憑證錯誤情形。根據使用Let's Encrypt憑證的大型整合商的統計,這些網站大約占了他們1-5%的流量。

免費憑證機構Let's Encrypt 上周警告手機跑Android 7.1.1版的用戶,明年9月1日起有約1/3 Android裝置會出現憑證錯誤問題。Let's Encrypt也呼籲用戶升級舊版Android、也希望網站管理員更新憑證。

一些新進入市場的根憑證機構(root certificate authority,root CA)為了加速普及,乃藉由與現有CA業者交互簽章(cross-signature)的方式擴大在OS及瀏覽器的信任範圍。Let's Encrypt也是如此。

Let's Encrypt 5年前進入市場時,就是和IdenTrust採行交互簽章,它的DST Root X3在市場流通已久為主要平臺,包括Windows、macOS、Android、iOS及多種Linux發行版信任。交互簽章使Let's Encrypt得以立即發行憑證ISRG Root X1。

Let's Encrypt首席開發人員Jacob Hoffman-Andrews指出,現在Let's Encrypt已經在市場站穩腳步,但同一時間,和其憑證交互簽章的DST Root X3卻將在2021年9月1日到期。這對使用Let's Encrypt憑證的新版作業系統來說並沒有什麼影響,但卻會對一些透過交互簽章信任其憑證的早期作業系統引發相容性問題。

某些OS軟體從2016年以後就未再更新,就不會信任ISG Root X1根憑證。其中最重要的是7.1.1版本以前的Android版本。這表示這些Android裝置明年9月1日起,就無法再信任Let's Encrypt發行的憑證。

由於Android升級權主要掌握在裝置製造商及電信業者手中,致使有相當大比例的裝置跑的是舊版的Android。根據Google 2020年9月的統計,搭載Android 7.1以上版本的裝置占66.2%,表示有33.8%的Android裝置從明年9月起造訪使用Let's Encrypt憑證的網站時,會出現憑證錯誤情形。根據使用Let's Encrypt憑證的大型整合商的統計,這些網站大約占了他們1-5%的流量。

為了解決可能到來的憑證錯誤問題,Let's Encrypt計畫從2021年1月11日起,Let's Encrypt將變更API,使ACME用戶端軟體除了預設送出導向ISRG Root X1的憑證串鏈(certificate chain),同樣憑證也能送出導向DST Root X3的憑證串鏈。這是透過為ACME用戶端軟體加入「另類」連結關聯(link relation)實作而成,達到相容目的。目前已有Certbot 1.6.0以上版本支援這項功能。

對終端用戶,Let's Encrypt建議舊版Android用戶升級OS,再不然就安裝Firefox Mobile。這是因為Mozilla是Let's Encrypt 的根憑證夥伴之一。

對於網站持有人,Let's Encrypt提醒他們檢查所用的其他ACME用戶端是否支援另類連結關聯,也鼓勵網站持有人部署暫時性的解法,即轉到其他憑證串鏈。長期解決方案包括要求網站持有人將(舊版Android裝置的)網站連線降到HTTP、轉到其他CA、停止支援舊版Android,或是要求Android用戶升級裝置的OS(或安裝Firefox)。若網站是代管在其他基礎架構上,則最好問問代管廠商是否有用DST Root X3憑證而會在明年9月過期的問題。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06