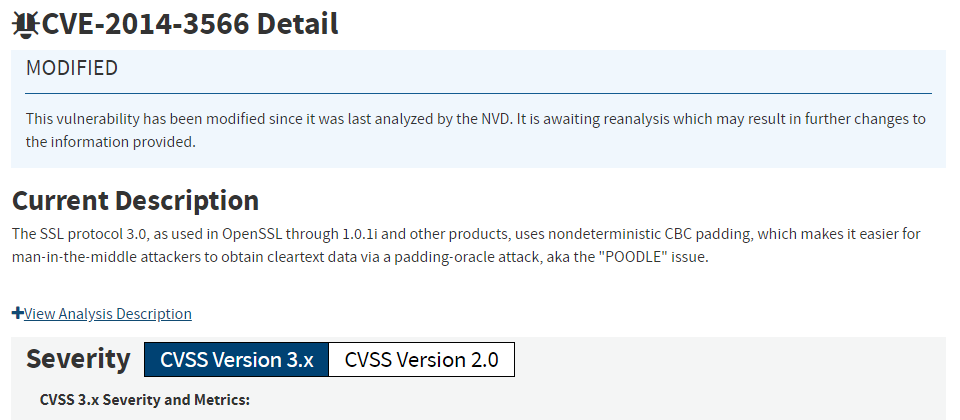

Positive Technologies掃描了網路上3,514臺位於企業網路邊界的主機,發現有84%的企業陷於高風險的安全漏洞中,例如CVE-2014-3566是2014年就發布修補的安全漏洞,當客戶端與伺服器端要透過較新的TLS版本通訊時失敗了,切換至舊的SSLv3,就可能面臨中間人攻擊,將允許駭客回復加密資料。

俄羅斯資安業者Positive Technologies本周公布一項調查報告,指稱該公司掃描了網路上3,514臺位於企業網路邊界的主機,發現有84%的企業陷於高風險的安全漏洞中,涵蓋金融業、製造業、IT業、零售、政府、電信業與廣告業,且它們所面臨的安全漏洞中,有10%有現成的攻擊程式,值得注意的是,在這些主機所發現的安全漏洞中,約有一半只要安裝最新的更新程式就能解決。

網路邊界(Network Perimeter)指的是介於企業內部網路及公開網路之間的界限,指的通常是可由企業控制的、最邊緣的網路。該研究調查了存在於邊界上的網路裝置、伺服器與工作站,比例最高的領域為金融業與製造業,各占所掃描主機的32%。

Positive Technologies在599臺主機上發現了9,483個安全漏洞,這些主機所負責的服務從網頁服務、遠端存取、網域名稱服務、電子郵件服務、VPN服務到檔案服務不等,且絕大多數都是很直覺的漏洞,從缺乏最新軟體更新、採用老舊演算法/協定、單純的配置錯誤、網頁應用程式的程式碼錯誤,到採用預設憑證等。

此外,有47%的安全漏洞只要安裝最新的軟體更新或版本就能解決,該公司還發現,所有被掃描的企業都存在著沒能即時更新軟體的問題,例如有42%的企業依然使用生命周期已然結束或不再有安全更新的軟體版本,所偵測到的最久遠漏洞已經16歲了。

研究人員指出,藉由一些基本的資安操作就能減少漏洞的存在,而確保安全性的第一個步驟就是盤點企業外部網路資源,繼之關閉那些已不再使用的服務。例如讓84%企業身陷高風險的漏洞為CVE-2014-3566,這是2014年就被修補的安全漏洞,當客戶端與伺服器端要透過較新的TLS版本通訊時失敗了,切換至舊的SSLv3,就可能面臨中間人攻擊,將允許駭客回復加密資料。

另有53%的企業所使用的主機仍存在CVE-2016-0800漏洞,該漏洞既許駭客取得於SSL期間傳輸的金鑰並存取所有加密資訊。

就算是非常知名的漏洞也是有企業尚未修補,例如還有26%的企業仍曝露在WannaCry蠕蟲攻擊風險中,還有2家企業的伺服器含有Heartbleed(CVE-2014-0160)漏洞。

負責資安分析研究的Ekaterina Kilyusheva表示,他們在大多數企業的網路邊界上都發現了可存取的網頁服務、遠端管理介面、以及電子郵件或檔案服務,而且大部份都存在著遠端程式攻擊或權限擴張漏洞,他們建議企業應該盡量減少網路邊界上服務數量,確定它們有從公開網路存取的必要性,並應採用安全配置並定時安裝更新。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02