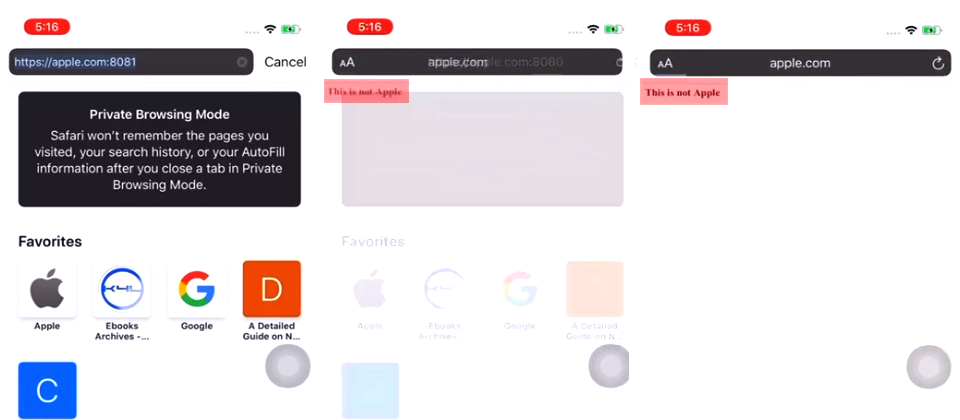

巴基斯坦研究人員Rafa Baloch等人,曾經揭露Safari、微軟Edge手機版出現的網址列欺騙(Address Bar Spoofing)漏洞。安全廠商Rapid7近日又和Baloch合作,揭露新一波發現的網址列欺騙漏洞。攻擊者利用網頁載入和瀏覽器更新網址的時間差,引發來自惡意網站的跳出視窗,或是在瀏覽器中載入惡意網站的內容。(圖片翻攝自:https://www.youtube.com/watch?v=Xaw43A4YEWo by Rafay Baloch)

Rapid7安全研究人員本周揭露包括蘋果Safari、Opera 等7個手機版瀏覽器存在漏洞,恐讓用戶在不知情下連向惡意網站。

為了確保用戶連上的網站是真實,而非釣魚網站或其他惡意網站,包括Google、Mozilla、蘋果等業者會在瀏覽器中加入識別體系,像是在網址列加入延伸驗證(extended validation,EV)的鎖頭圖示來證明網站的真實性。但是礙於手機螢幕有限的面積,這些設計會從手機版瀏覽器拿掉。而這也給了惡意人士上下其手的空間。

巴基斯坦研究人員Rafa Baloch等人,曾經揭露Safari、微軟Edge手機版出現的網址列欺騙(Address Bar Spoofing)漏洞。這類漏洞主要是利用手機版瀏覽器無法顯示真偽的缺點,將用戶導向惡意網站。

安全廠商Rapid7近日又和Baloch合作,揭露新一波發現的網址列欺騙漏洞。所有漏洞的攻擊都是一種「JavaScript詭計」(JavaScript shenanigan),即攻擊者利用網頁載入和瀏覽器更新網址的時間差,引發來自惡意網站的跳出視窗,或是在瀏覽器中載入惡意網站的內容。

他們檢視過有漏洞的瀏覽器包括Apple Safari、Opera Touch和Opera Mini,以及較小的瀏覽器如Bolt、RITS、UC Browser和Yandex。其中,Safari的漏洞出在它會保留任意port上呼叫的網頁URL網址,但Javascript setInterval函式每2毫秒重新載入不同port的網頁內容,中間的時間差令使用者無法辨識原本的URL已經導向假URL。而Safari預設不顯示URL port number也讓漏洞攻擊更有效。該漏洞存在iOS及Android版Safari。Opera Mini iOS及Android UC Browser也有類似漏洞。

研究人員8月通報上述業者,其中蘋果和Opera等大型廠商已經迅速修補,但仍有一家公司連回應都沒。

研究人員並提醒,這類攻擊不會出現在管理良好,做好Javascript詭計防護的網站如臉書、Reddit、Twitter,但攻擊者會設立有惡意Javascript的網站,並以訊息或釣魚信件將連結傳給使用者。另一條件是瀏覽器有漏洞而未修補。因此防範這類攻擊最好的方法,是更新瀏覽器到最新版,以及小心來路不明的網站連結。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03