Wordpress.org

Wordpress外掛出現重大零時差漏洞,而且這次駭客發現得更早。芬蘭Wordpress網站代管公司Seravo本周發現駭客正在針對WP File Manager一項遠端程式碼執行(RCE)漏洞對多家網站發動攻擊。

Servavo偵測到,多家Wordpress網站客戶出現異常活動。經過分析,攻擊者是開採Wordpress外掛WP File Manager中的漏洞。同一時間,另一家安全公司Wordfence也偵測到攻擊活動。這項漏洞可使成功開採的攻擊者上傳任意檔案並遠端執行程式碼。

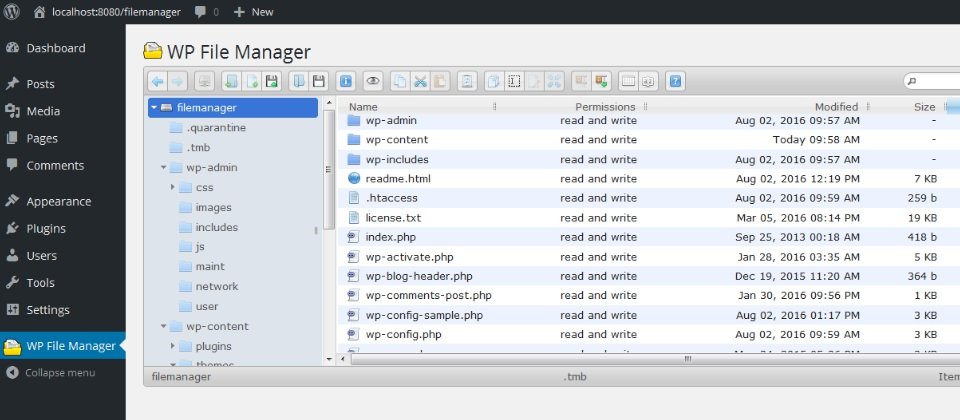

WP File Manager是讓Wordpress管理員管理站上檔案的外掛,目前有超過70萬個Wordpress網站安裝這個外掛。

Wordfence解釋,問題出在WP File Manager和核心元件elFinder函式庫之間,其中File Manger將函式庫連接器檔案(connector.minimal.php.dist)副檔名改成了.php,以便可以直接執行。這個連接器檔案(connector.minimal.php.dist)並未設存取限制,表示任何人都可以存取,用來發出elFinder指令,並送到elFinder的連接器檔案(elFinderConnector.class.php)處理。因此只要對connector.minimal.php.dist發出呼叫,其中的參數即可交給後者處理。研究人員新發現的攻擊,就是利用upload指令上傳包含可執行程式的webshell的PHP檔送入WP File Manager的目錄中。

結果就是攻擊者可以執行任何檔案,視其目的而定,可以竊取網站資料、破壞網站或利用WordPress網站對其他網站,或是底層基礎架構執行另一波攻擊。該漏洞CVSS風險評分為最高等級的10.0。

受影響的版本涵括WP File Manager 6.0-6.8版。經過通報後,WP File Manager開發團隊已經釋出修補漏洞的6.9版。

但Wordfence提醒,像File Manager這類工具外掛使用起來要特別留意,因為它能讓攻擊者修改或上傳任何檔案到WordPress管理員介面,可能引發嚴重事件,像是攻擊者可利用外洩的密碼存取管理帳號,修改外掛程式,上傳webshell程式,進而對伺服器執行列舉分析(enumeration),或是以其他攻擊程式來擴大損害。因此安全公司建議,沒在使用時最好移除這類工具外掛。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-09