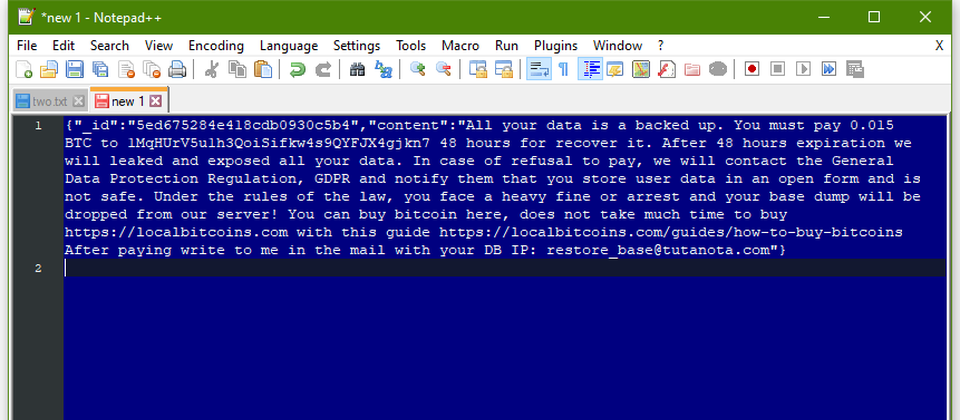

駭客在清空MongoDB資料庫內容後,留下的勒索訊息。內容包含要求受害者支付比特幣到特定帳戶,並恐嚇不付錢就準備接受GDPR的處罰。

ZDNet

資料庫設置不當,導致駭客能趁機下手攻擊的事件,最近2到3年可說是時有所聞,有媒體指出,現在又有新一波的攻擊行動。根據ZDNet的報導,不知名的駭客自今年4月開始,發動一波攻擊,他們針對網路上沒有設置密碼保護的MongoDB資料庫,清空內容並留下勒索訊息,受害的資料庫多達22,900個,大約占網路上公開MongoDB資料庫的47%。不過,ZDNet並未提及如何發現這起攻擊行動,資安廠商ESET與BitDefender引述他們的報導後,也沒有進一步提供相關的證據。

雖然此起針對MongoDB資料庫的攻擊行動,真實性有待察證,然而近期資安人員陸續揭露,因管理者設置不當,導致任何人都能隨意存取這類資料庫的情況,因此這次的事件仍然值得我們留意相關發展。根據ZDNet指出,在這次的事件中,無論是找出設置不當的MongoDB資料庫,清除其中的內容,還是最後留下勒索訊息,駭客都是使用自動指令集來進行。

從駭客留下的訊息來看,他們要求資料庫的所有者支付0.015個比特幣,相當於140美元,限期在2天內付款。駭客揚言,要是受害者沒有如期支付比特幣,他們不只會對外公開資料庫的資料,還會向當地GDPR執法單位通報資料外洩事件,讓受害單位面臨高額罰款或是牢獄之災。而這樣的勒索訊息,ZDNet最早在今年的4月發現。

在ZDNet揭露的MongoDB資料庫攻擊事件裡,駭客留下了勒索訊息,大意是受害者想要拿回資料庫,必須將0.015個比特幣於48小時內,存入指定帳戶,如果不打算付錢,那麼駭客會把資料庫內容公開在網路上,並且通報當地的GDPR主管機關資料外洩事件,讓受害者面臨重罰。駭客也要求受害者付贖金後,發一封電子郵件請他們解鎖。

ZDNet為了佐證揭露的事件確有其事,他們也徵詢了GDI基金會資安研究員Victor Gevers的看法,而這名研究員揭露更多細節,顯然對於本次的攻擊行動他也有所掌握。

Victor Gevers表示,根據他的觀察,這一波攻擊在發動的初期,駭客沒有清除被入侵的資料庫內容,而是連續數天不斷上傳勒索訊息到資料庫,要求資料庫的所有者付贖金。但直到6月30日,駭客調整了自動指令集內容之後,他們發動的攻擊就會一併清除資料庫內容。對此,Victor Gevers也從7月1日開始,通知這些資料庫被清空的受害者。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23